통합 실습 2 - Active Directory, 그룹 정책, Domain Controller 이중화 등

AD DS(Active Directory Domain Service)를 실습하며, 그룹 정책을 적용하며 원도우 서버의 사용 이유를 되새기고, DC(Domain Controller)를 이중화하고 내결함성을 테스트한다. 또한, 원격으로 접속하고 리눅스 웹 서버와도 연동해보자.

시나리오

주 Domain Controller -> DC1 IP : 192.168.1.100

DC1 복제 Domain Controller -> SVR1 IP : 192.168.1.110

- DC 이중화, 복제 확인, 원격 데스크톱 연결을 35000번 포트를 통해 진행

도메인 구성원 -> SVR2 IP : 192.168.1.120

현재 공인 도메인이 없기 때문에 외부로 나갈 수 있는 게이트웨이는 없는 상태로 진행한다.

Active Directory

점점 더 다양하고 복잡해지는 IT 인프라에 체계성을 갖춰 관리, 보안, 상호 운영성의 이익을 갖도록 하는 것이 Active Directory(이하 AD)가 도입된 가장 큰 이유이고, Microsoft에서 Windows Server의 새로운 버전이 나올 때마다 가장 중점을 둬서 발전시킨 것 또한 AD이다.

Active Directory에 대해 설명하기 앞서 우선 Microsoft의 네트워크 환경에 대해 간단히 설명하겠다. MS의 OS인 Windows에는 크게 두 가지 모델이 있다. 가정용인 Home Edition에 속하는 Windows 9X 계열, XP, 7, 8, 10, 11 등 많은 OS들이 있고, 기업용인 Windows NT계열에 속하는 Windows Server 2000, 2003, 2008, 2012, 2016, 2019, 2022 등 많은 OS들이 있다.

이 두 가지 OS 모델은 개발환경 및 코드가 다르며 시장에서의 쓰임새 역시 다르다. 기업용이라고 하는 NT계열은 가정용과 달리 개인 혼자서 사용하기 위한 것이 아니다.

기본적으로 네트워킹이라는 요소가 포함되어 기업환경과 같이 많은 사람들이 정보 및 자원을 서로 공유할 수 있어야 한다. 이렇듯 네트워크에서 컴퓨터가 자원을 공유하는 용도로 사용된다면 보안 문제를 빼놓을 수 없다.

적절한 사용자에게만 서비스를 제공해야 하고 그렇지 못한 사용자는 접근을 통제해야 한다. NT는 이러한 기능을 제공하기 위해 자신의 자원에 접근하게 할 사용자를 생성하고 이것을 DB화 시켜 리스트를 유지한다.

이 리스트를 Directory라고 부르고 Directory를 저장하는 공간을 Directory Database라고 부른다. 이 Directory Database에 저장되는 개체(Object)를 가리켜 계정(Account)라고 부른다.

예를 들면, 사용자 계정, 쿰퓨터 계정 등이 있을 수 있는데, 한 컴퓨터에서 서버에 잇는 파일에 접근을 하고자 한다면, 그 컴퓨터를 사용하는 사용자의 계정이 Directory Database에 등록이 되어 있어야 접근이 가능하다는 것을 의미한다.

이러한 Directory를 효율적으로 관리하기 위해 MS에서는 네트워크 관리 모델을 두 가지 제공한다.

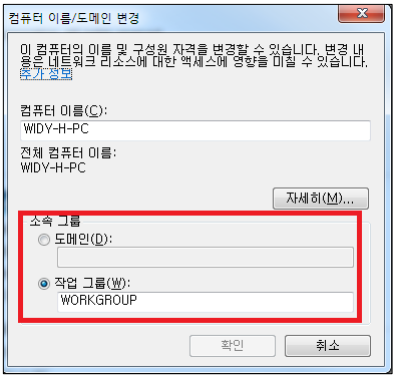

내 컴퓨터 속성에 들어가서 위 그림과 같은 창을 본적이 있을 수 있다. 사진과 같이 MS에서는 WORKGROUP과 DOMAIN이라는 모델을 제공한다. 두 모델의 가장 큰 차이점은 앞서 말한 Directory Database의 위치라고 할 수 있다.

각각의 컴퓨터 안에 구현할 때는 보통 작은 규모의 네트워크 환경이며, 전체 서버를 관리할 강력한 시스템이 필요 없고 따로 관리자 없이 각각 자신들의 시스템을 스스로 관리하는게 방침인 게 회사의 방침인 곳에서는 적절하다.

하지만 한 사용자가 자원을 가진 서버마다 별도의 사용자 계정을 가지고 있어야 하며, 하나의 사용자를 위해서 서버마다 계정을 만들어야 하기 때문에 중앙 집중적인 관리가 어렵다.

하나 이상의 마스터 서버(DC)를 구현할 때는 회사 내 모든 컴퓨터 및 사용자 계정을 서버마다 생성하지 않고 하나의 마스터 서버(DC)에서만 생성하여 중앙 관리할 수 있다는 장점이 있다.

그러나, 굳이 중앙관리를 할 필요가 없을 정도의 소규모 네트워크 환경일 경우 오히려 불편할 수 있다.

이제 MS의 네트워크 모델을 알았으니 AD에 대해 설명하겠다.

AD는 MS에서 개발한 Windows 환경에서 사용하기 위한 LDAP(Lightweight Directory Access Protocol) Directory Service이다. 디렉토리 서비스라는 용어 자체가 좀 생소할 수 있지만, 사전적 의미로는 다음과 같다.

디렉토리 서비스 - 네트워크 내에 분산되어 있는 디렉토리를 일원적으로 관리하여, 디렉토리에 수용되어 있는 정보의 검색, 변경, 추가, 삭제 등 디렉토리 사용자나 사용자 프로개름이 요구하는 서비스를 제공하는 기능 단위.

쉽게 말해 네트워크 내에 여러 디렉토리(사용자에 관한 데이터, 프린터, 서버, 데이터베이스, 그룹, 컴퓨터, 보안 정책 등과 같은 Object)들을 모아 중앙에서 관리할 수 있고, 동시에 여러 사용자들이 디렉토리에 접근하여 사용할 수 있게 서비스를 제공해 주는 것을 말한다. 이런 디렉터리 서비스가 하는 일은 다음과 같다.

조직이나 회사의 확장에 따라 같이 확장할 수 있는 정보 소스의 역할

관리자가 한 컴퓨터에서 전체 네트워크의 정보를 입력하고 관리할 수 있는 기능

외부에서 접근하는 허가 받지 않은 사용자로부터 정보를 안전하게 보관하기 위해 관리자가 정의하는 보안 강화

네트워크의 많은 컴퓨터 간의 디렉토리 분산

더 많은 사용자들이 사용할 수 있고, 에러 발생을 줄이기 위해 복제 사용

많은 수의 개체를 저장할 수 있도록 여러 개의 저장소로 디렉토리를 분할

디렉토리 서비스는 AD 이외에도 많이 있찌만 AD는 위와 같은 디렉토리 서비스의 기본 기능에 충실할 뿐 아니라, 그룹 정책(Group Policy)와 개발 인증에 대해 뛰어나 큰 기업의 네트워크 환경을 관리할 수 있다.

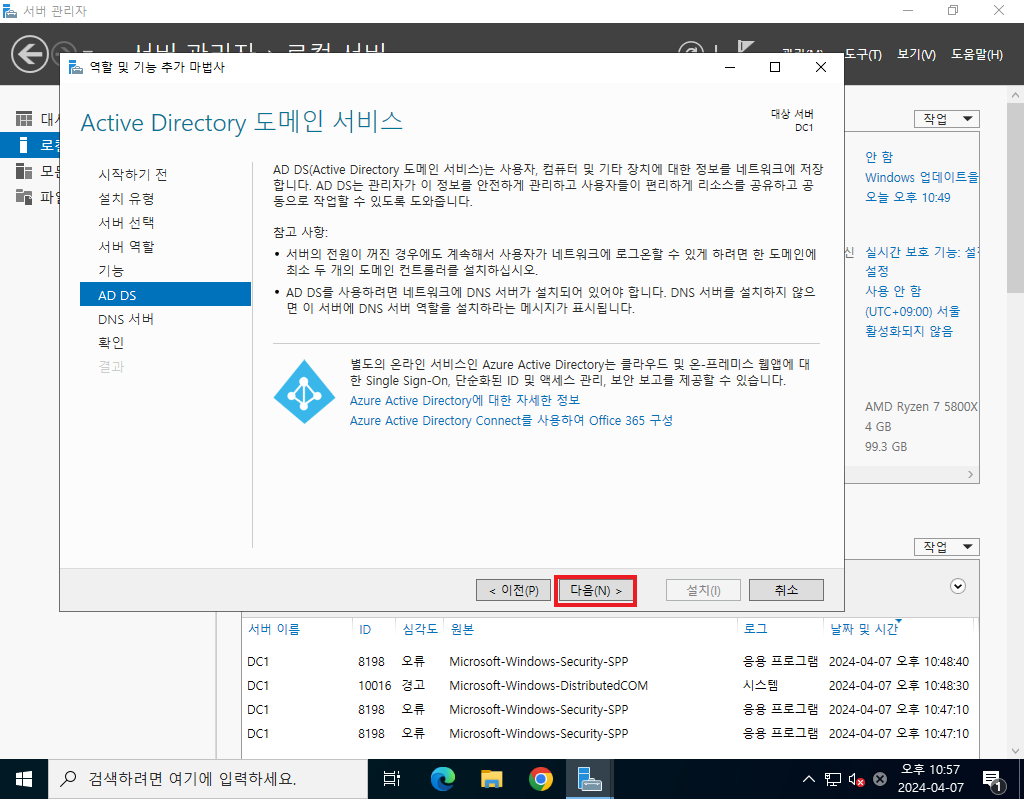

AD DS(Active Directory Domain Service)

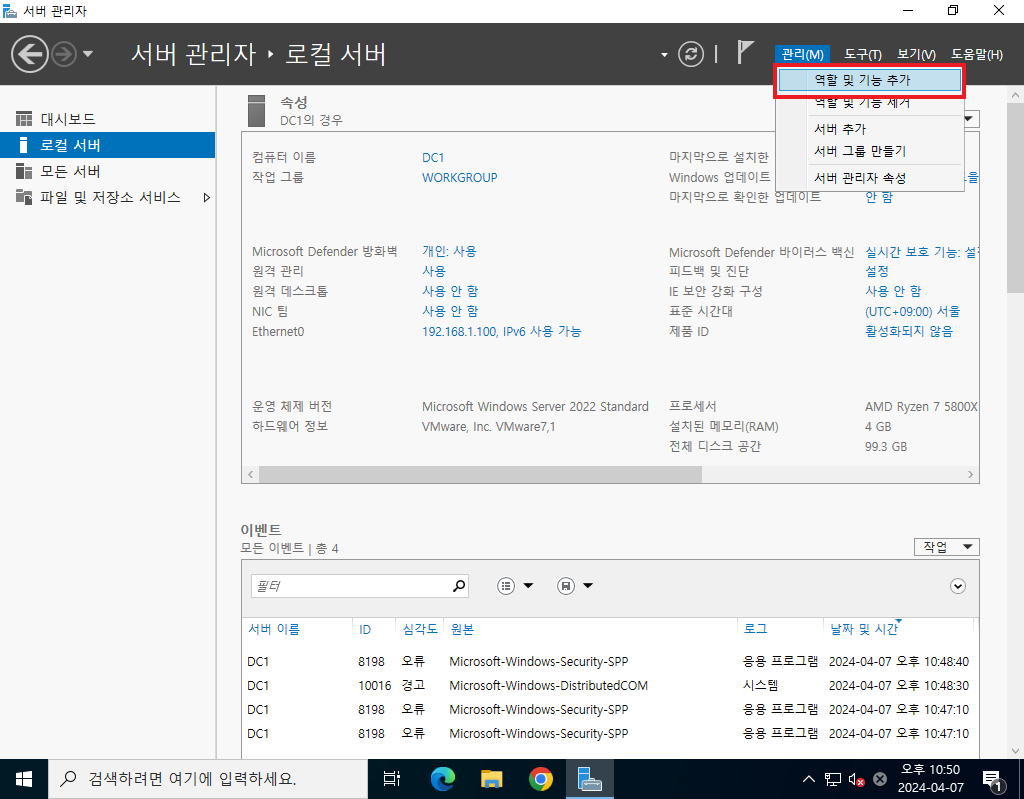

먼저 관련 기능을 설치하고 해당 시스템을 DC로 승격시켜야 관리할 수 있는 서버가 된다.

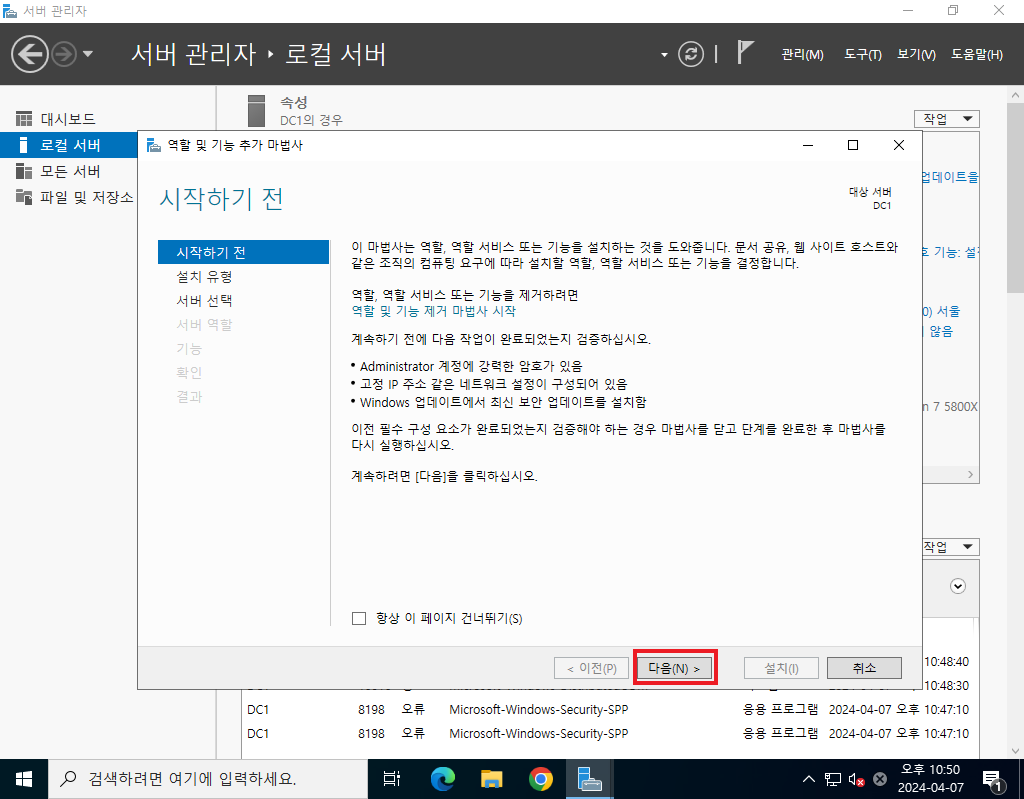

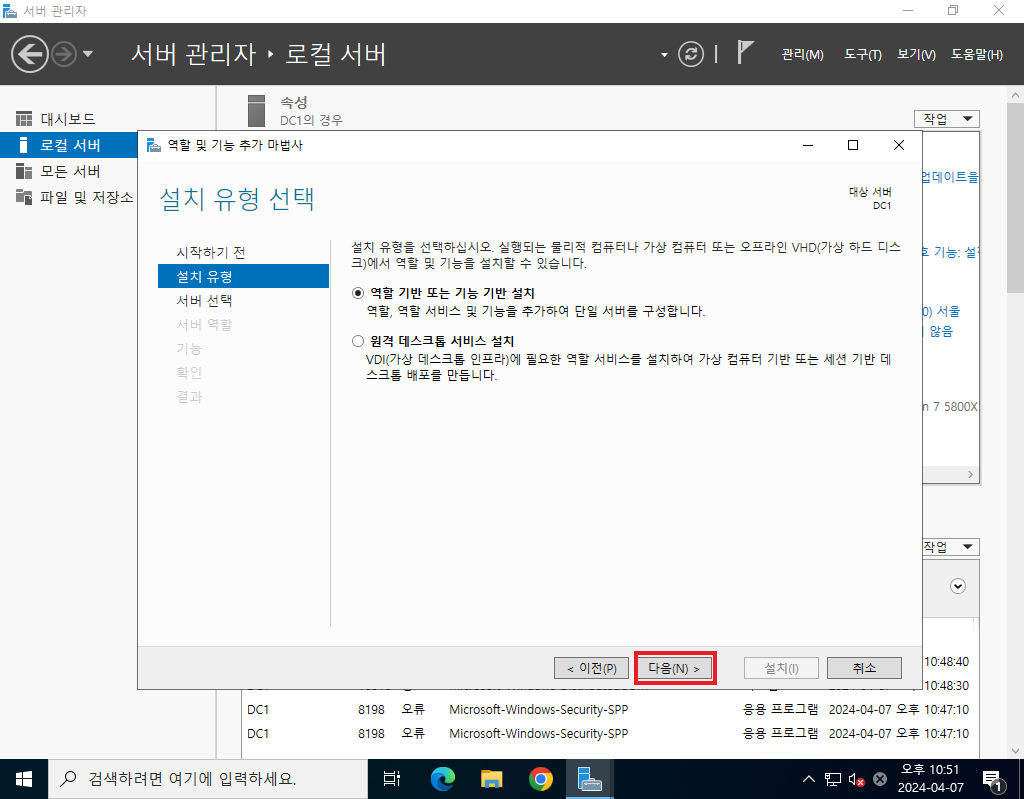

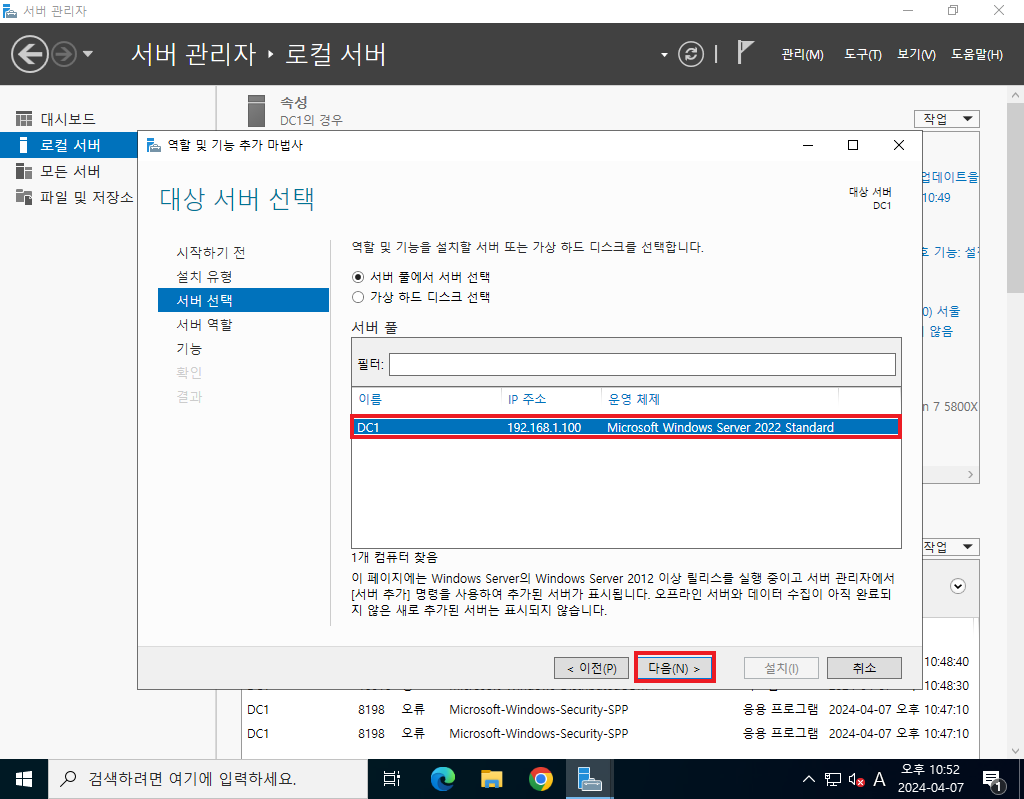

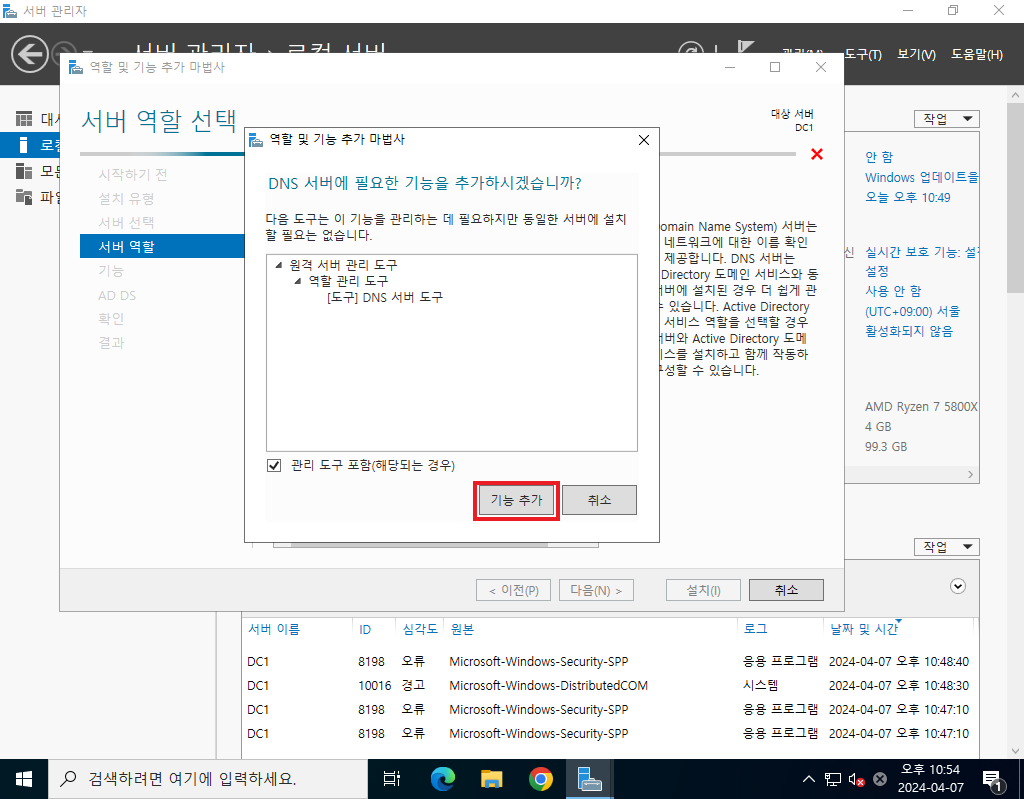

관리 탭의 다음 버튼을 눌러서 해당 서버(현재 켜고 있는 시스템)에 역할 및 기능을 추가한다.

다음 -> 다음 -> 다음

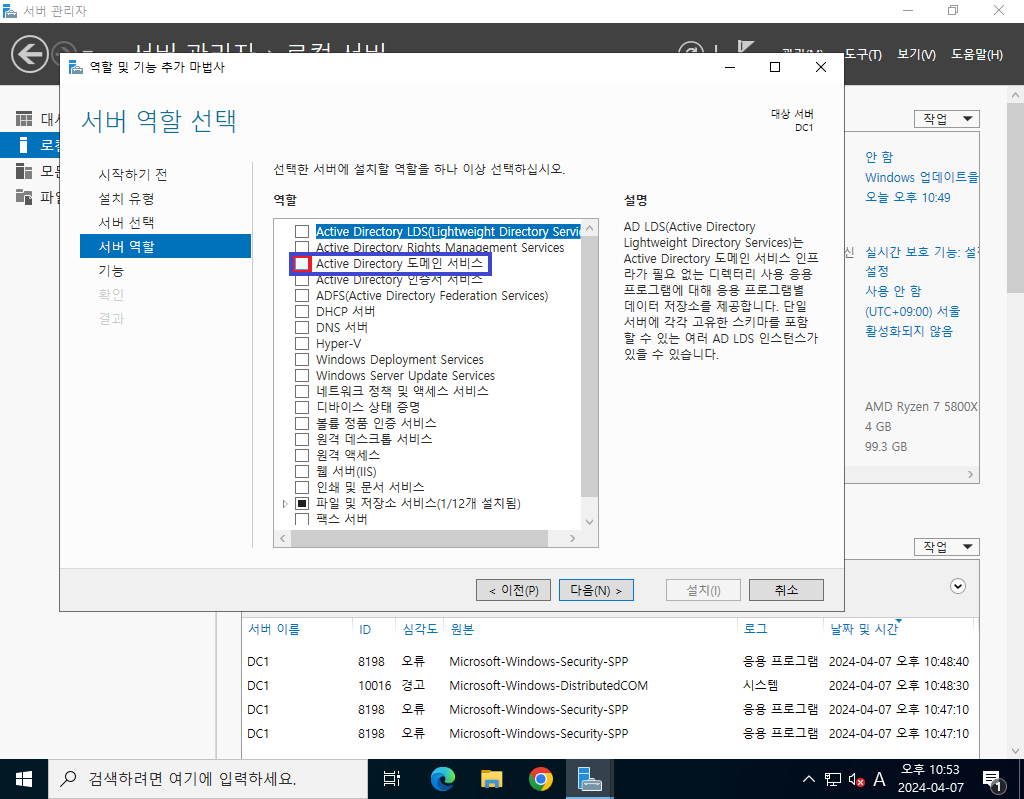

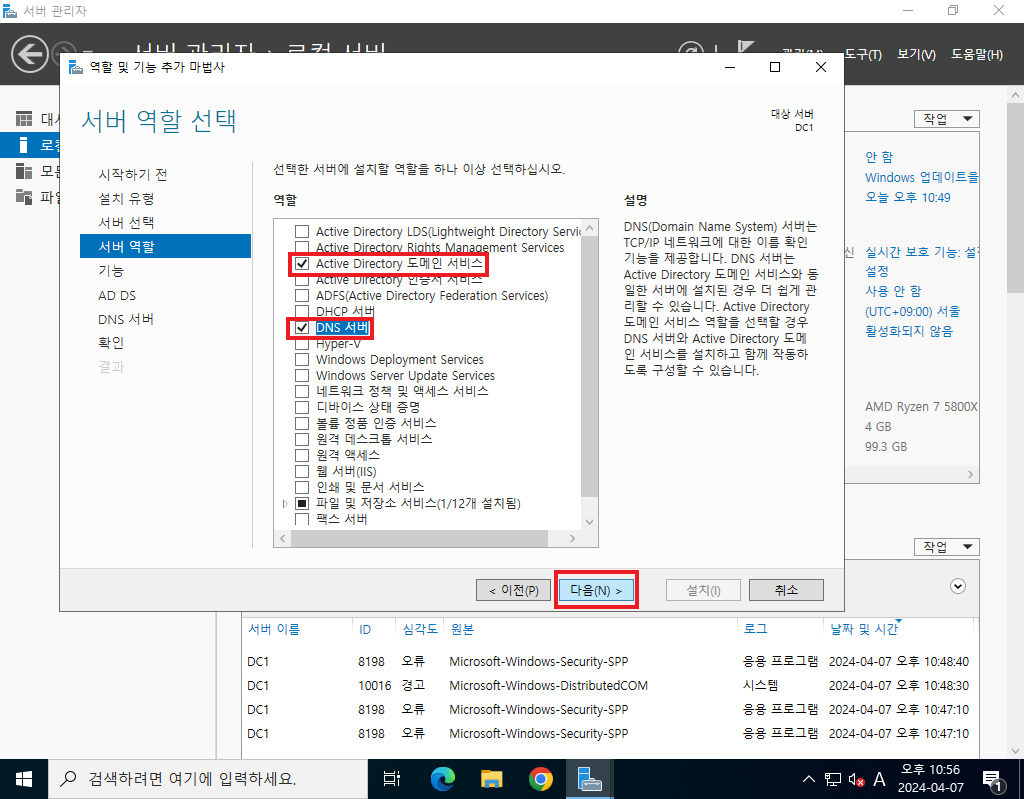

Active Directory 도메인 서비스를 활성화 해야 한다. 강조된 부분의 체크박스를 체크한다.

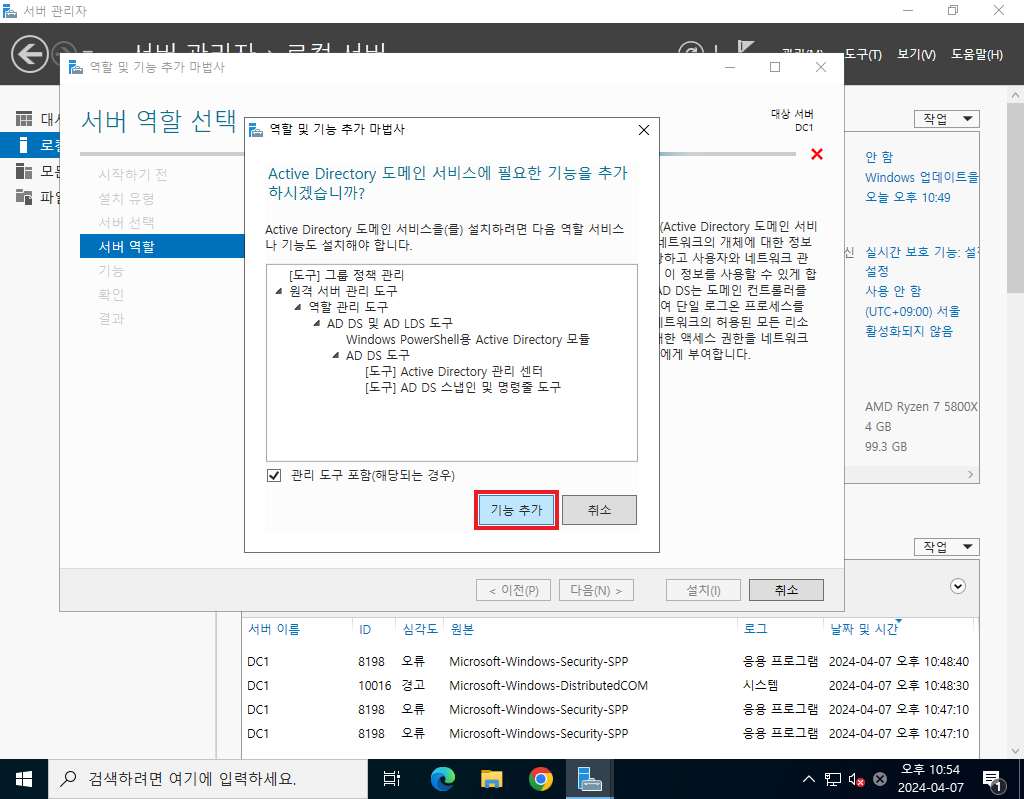

체크하면 다음과 같은 창이 팝업된다. 기능 추가 버튼을 클릭한다.

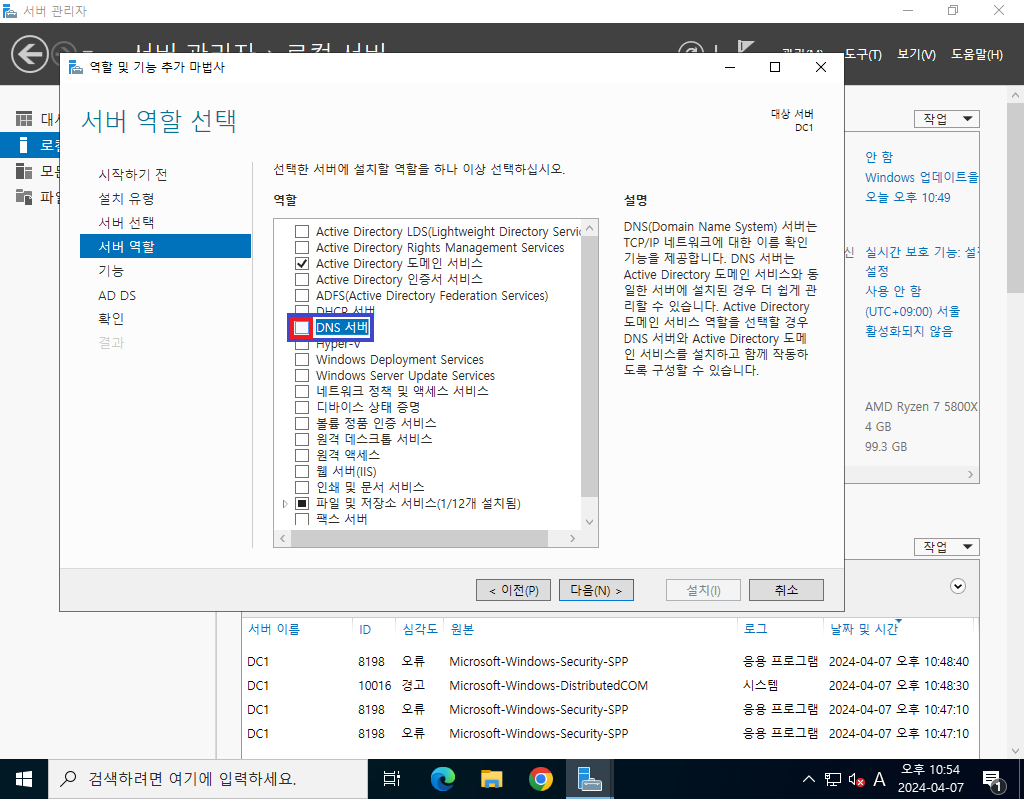

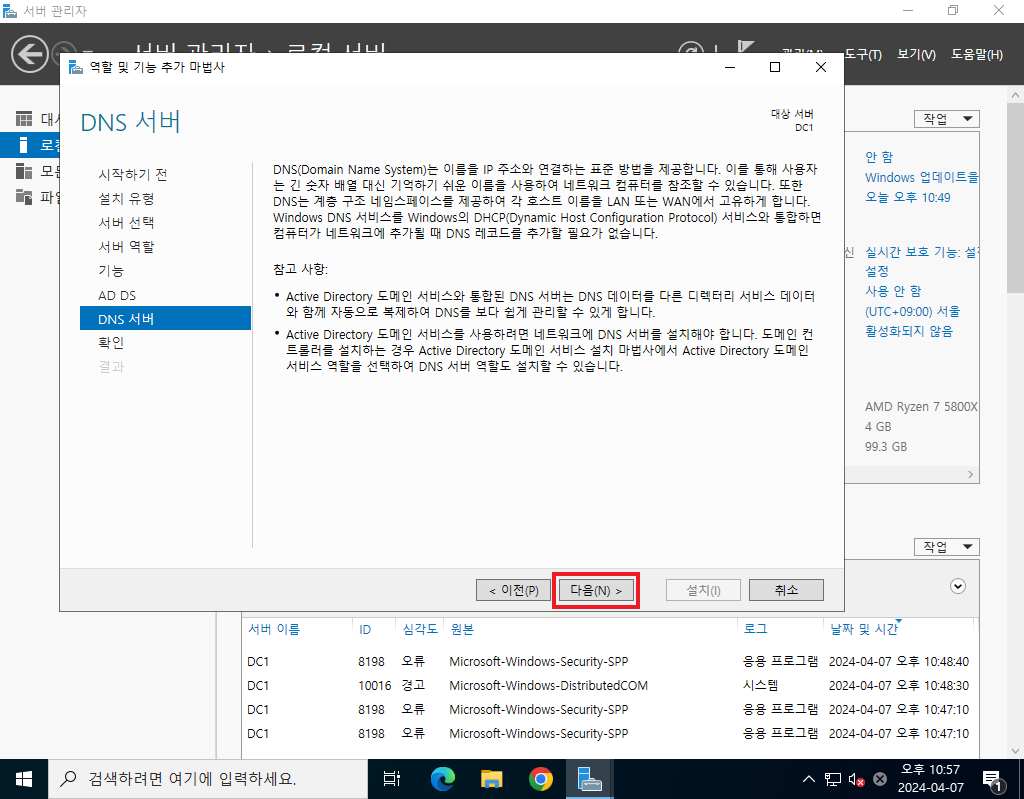

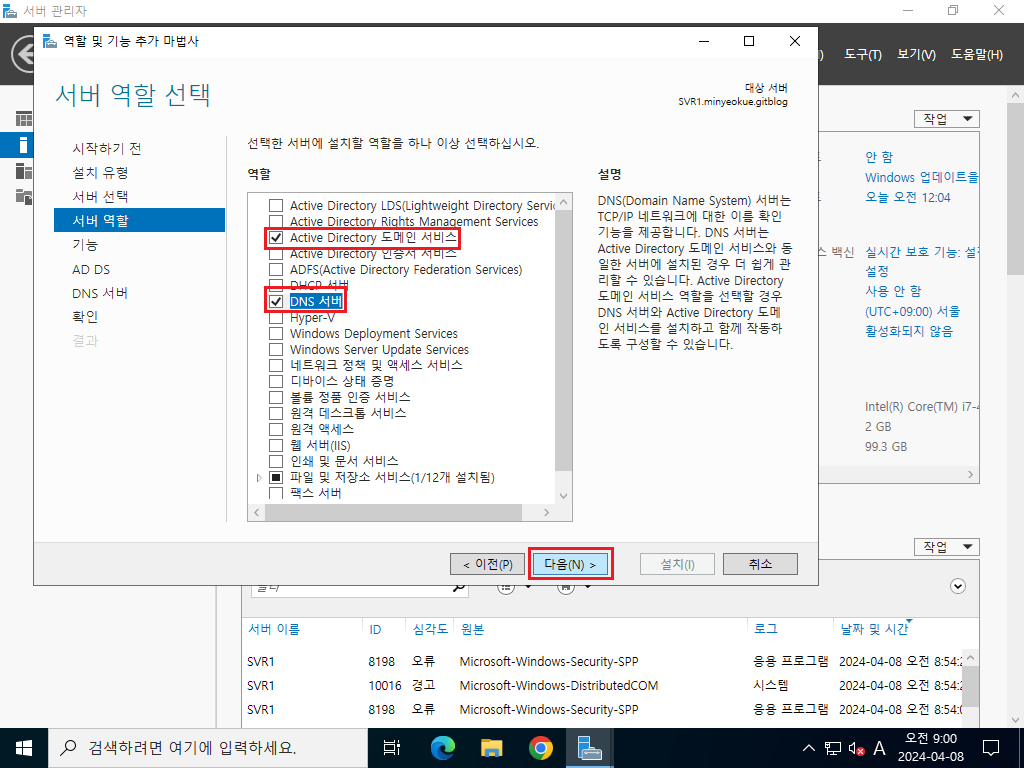

Domain Service이기 때문에 DC(Domain Controller)는 DNS 서버의 역할도 함께 가진다. 다음 사진 처럼 체크박스를 체크한다.

이제 이 시스템(DC1)가 가질 역할을 선정했다.

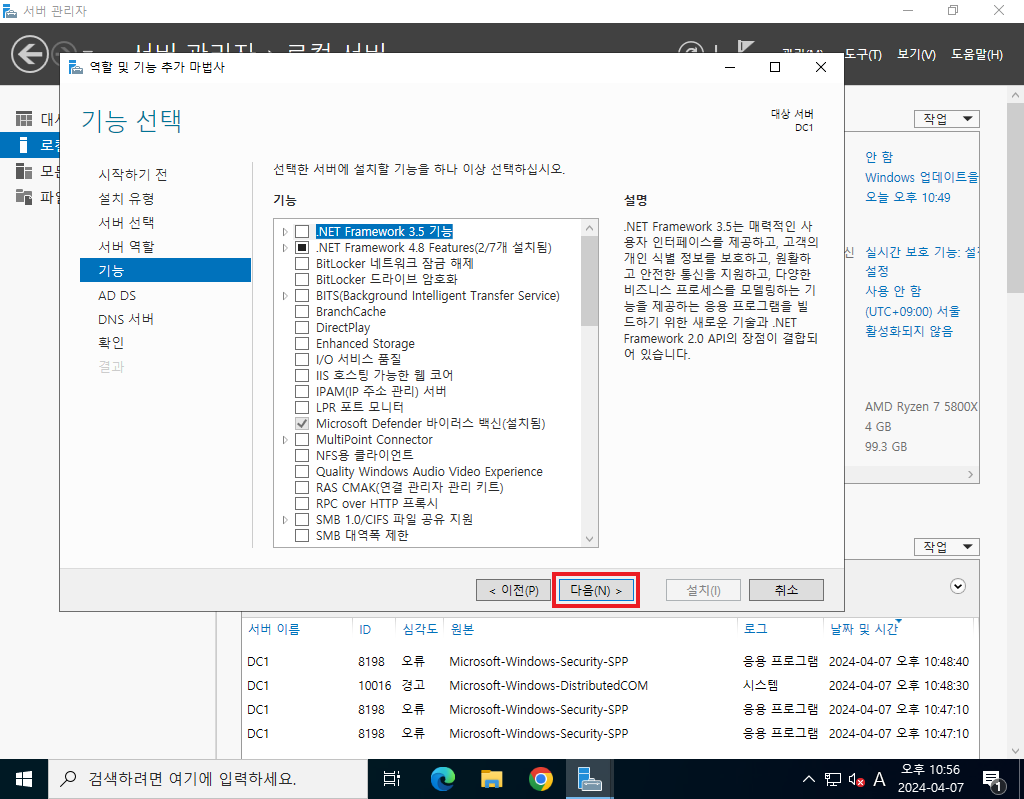

위와 같은 상태가 되면 다음 버튼을 클릭한다.

다음 -> 다음 -> 다음

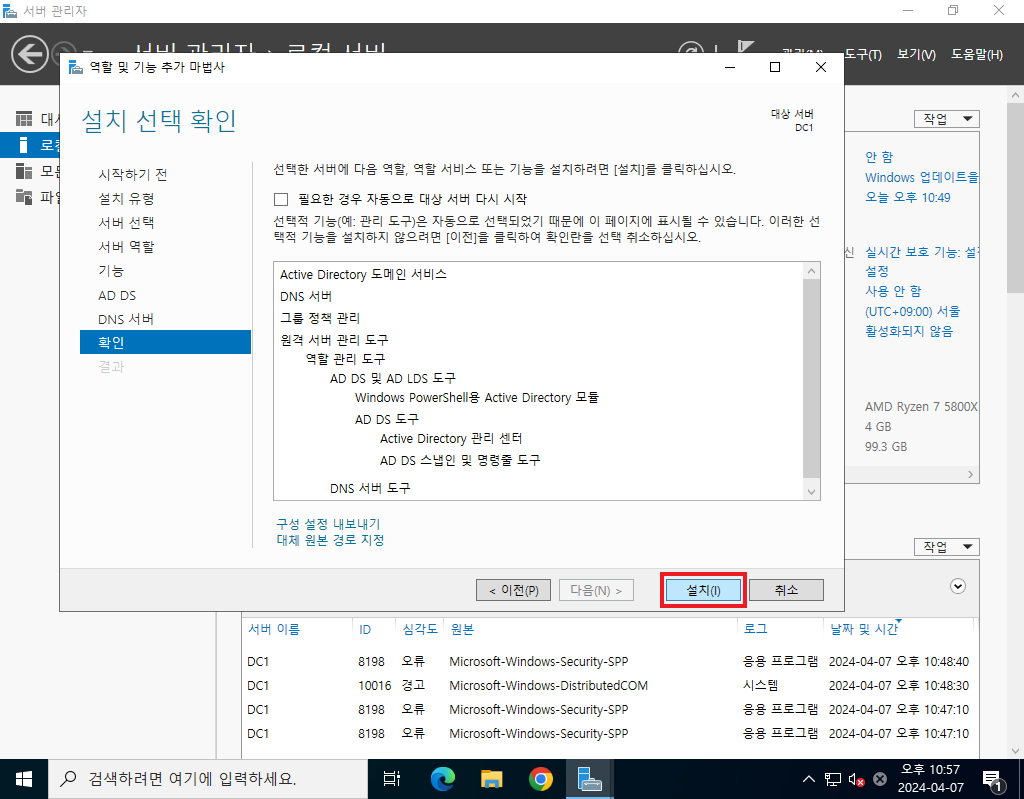

이제 지금까지 체크했던 서버의 역할 및 기능을 추가에 필요한 것들을 설치하는 단계이다.

설치 버튼을 클릭한다.

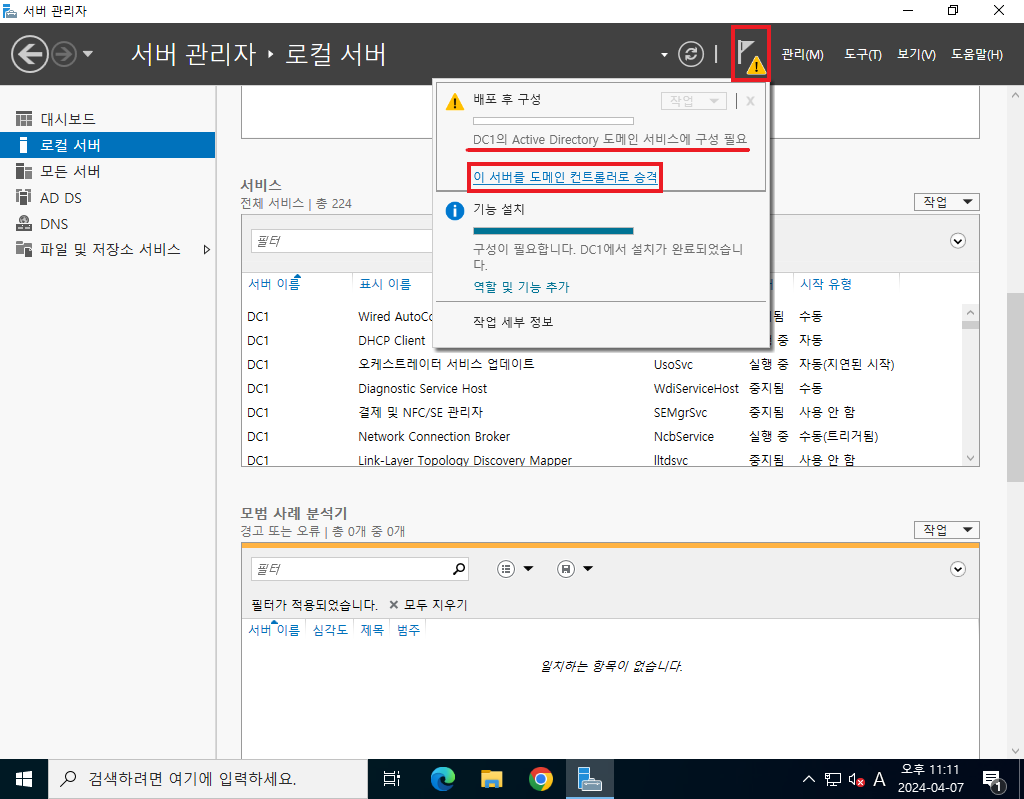

설치가 완료되고 닫기 버튼을 누르면, 위와 같은 알림창에 “배포 후 구성”이라는 알림에 이 서버를 도메인 컨트롤러로 승격이 나오게 된다. 해당 하이퍼링크를 클릭한다.

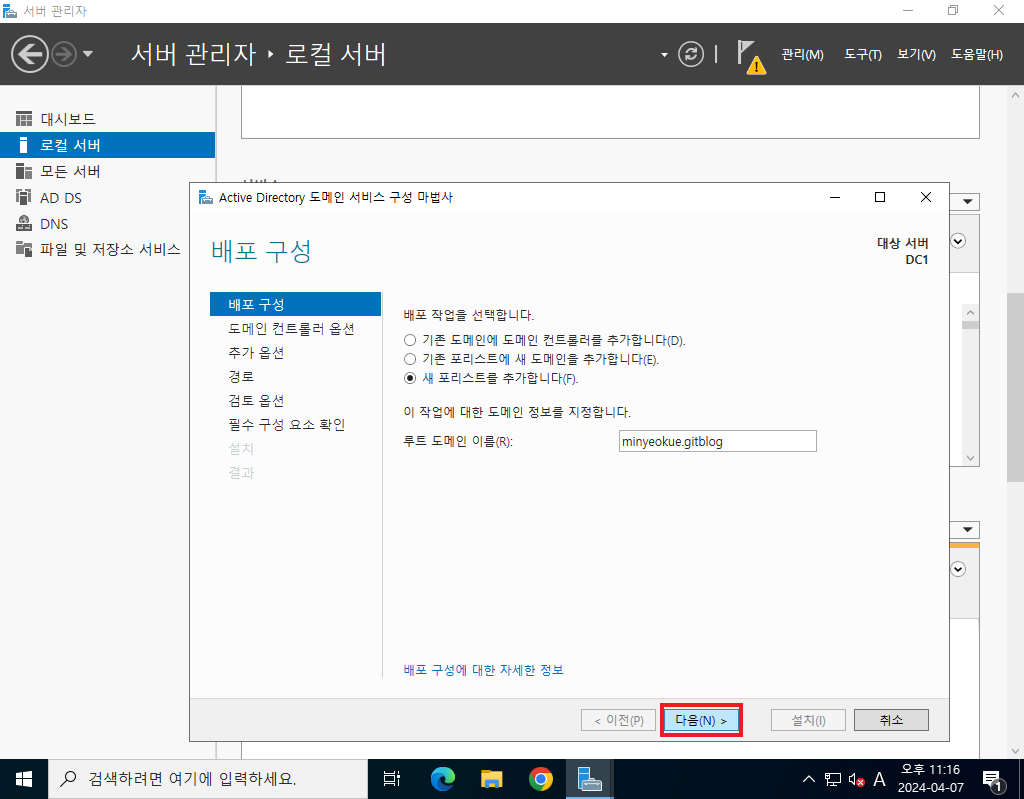

현재 처음 DC를 생성하는 경우이기 때문에 새 포리스트를 추가합니다(F) 라디오 버튼을 체크한다.

그리고 사용하고자하는 Domain 정보를 지정한다.

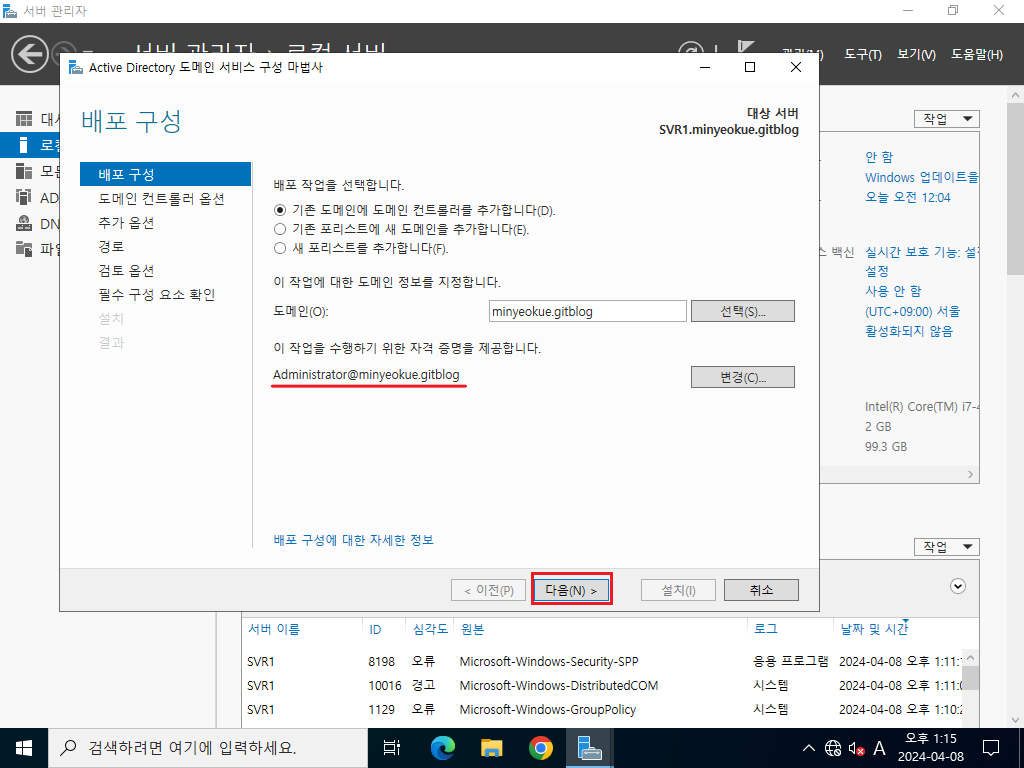

복제하는 경우는 다음의 사진을 따른다. 복제하고자 하는 도메인이

minyeokue.gitblog, 해당 도메인을 관장하는 DC의 관리자 계정과 함께 도메인을 입력한다.

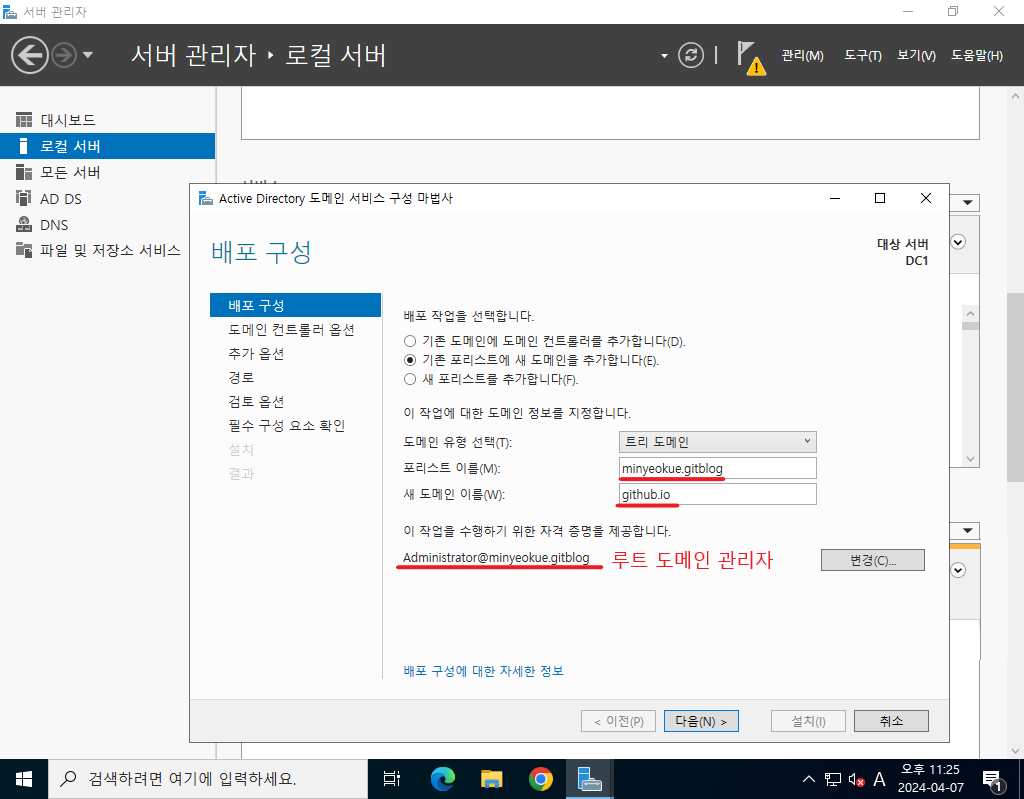

새 하위 도메인을 생성하고 싶은 경우, 위와 같이 설정한다.

오늘 위의 과정 중 DC 복제는 SVR1에 이중화하면서 진행할 때 다시 진행하도록 한다.

새 포리스트 추가의 경우로 돌아가 다시 진행한다.

다음 버튼을 누른다.

다음 버튼을 클릭한다.

다음 버튼을 클릭한다.

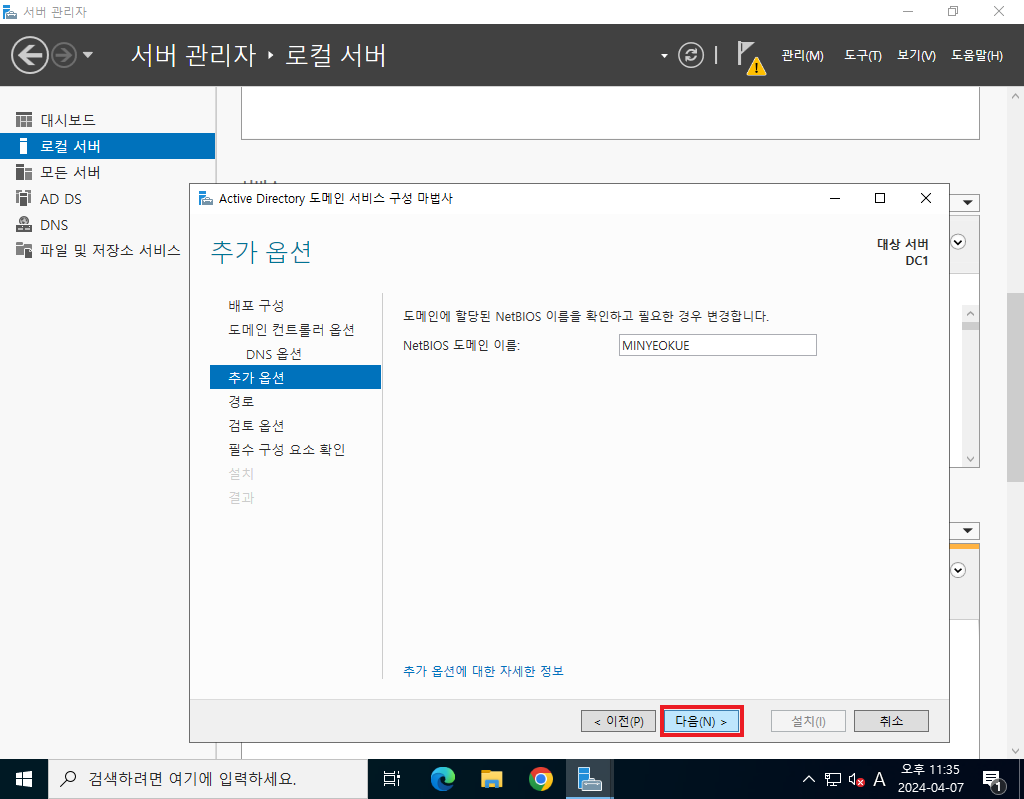

NetBios 도메인 명을 설정하는 부분이 나온다.

자동으로 대문자로 설정되어 나오는데 다음 버튼을 클릭한다.

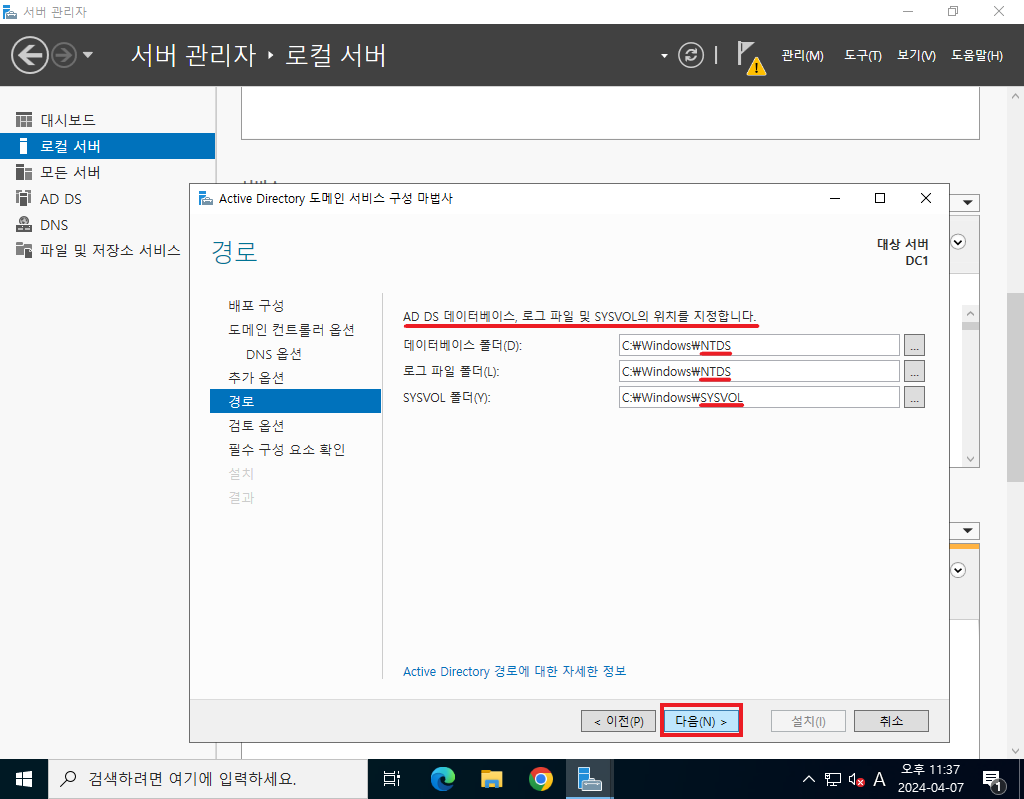

AD DS 데이터베이스, 로그 파일 및 SYSVOL의 위치를 설정하는 메뉴가 나오는데, 사실 굉장히 중요한 부분이다. 해당 데이터베이스로 LDAP을 통한 질의, 관련 로그 파일이 작성되는 부분을 정할 수 있기 때문이다.

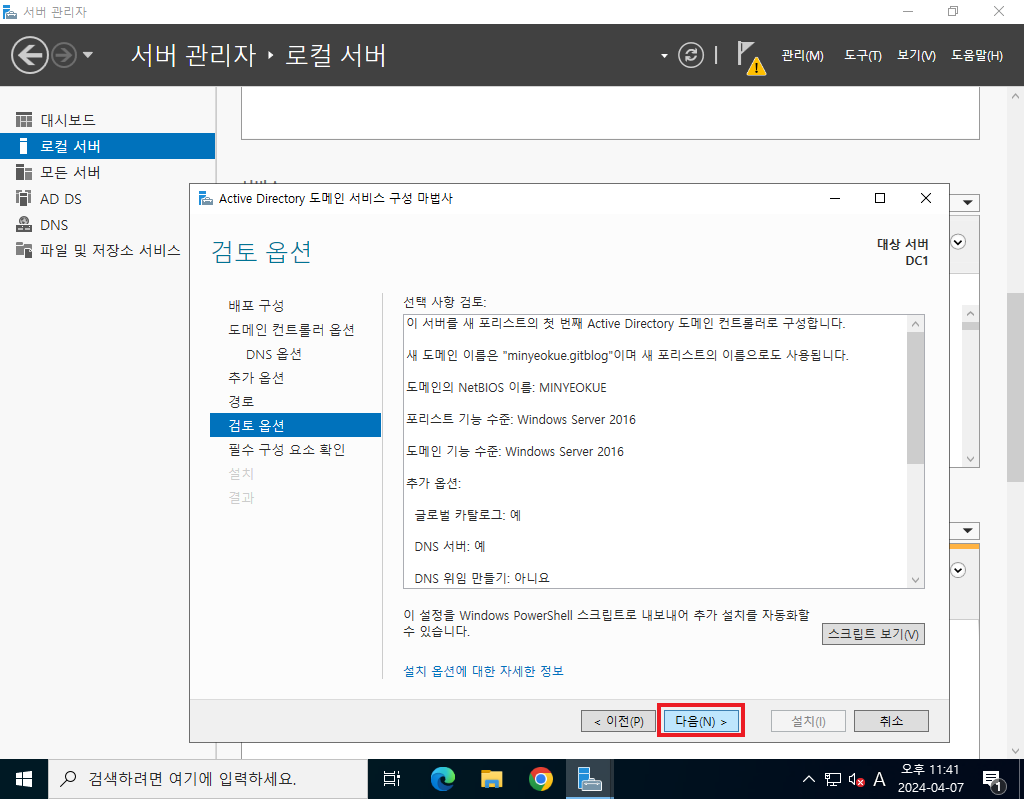

이제 지금까지 설정했던 부분을 다시 검토하는 부분이다. 다음 버튼을 클릭하도록 한다.

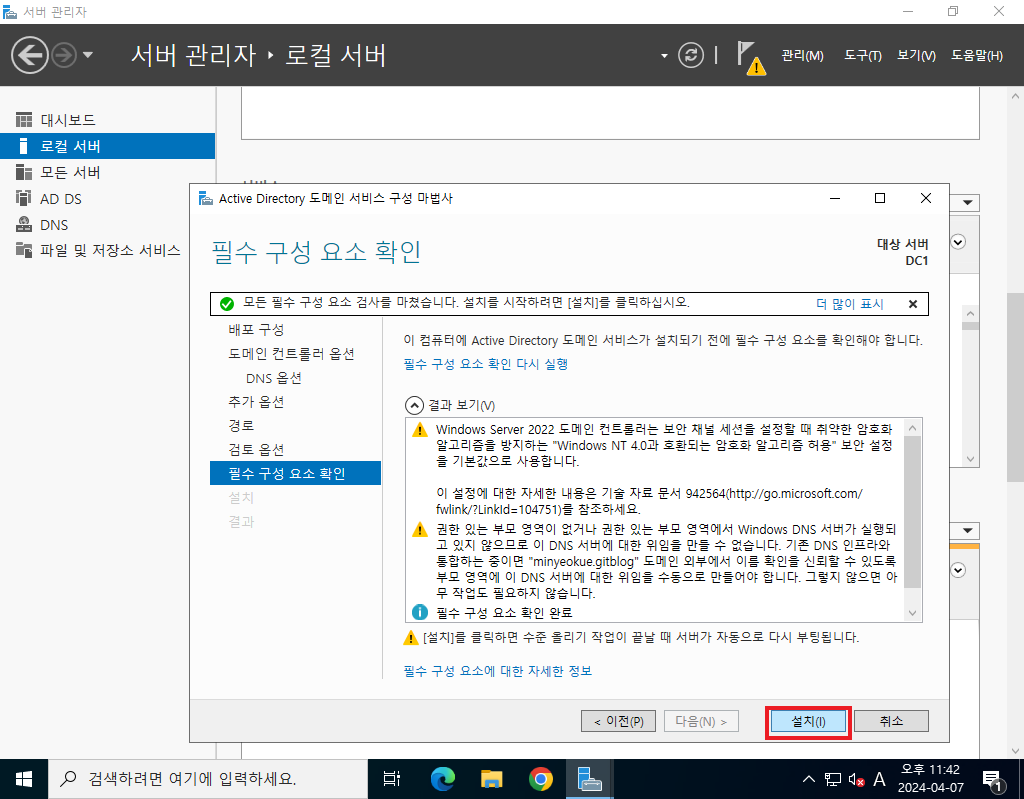

잠시 로딩이 이뤄진 후 설치 버튼이 활성화 된다.

설치 버튼을 눌러 Active Directory 서비스를 설치한다.

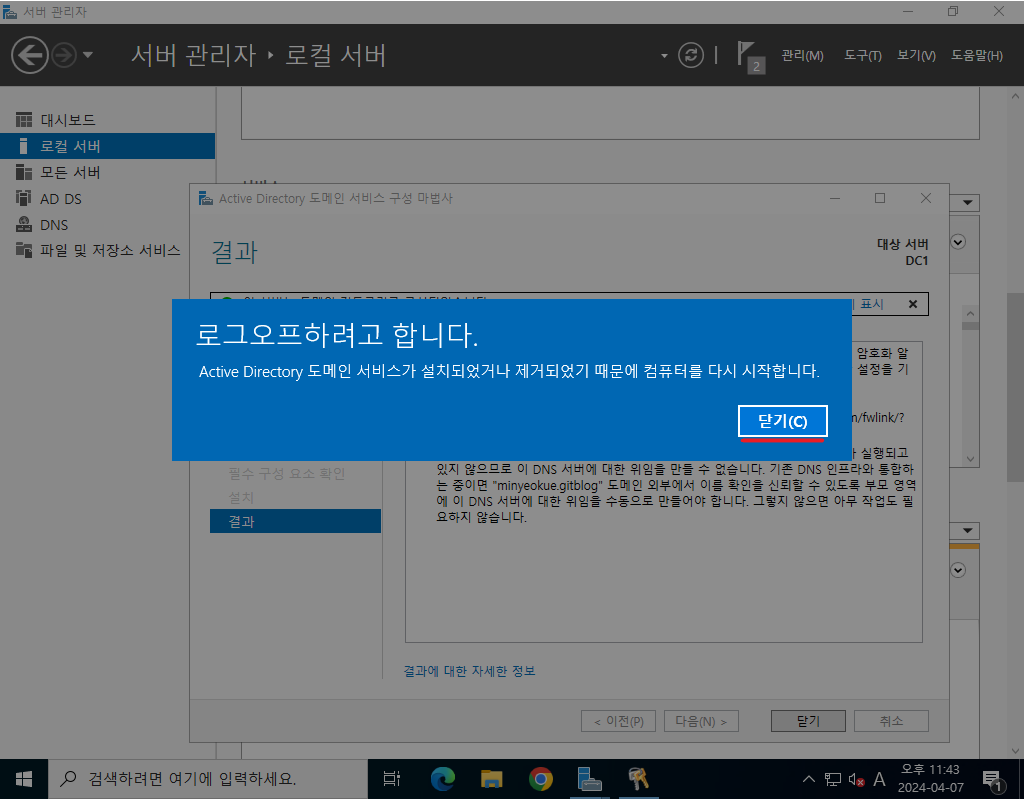

설치가 완료되면 다음과 같은 화면이 나타난다.

자동으로 다시 시작 과정이 진행되게 된다.

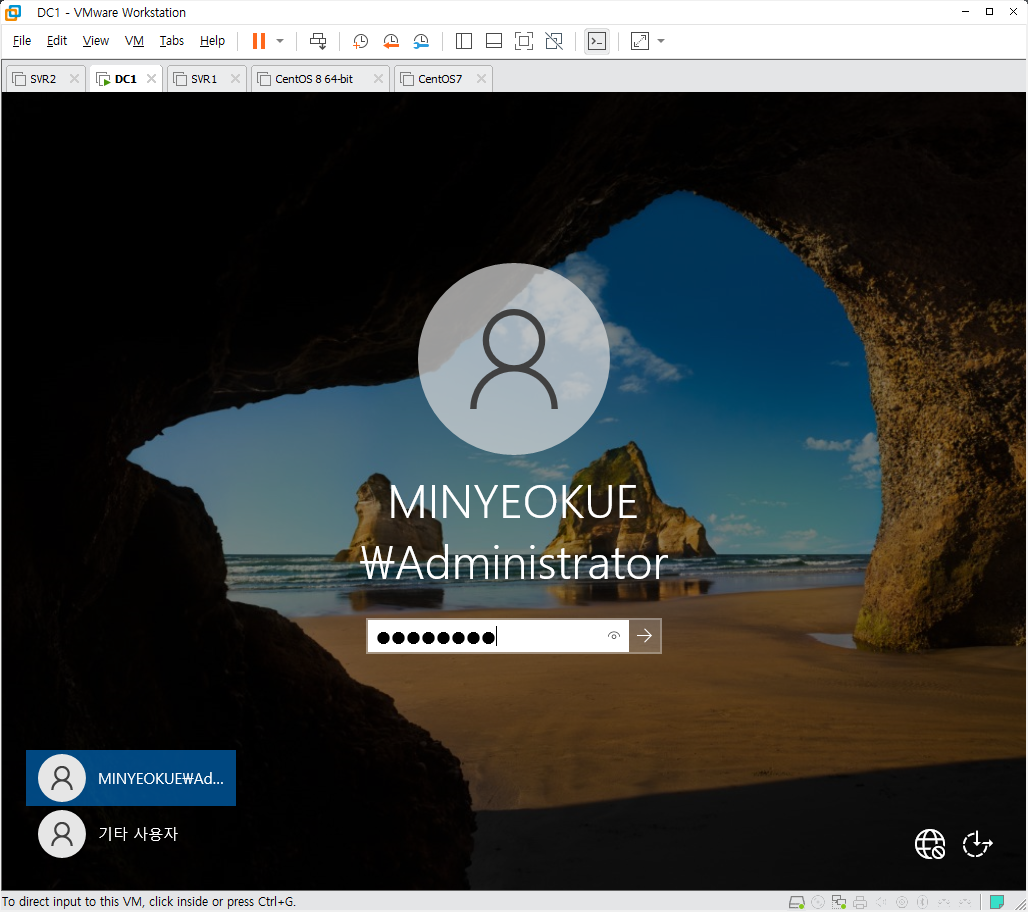

재부팅이 완료되면 다음과 같은 상태가 된다. 설정된 비밀번호로 로그인한다.

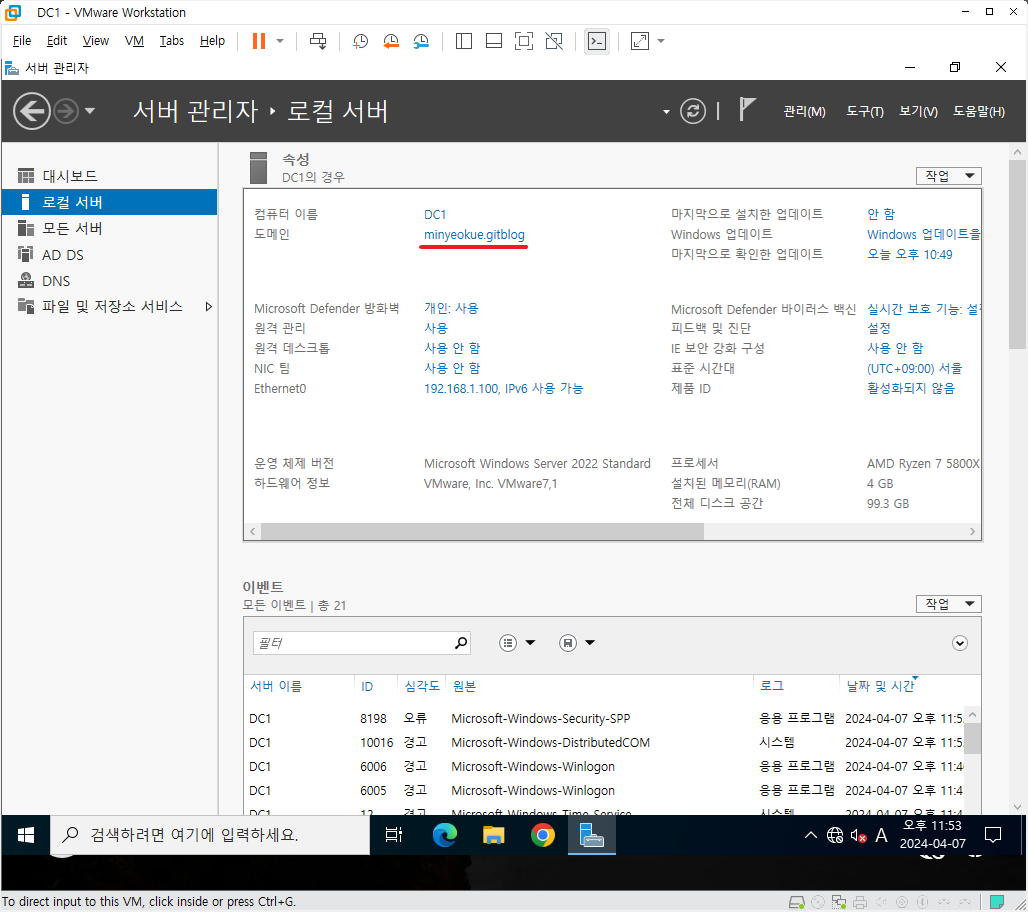

설치가 완료되고 재부팅이 완료되면 로컬 서버에서 확인했을 때 위와 같은 상태가 된다.

AD DS를 구성하고 난 뒤 기본 DNS 설정이 127.0.0.1 (Loopback) 주소로 변경되게 된다.

어차피 127.0.0.1이 자기 자신을 가르키기 때문에 상관없지만, 실습의 원활함을 위해 DC1의 DNS1은 192.168.1.100, DNS2는 8.8.8.8로 설정하겠다.

AD DS Client 설정

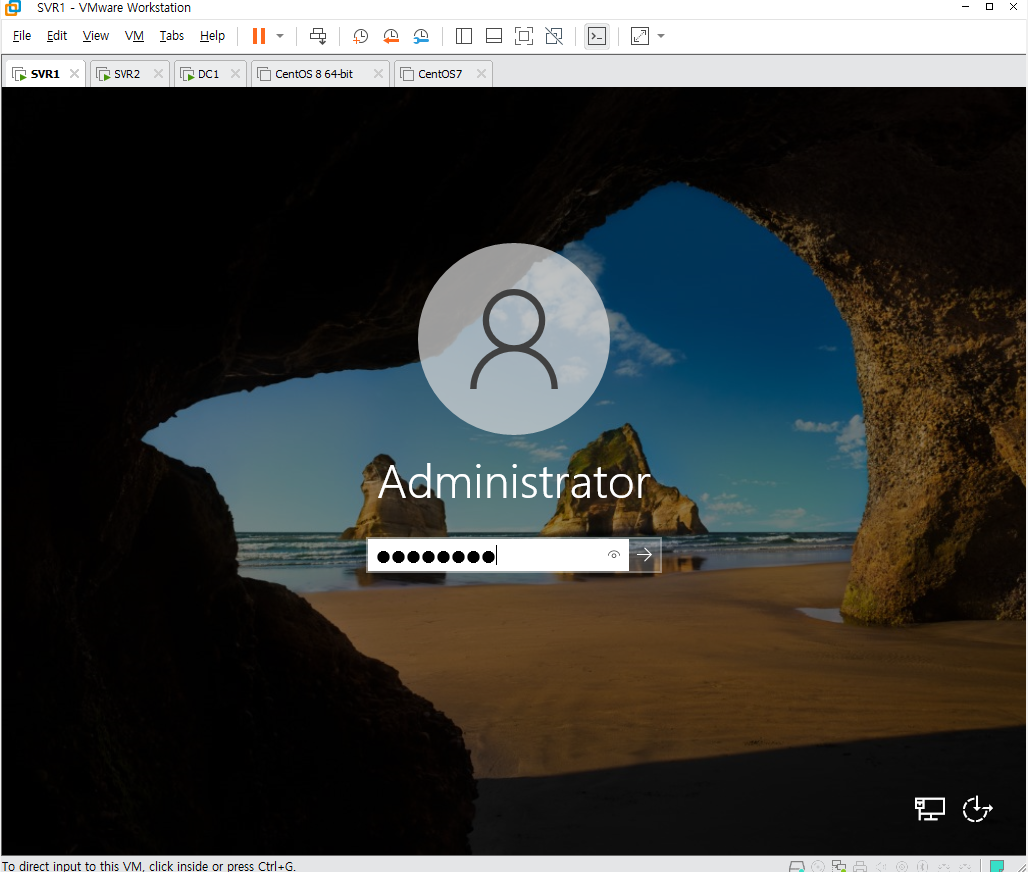

이제 SVR1과 SVR2를 AD DS에 가입시켜 보겠다.

관리자 계정으로 로그인한다.

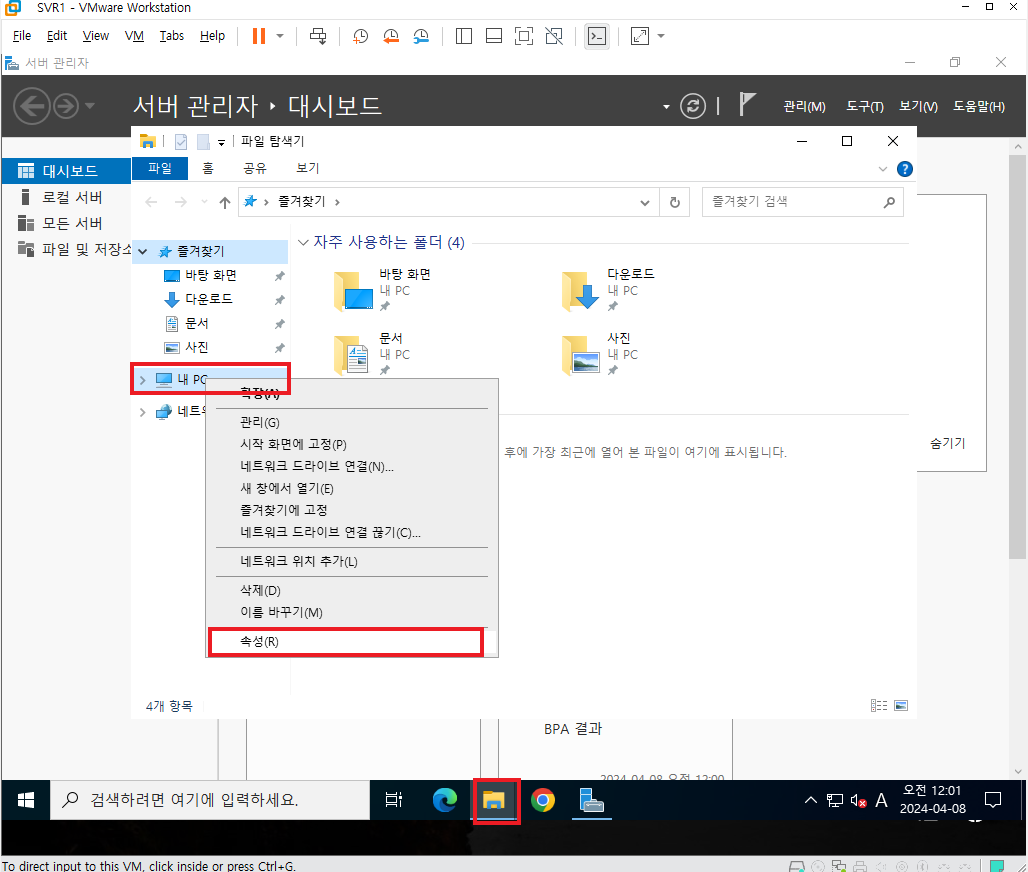

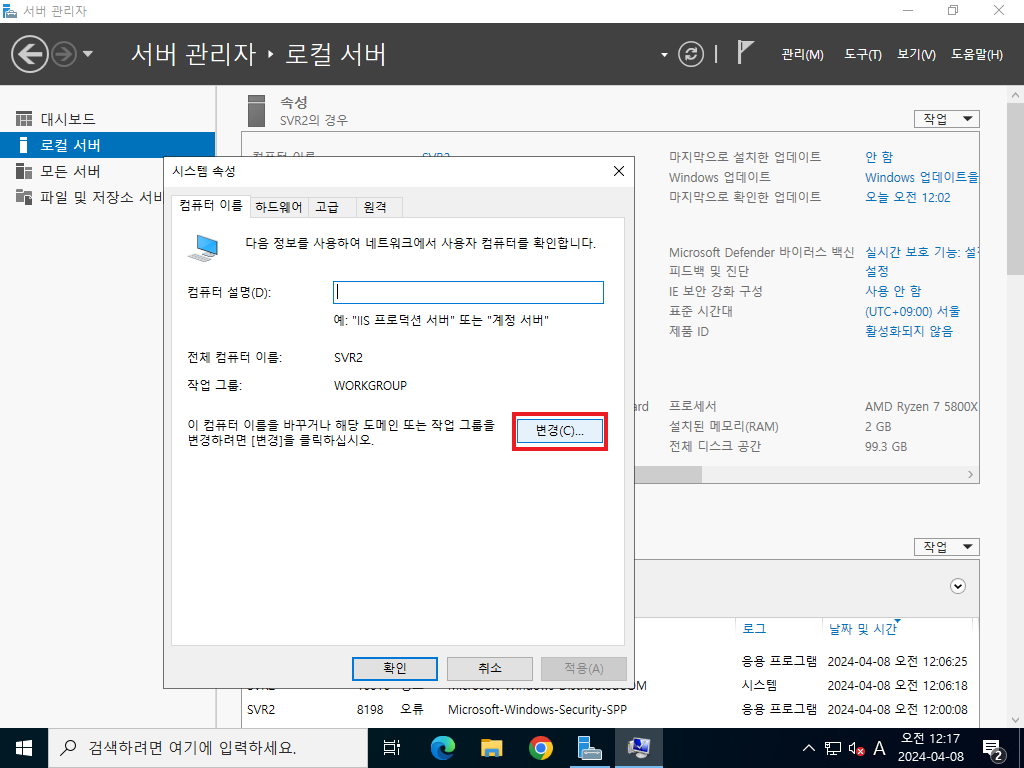

내 PC + (오른쪽 마우스 클릭) -> 속성

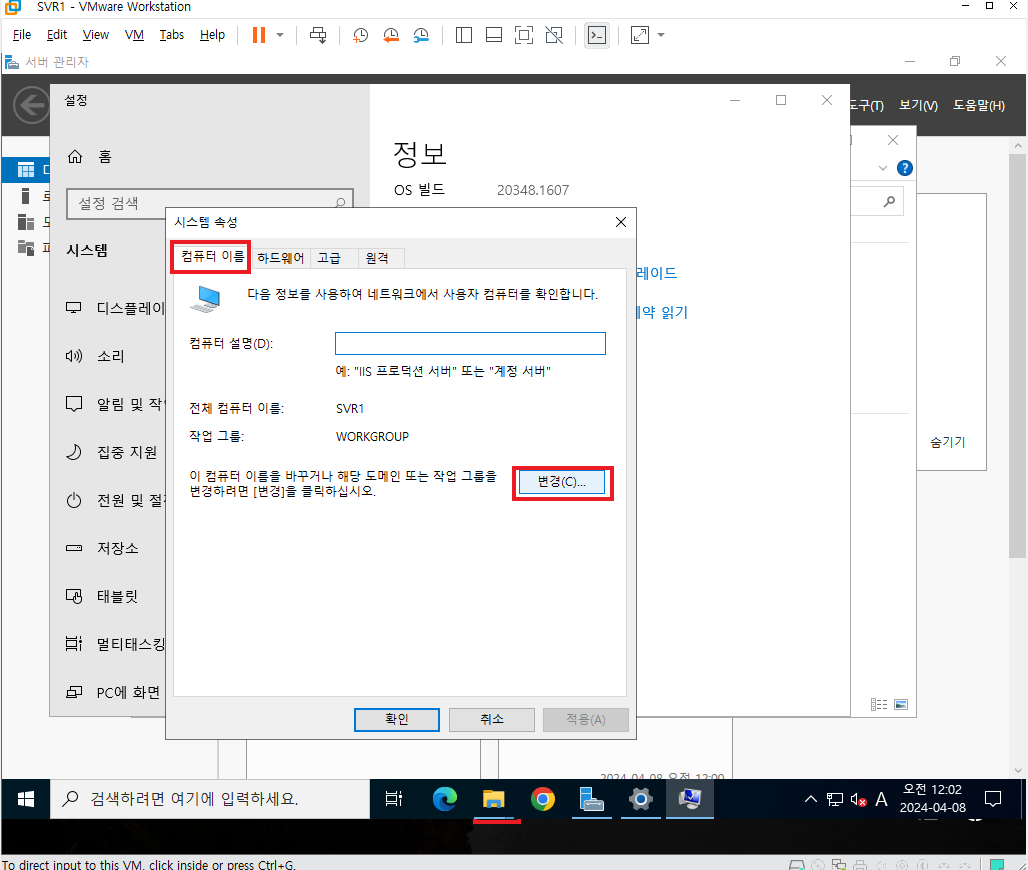

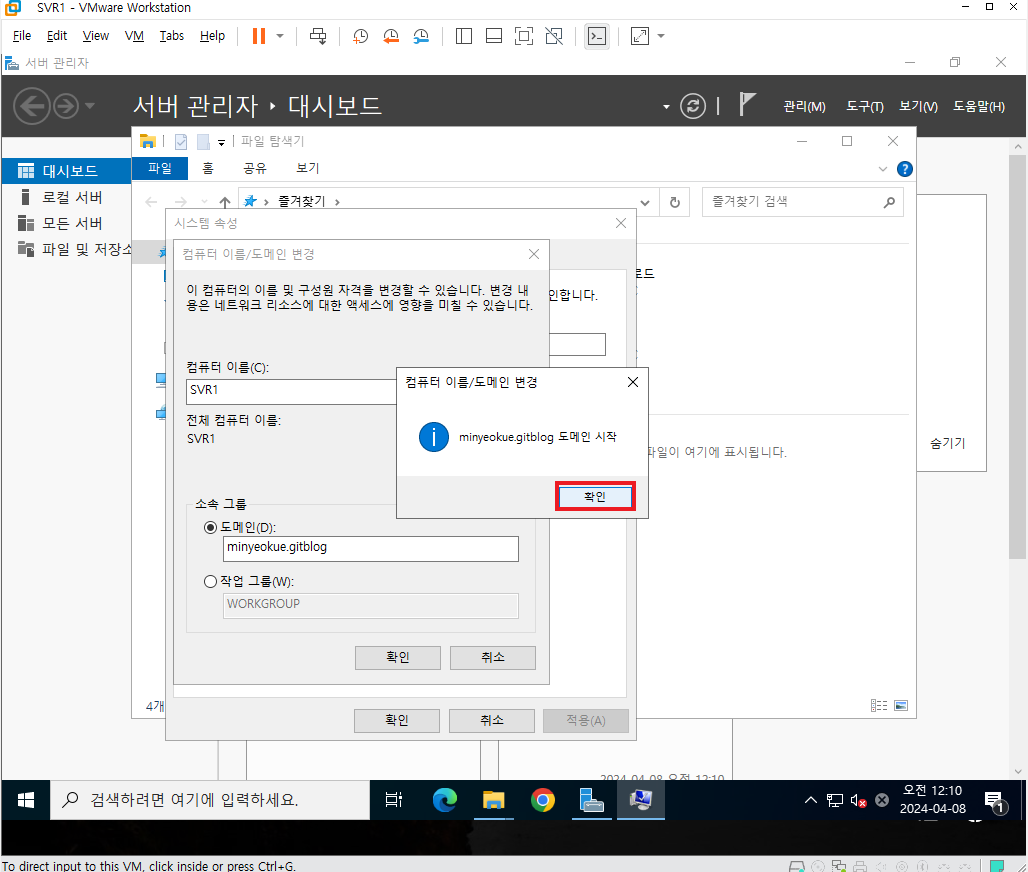

팝업되는 설정창 스크롤 다운 -> 고급 시스템 설정 -> 컴퓨터 이름 탭 -> 변경 버튼

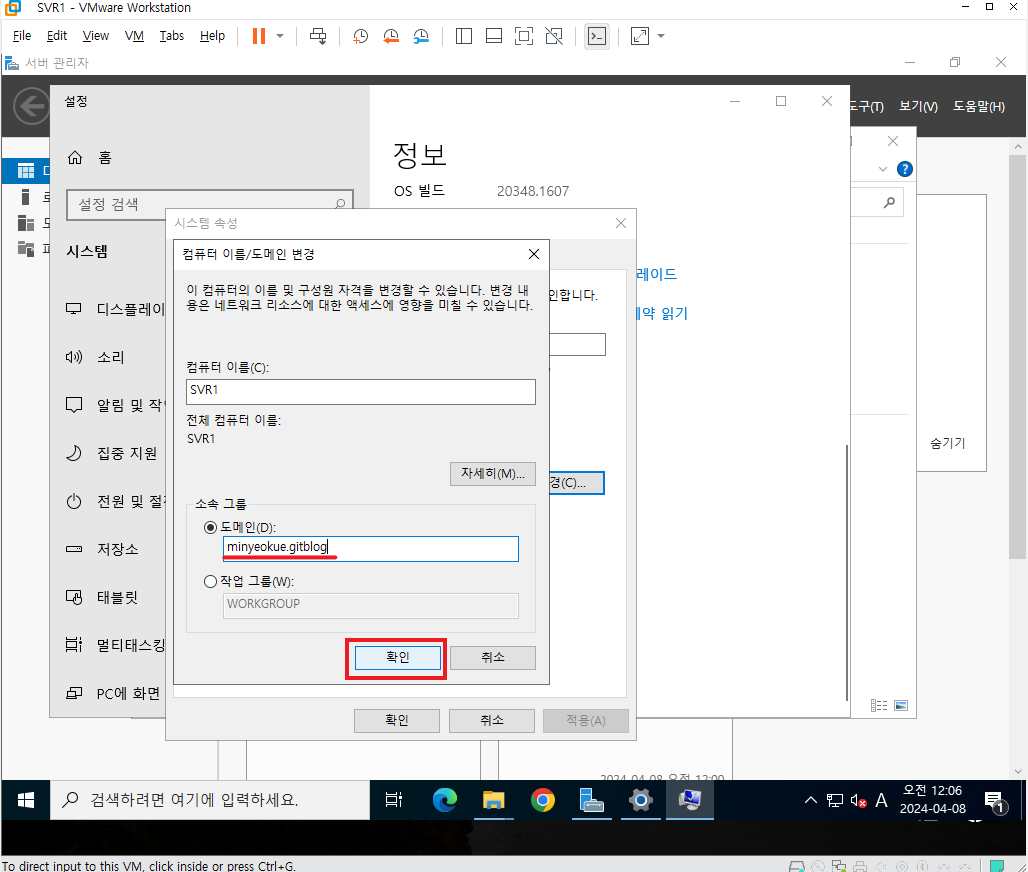

위와 같이 소속 그룹을 도메인 네임으로 변경한다.

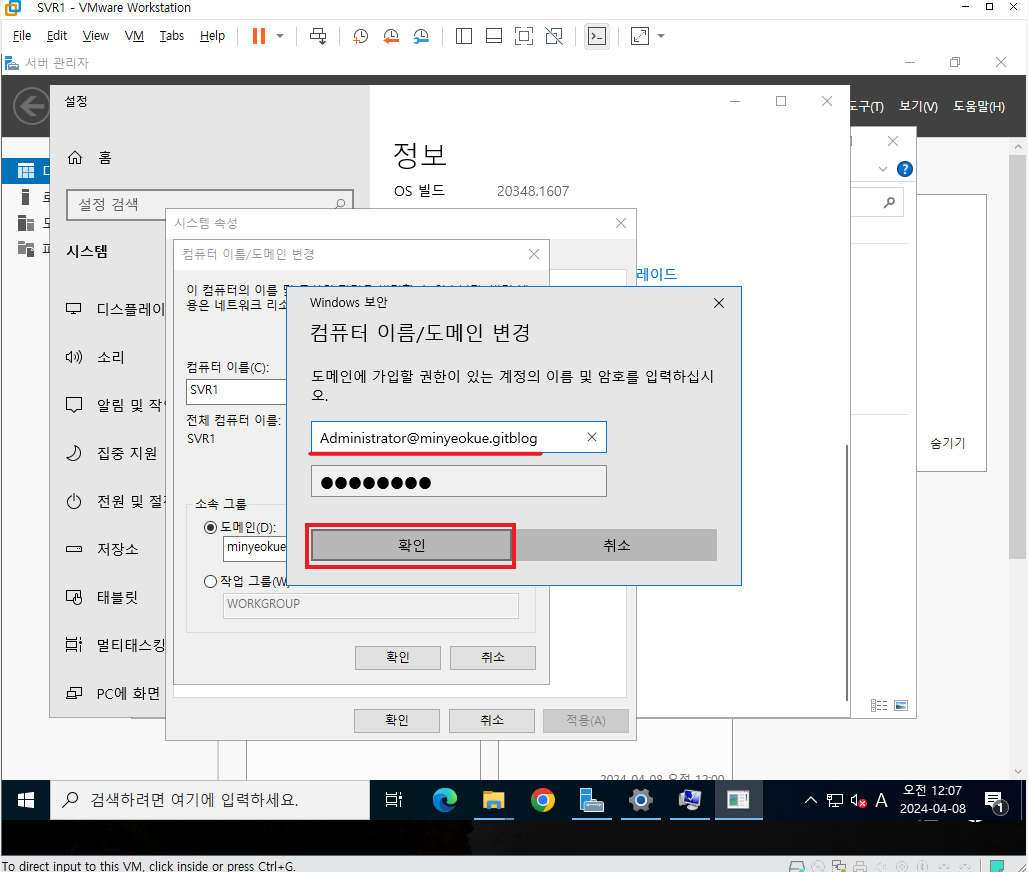

UPN 방식으로 계정을 설정한 뒤 암호를 누른 뒤 확인 버튼을 누른다.

위와 같이 “[설정한 도메인] 도메인 시작” 창이 팝업되었다면 설정이 완료되어 해당 시스템은 DC에 의해 인증받을 수 있다.

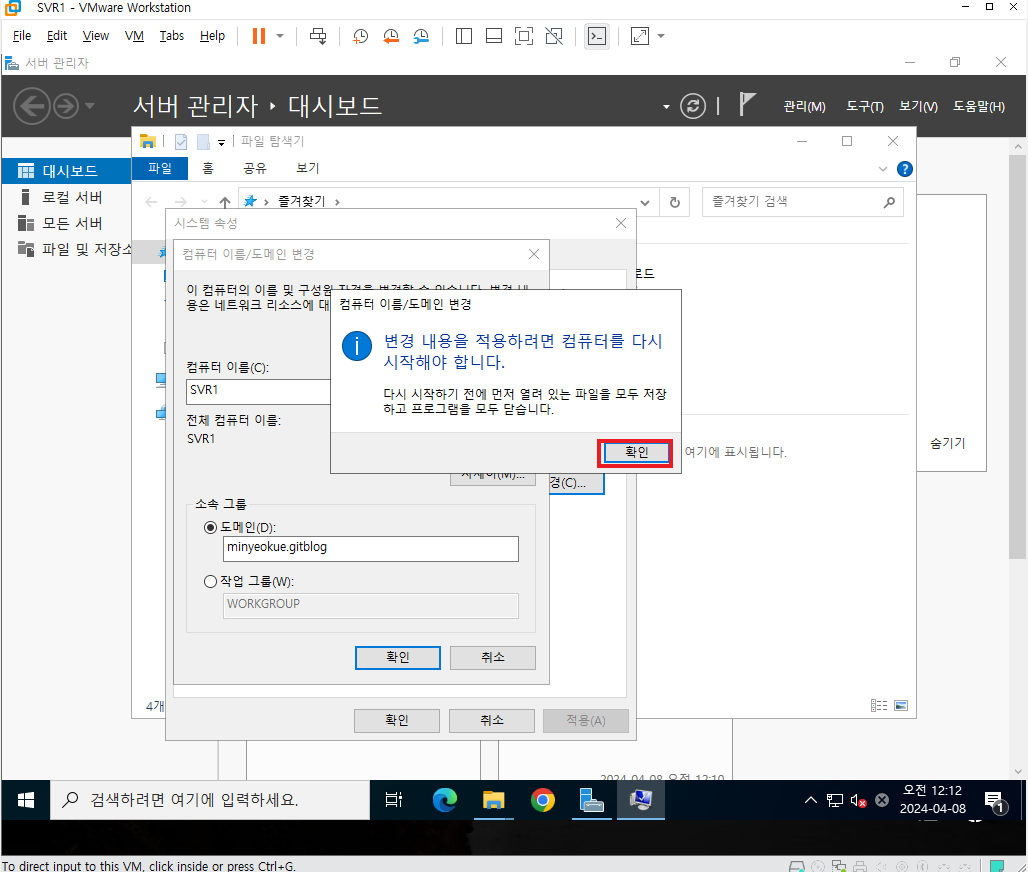

확인 -> 닫기 버튼을 클릭한다.

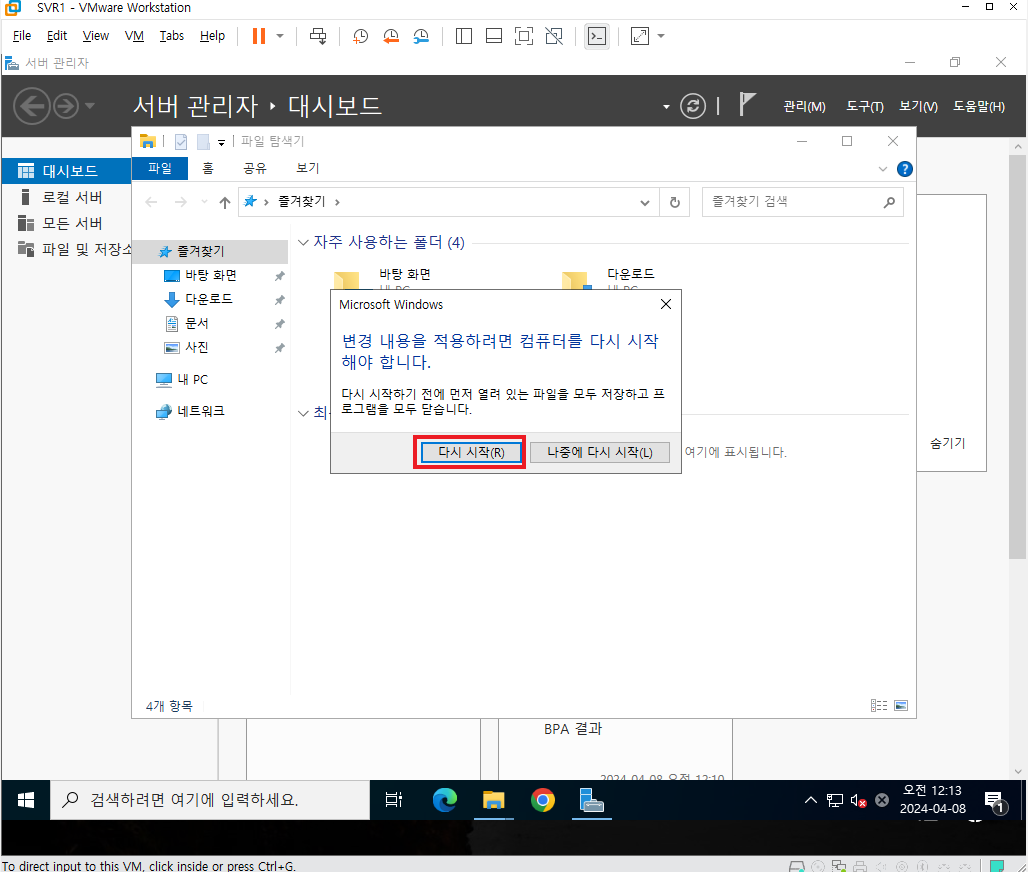

다시 시작을 완료하면 도메인 구성원이 된다.

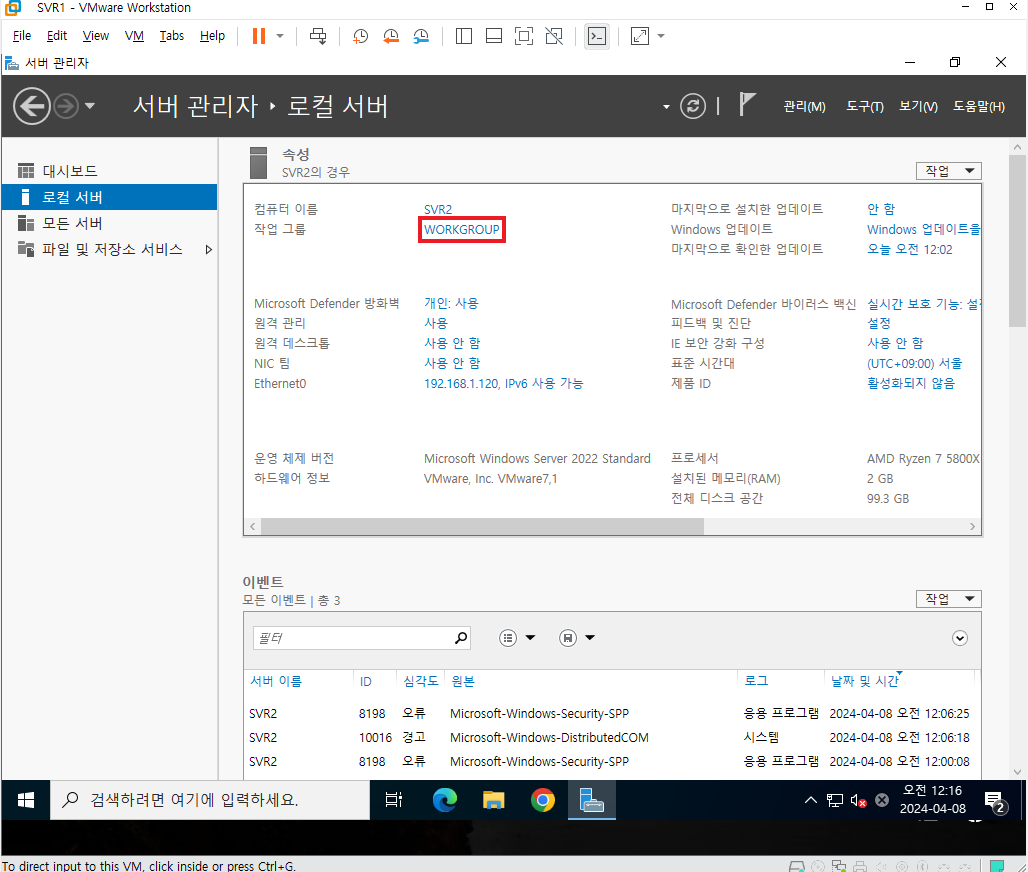

위의 과정을 SVR2에도 완료할 수 있도록 한다.

이 때 비슷하게 진행되지만 Window Server라면 약간 다르게 진행할 수 있다.

위의 강조된 부분을 클릭한다.

소속 그룹을 설정하는 부분부터는 위의 과정과 같다. 모든 설정을 반복하고 재부팅을 완료하자.

DC 이중화

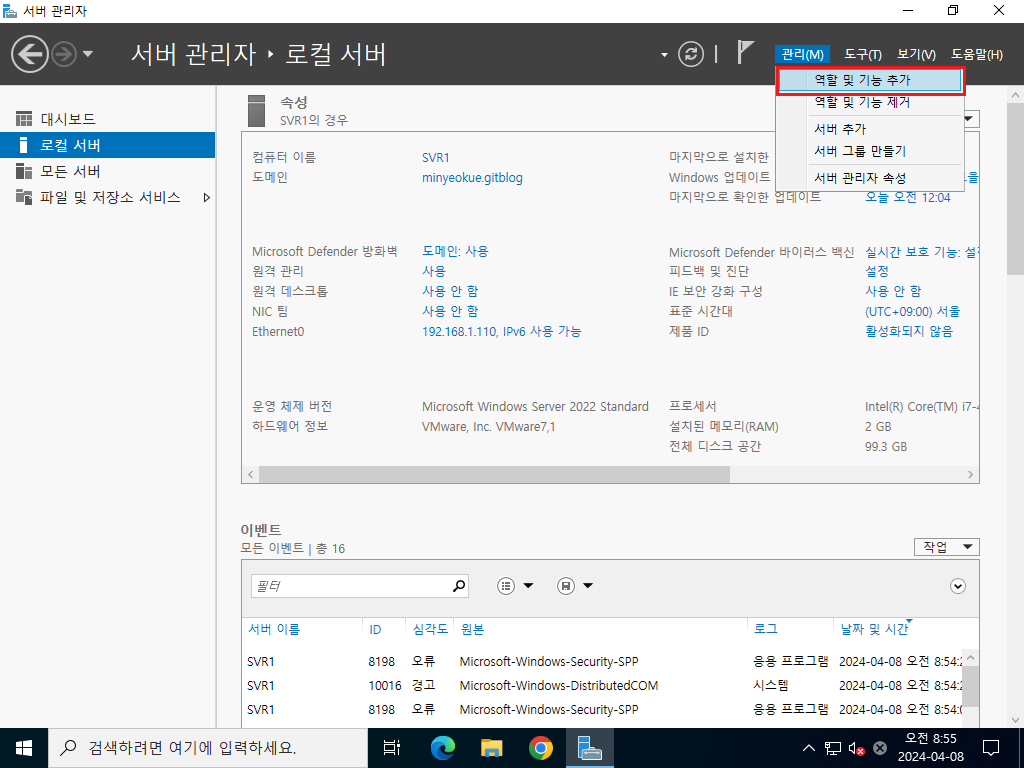

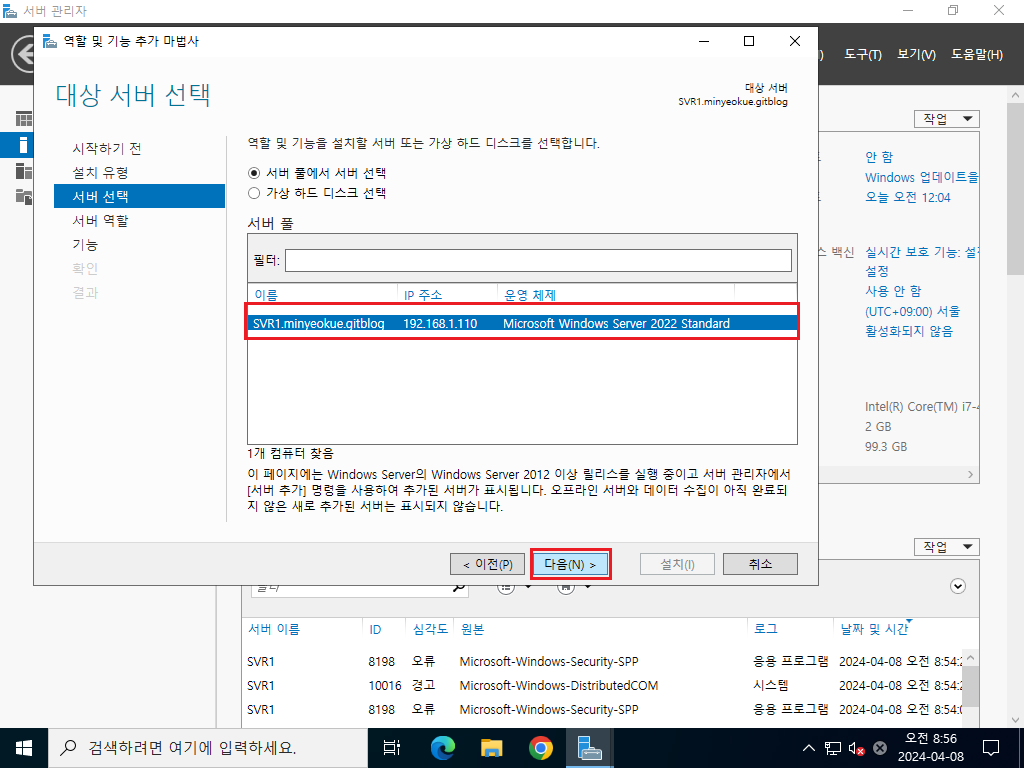

SVR1 컴퓨터를 로그인시키고 아래 처럼 관리 탭의 “역할 및 기능 추가” 버튼을 누른다.

다음 -> 다음 -> SVR1을 선택한 뒤 다음 버튼을 누른다.

아래 사진 처럼 Active Directory 도메인 서비스와 DNS 서버 체크박스를 체크한 뒤 다음 버튼을 누른다.

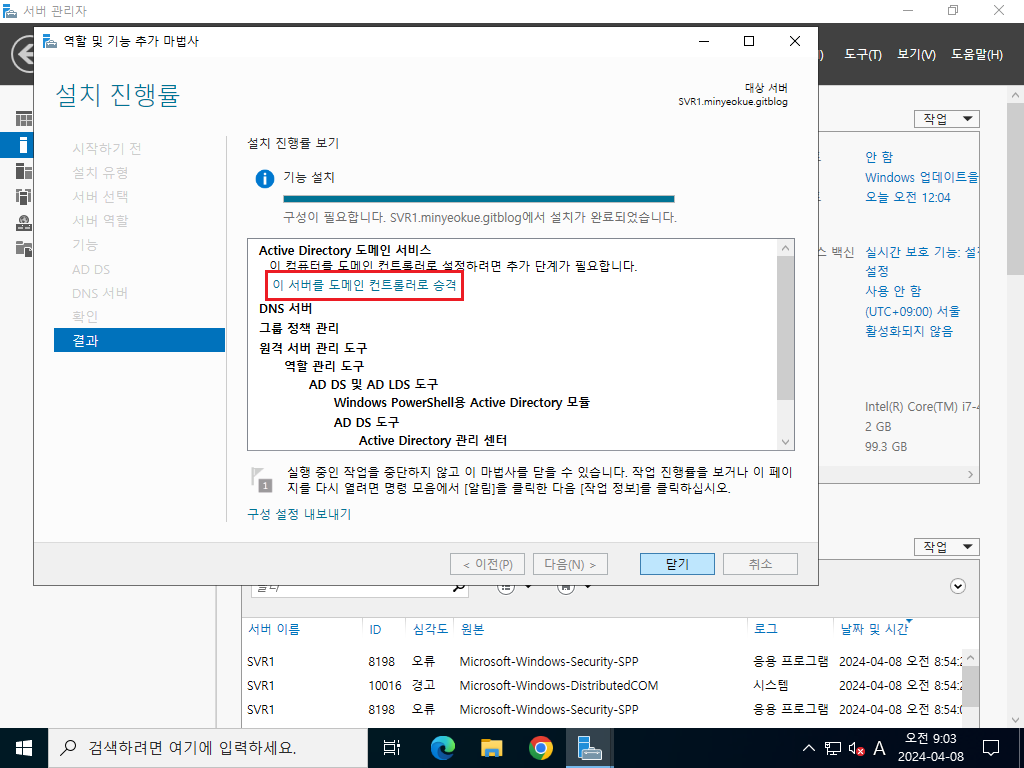

이 이후엔 모두 다음 버튼을 누른 뒤, 설치 버튼을 눌러 도메인 컨트롤러로 승격시키기 위한 준비를 마치자.

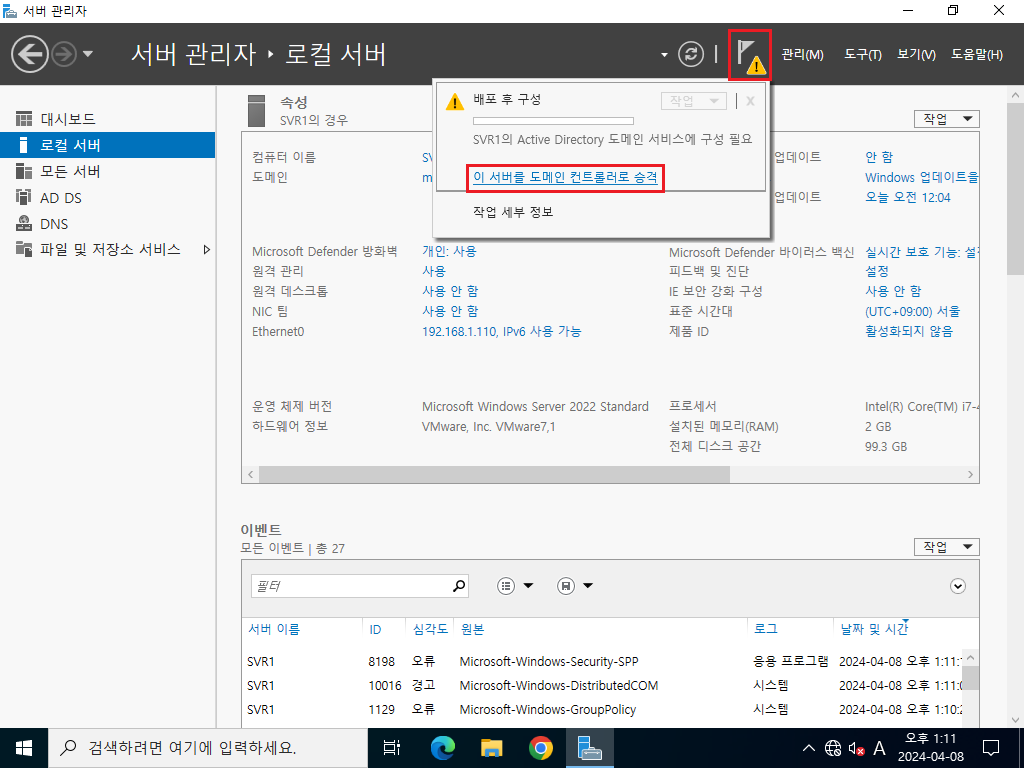

설치가 완료되면 도메인 컨트롤러로 승격할 수 있도록 강조된 부분을 누른다.

혹은 닫기 버튼을 누른 뒤, 알림에 주의 표시가 생겼을 것이다. 거기에서 이 서버를 도메인 컨트롤러로 승격을 누른다.

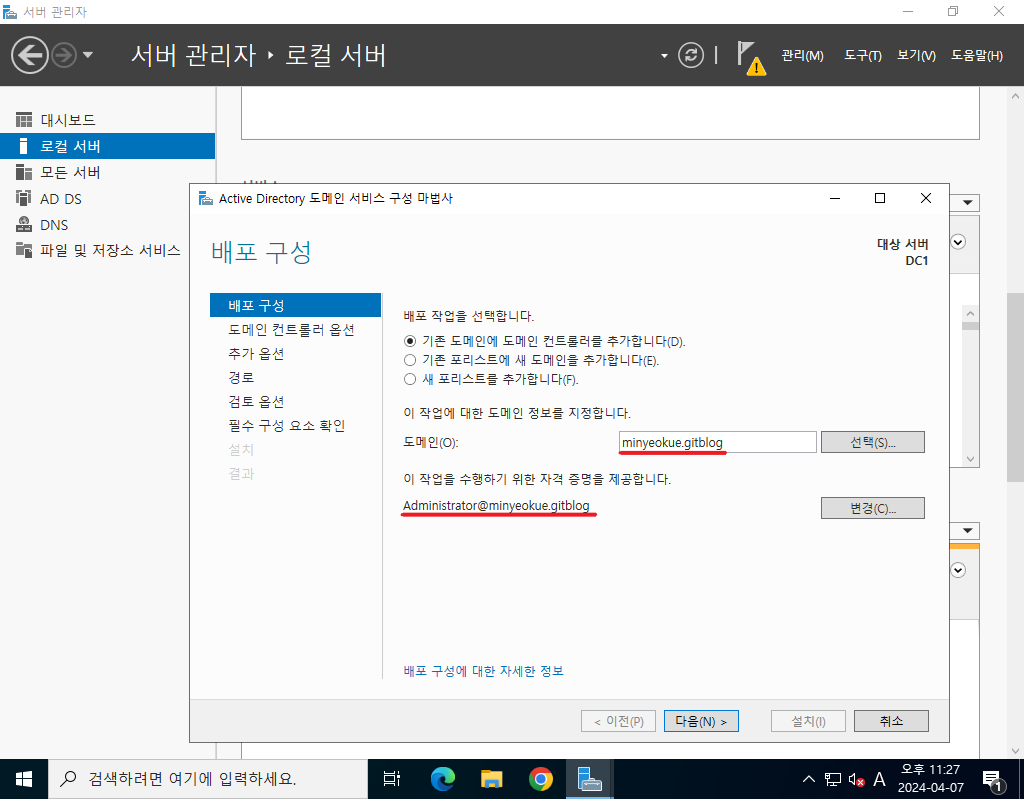

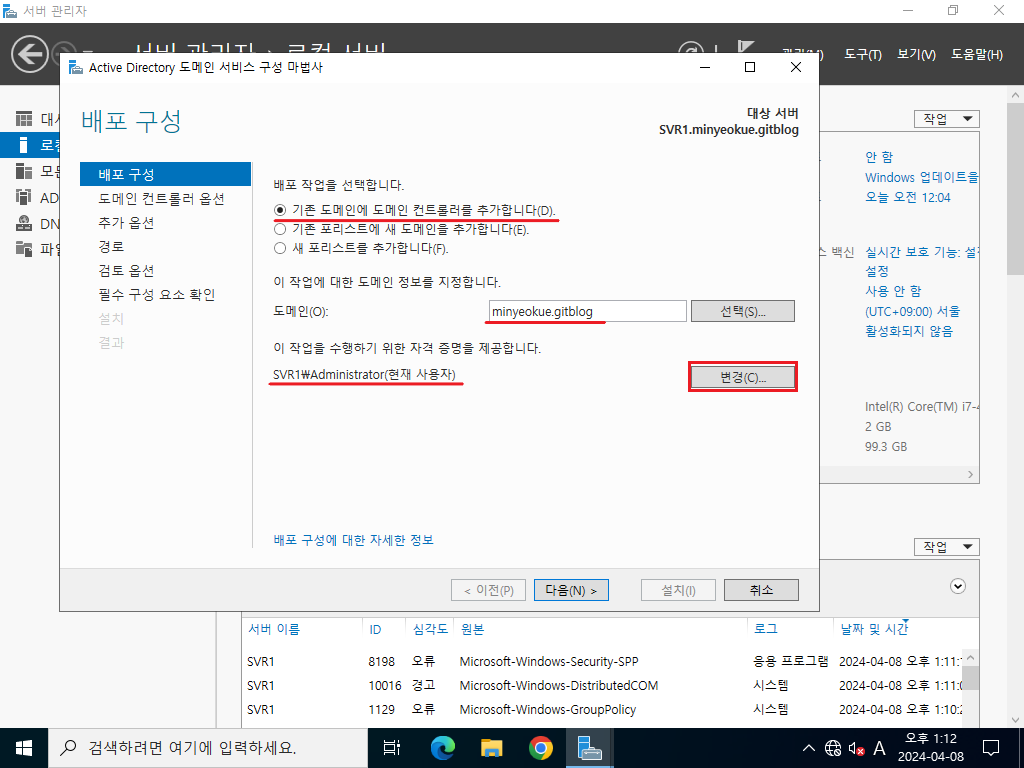

배포 구성에서 이미 minyeokue.gitblog라는 도메인이 존재하고 SVR1을 복제 DC로 만들 것이기 때문에 기존 도메인에 도메인 컨트롤러를 추가합니다(D).를 선택한다.

그리고 이 작업을 수행하기 위한 자격 증명을 제공하는 주체는 SVR1\Administrator가 아닌 주 도메인 컨트롤러가 되어야 하기 때문에 변경 버튼을 누른다.

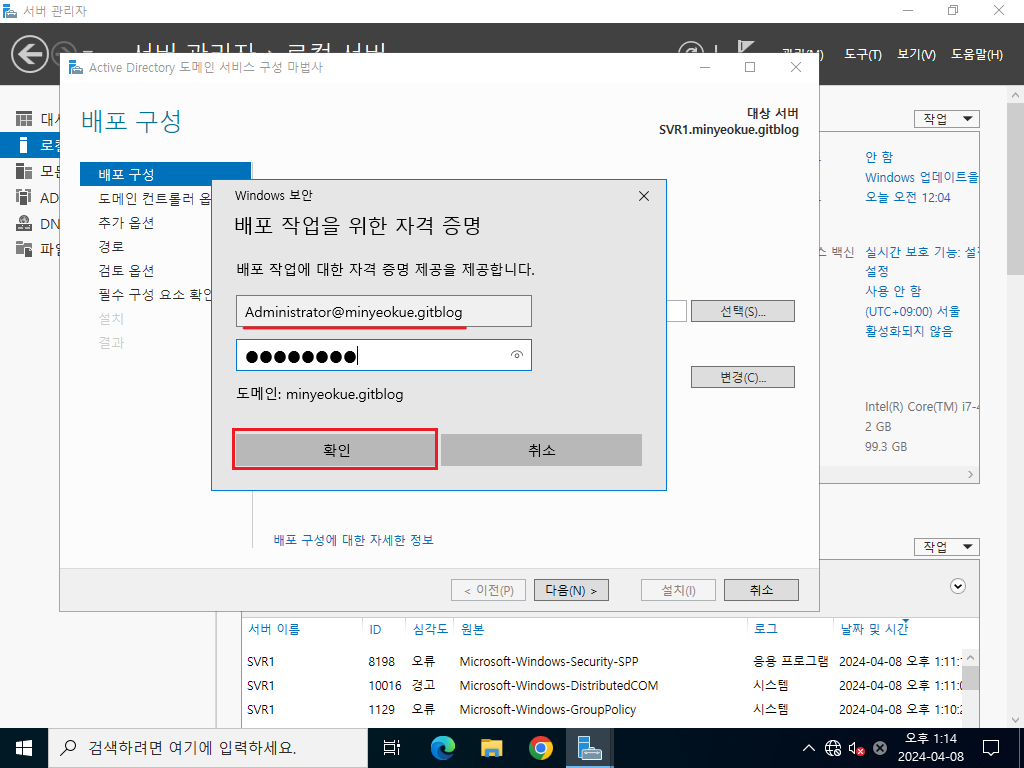

확인 버튼을 누르면 다음과 같은 상태가 된다.

Administrator@minyeokue.gitblog는 UPN 방식이고, NetBIOS 방식으로는 MINYEOKUE\Administrator로 입력해도 무방하다.

그렇지만 현재는 Email과 비슷한 형식인 UPN이 주로 쓰인다.

다음 버튼을 누른다.

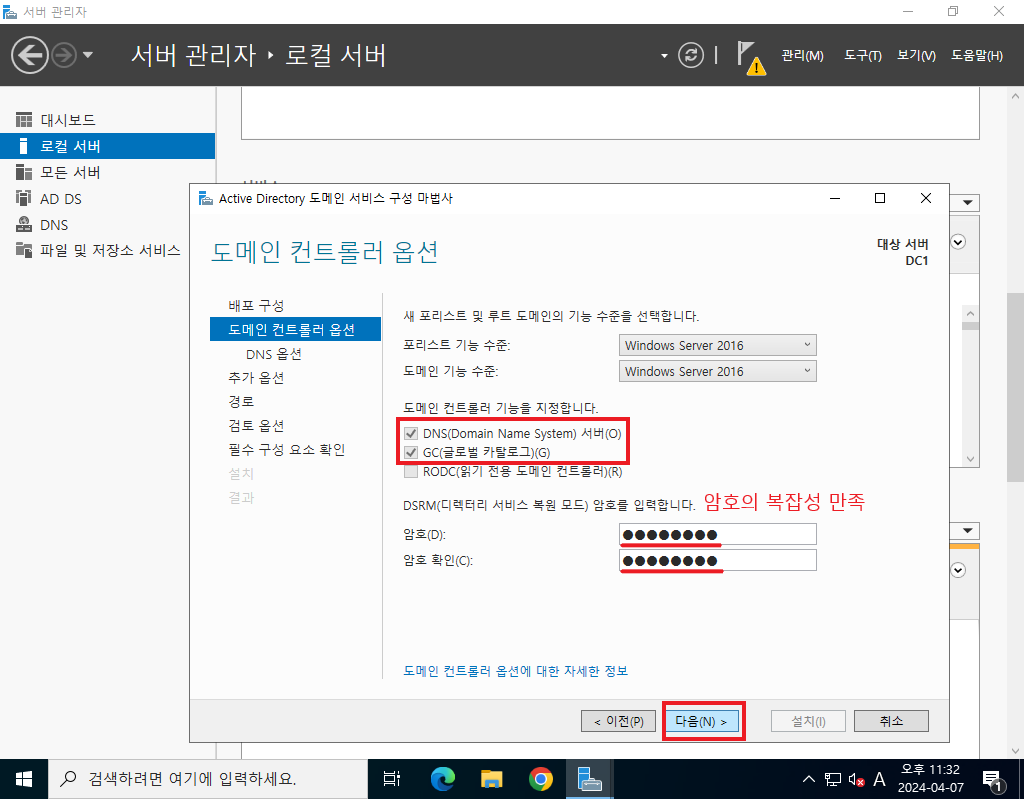

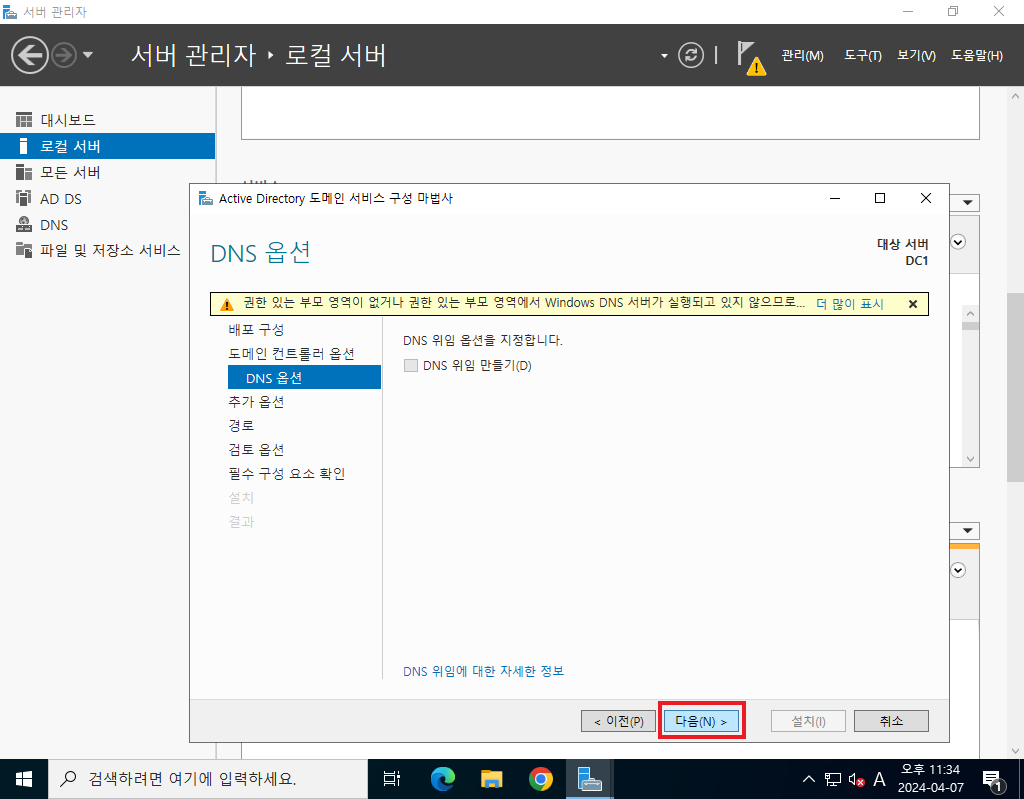

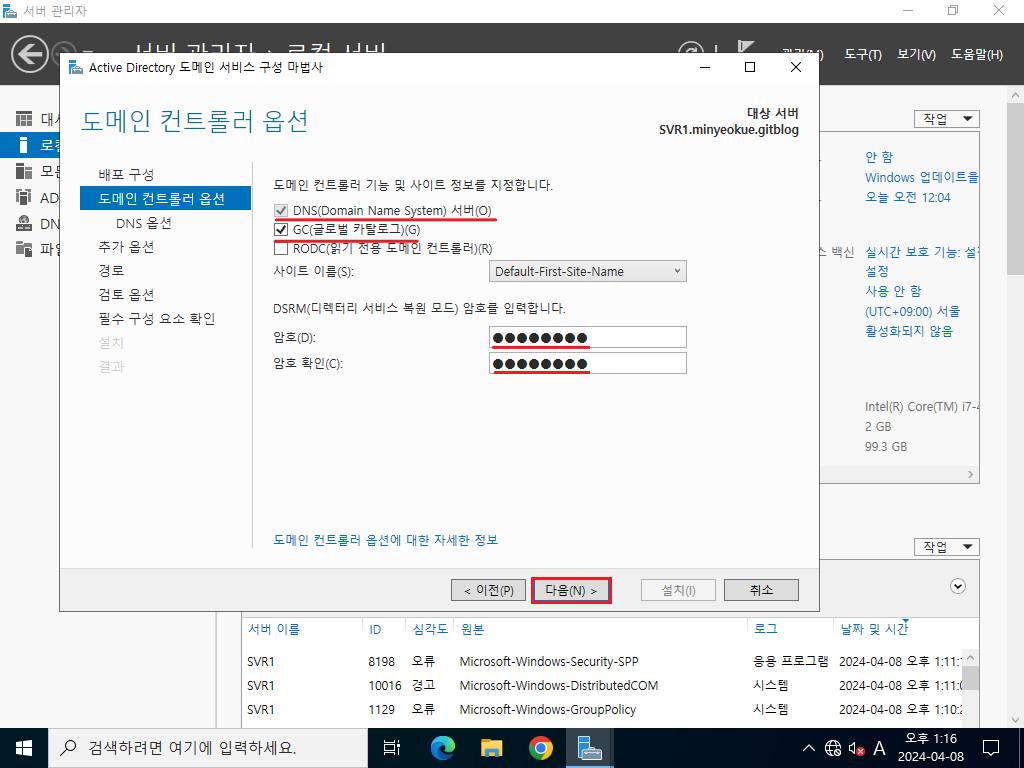

DNS(Domain Name System) 서버와 GC(글로벌 카탈로그)가 기본 선택되어 있다. 복구하기 위한 암호를 입력하고 다음 버튼을 누른다.

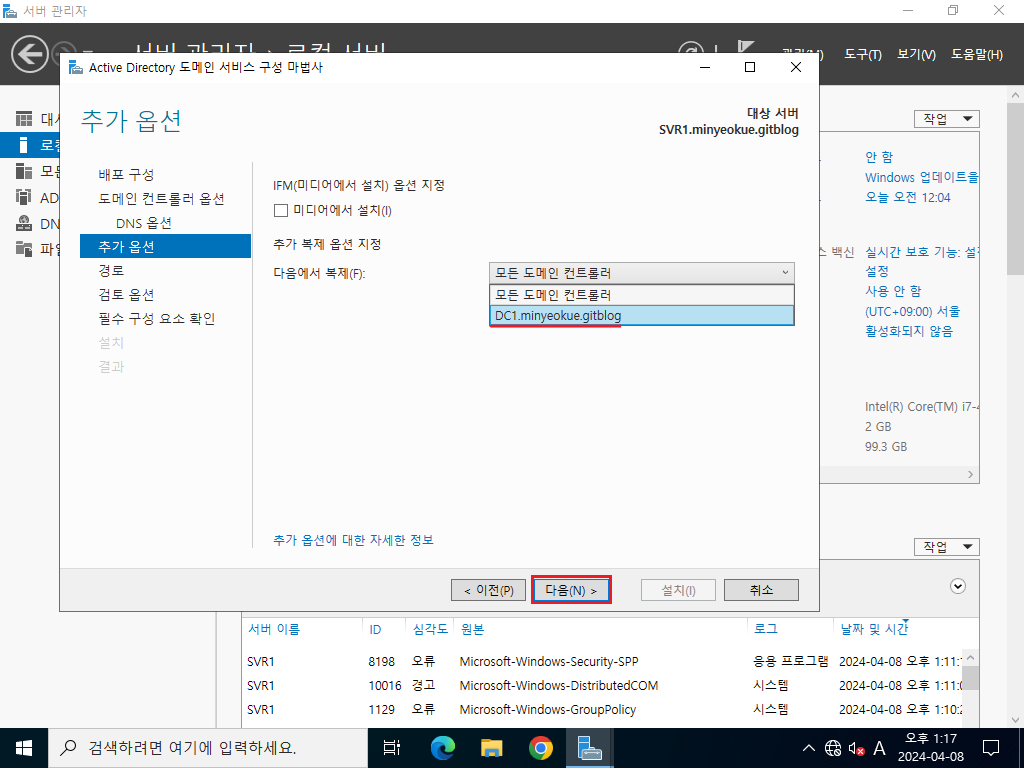

다음에서 복제 드롭다운 메뉴를 누르면 주 DC를 선택할 수 있다.

DC1.minyeokue.gitblog를 선택하고, 다음 버튼을 누른다.

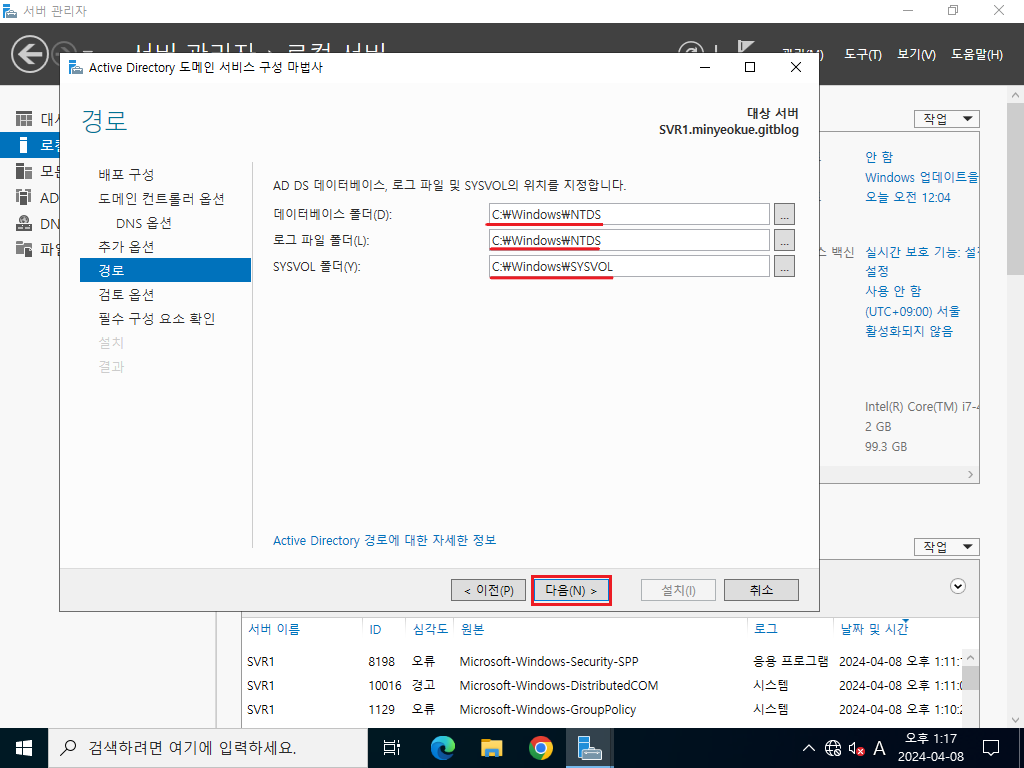

중앙 데이터베이스가 저장되는 파일의 위치를 설정하는 부분이다. 여기서 조작할 설정은 없다. 다만 해당 파일들이 이러한 경로에 저장되는 것을 인지하고 있어야 한다.

다음 버튼을 누른다.

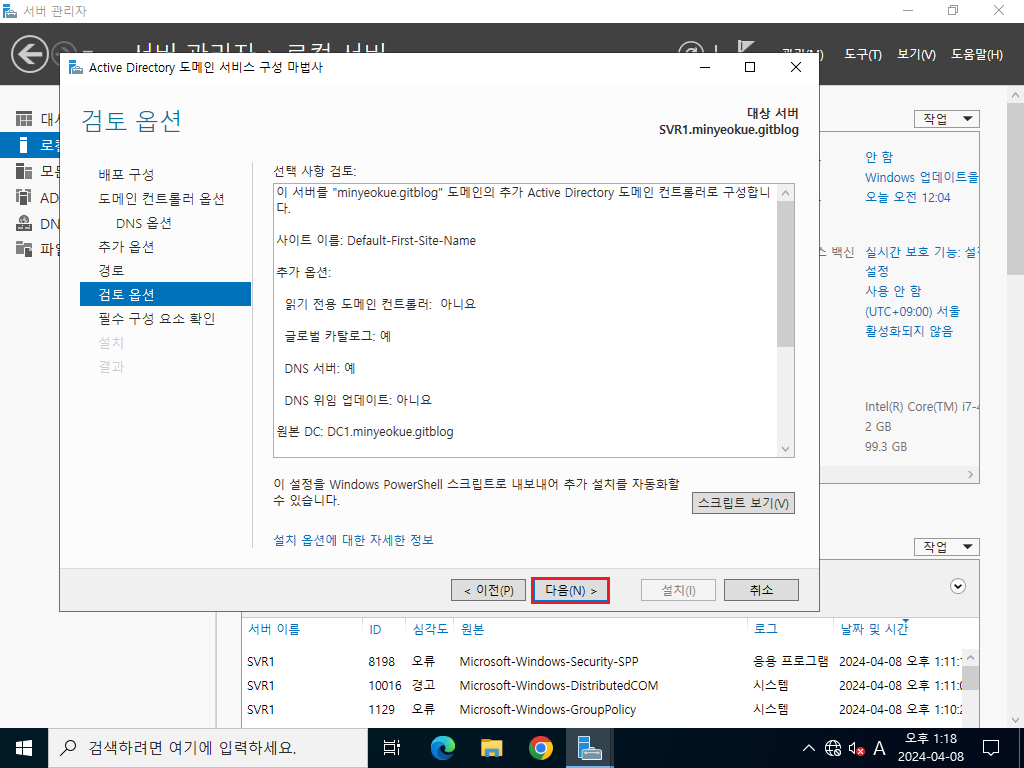

검토 옵션 메뉴에서도 다음 버튼을 누른다.

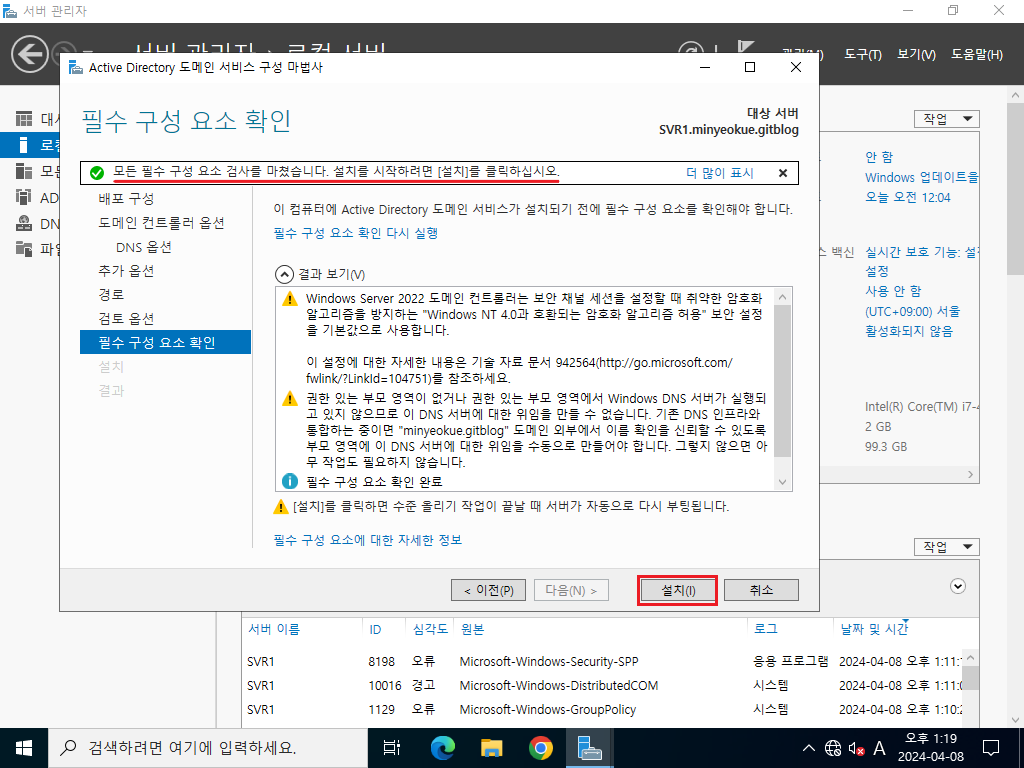

필수 구성 요소 확인 메뉴에서 모든 필수 구성 요소 검사를 마쳤습니다.라는 문구가 보인다면 설치 버튼을 누른다.

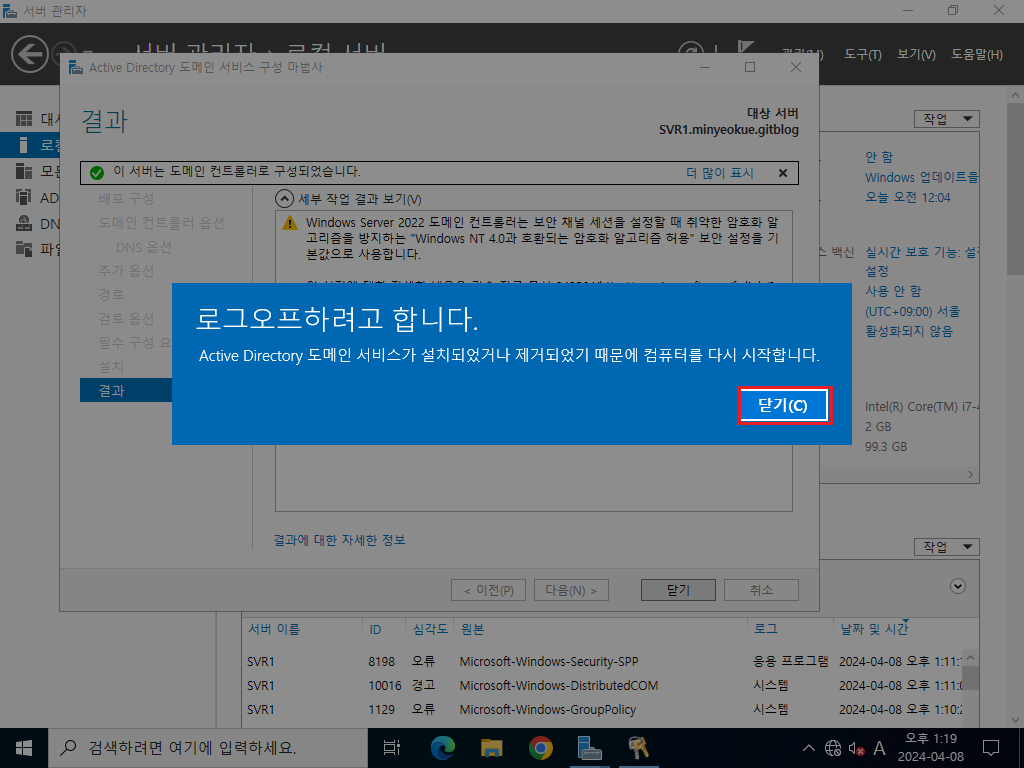

설치가 모두 완료되면 닫기 버튼을 누른다.

이제 서버를 재부팅하면 DC 복제가 완료된다.

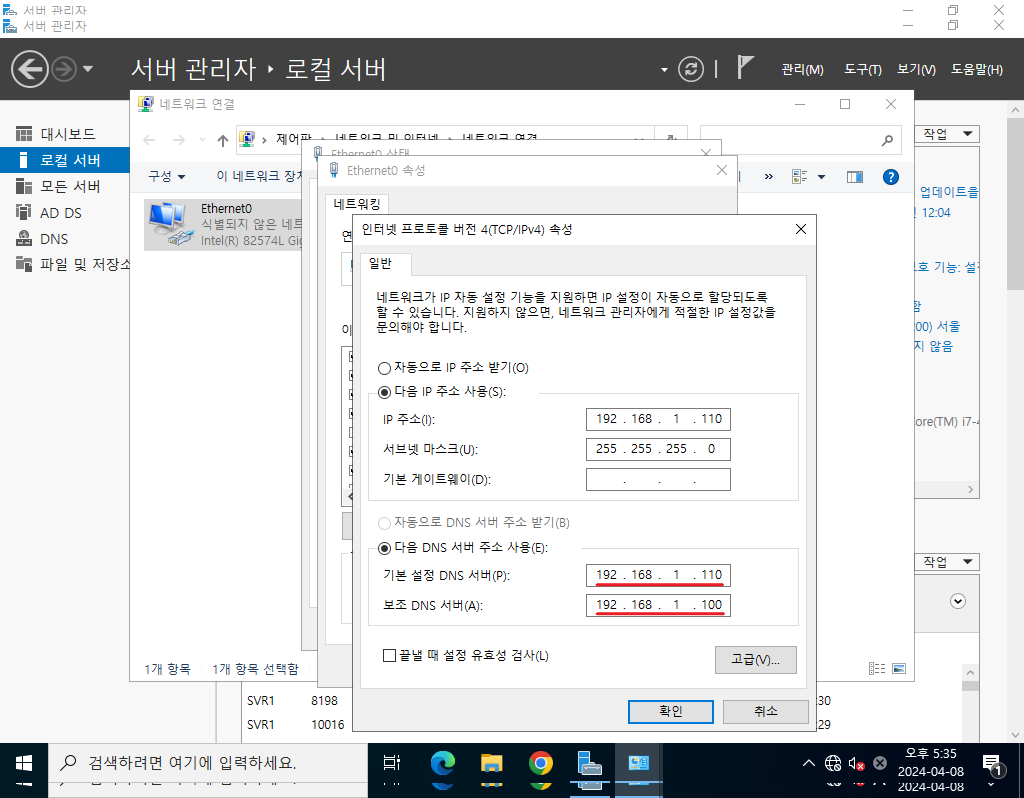

재부팅이 완료되면 SVR1의 DNS 설정이 바뀌어 있을 것이다. DNS1는 192.168.1.110, DNS2는 192.168.1.100으로 수정한다.

복제 확인

DC1에서 진행하고 SVR1으로 복제되는지 확인하겠다.

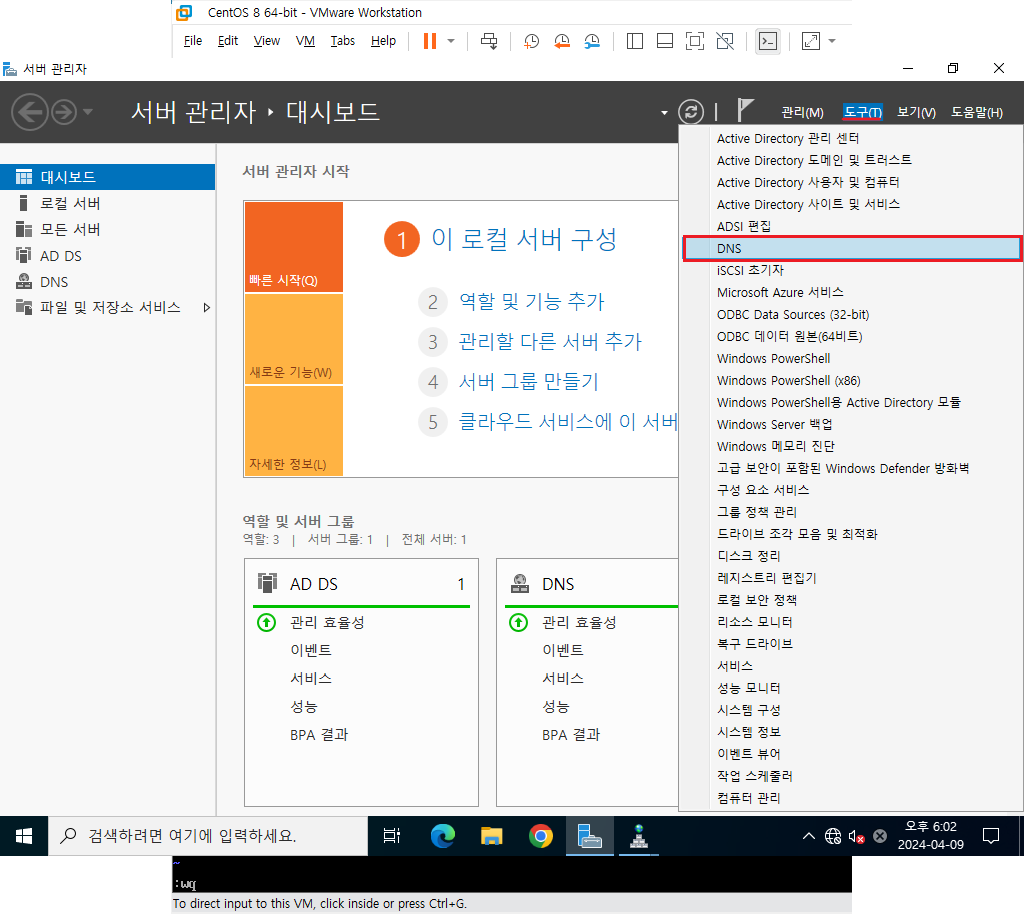

먼저 복제가 원활하게 진행되기 위해서 DC1의 DNS 전달자를 SVR1(192.168.1.110)으로 설정하고, SVR1의 DNS 전달자를 DC1(192.168.1.100)로 설정해야 한다.

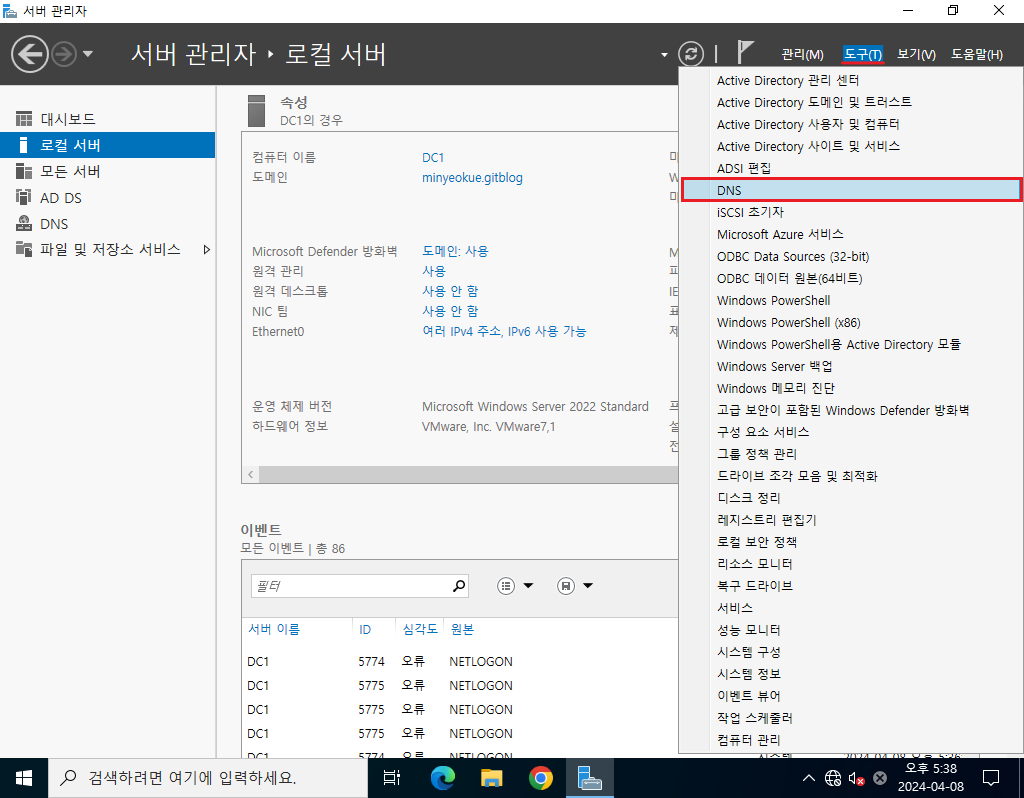

위 사진처럼 도구 탭에서 DNS 서버를 선택한다.

혹은

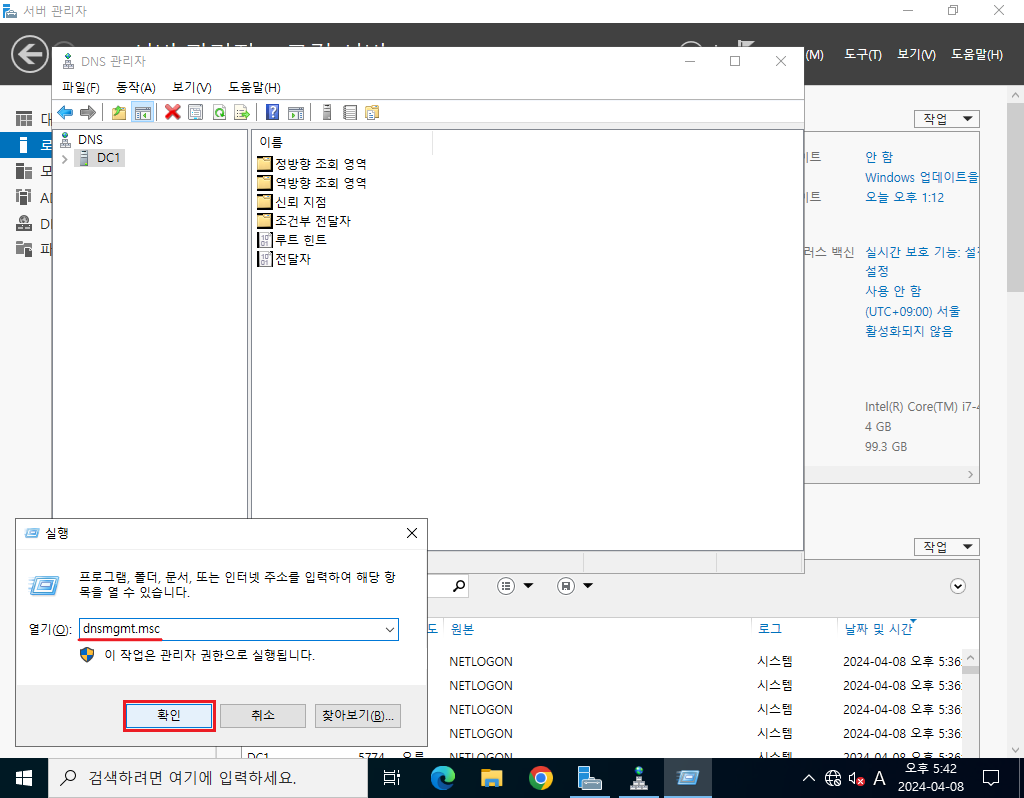

Window 키 + R을 입력해 실행창을 띄운 뒤, 입력창에dnsmgmt.msc를 입력하면도구탭에서 DNS 서버 메뉴를 선택한 것과 같은 효과를 볼 수 있다.

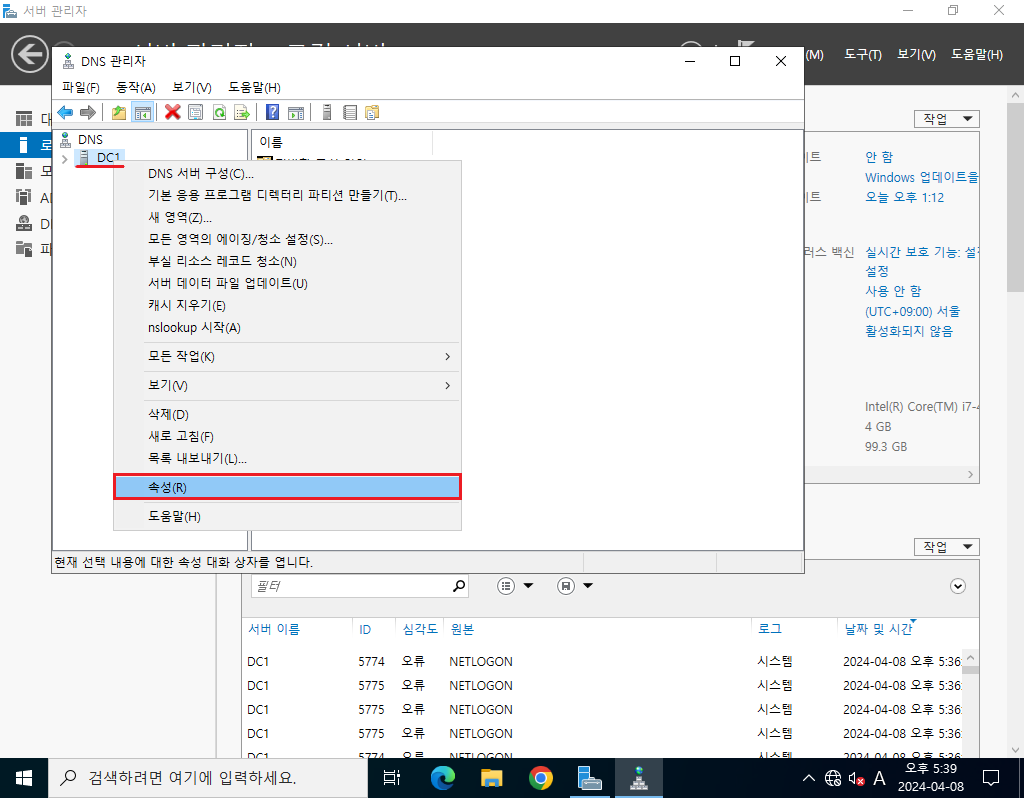

위 사진 처럼 DNS 관리자 창이 나오게 되는데, 이 컴퓨터인 DC1을 마우스 오른쪽 클릭해서 속성 메뉴를 선택한다.

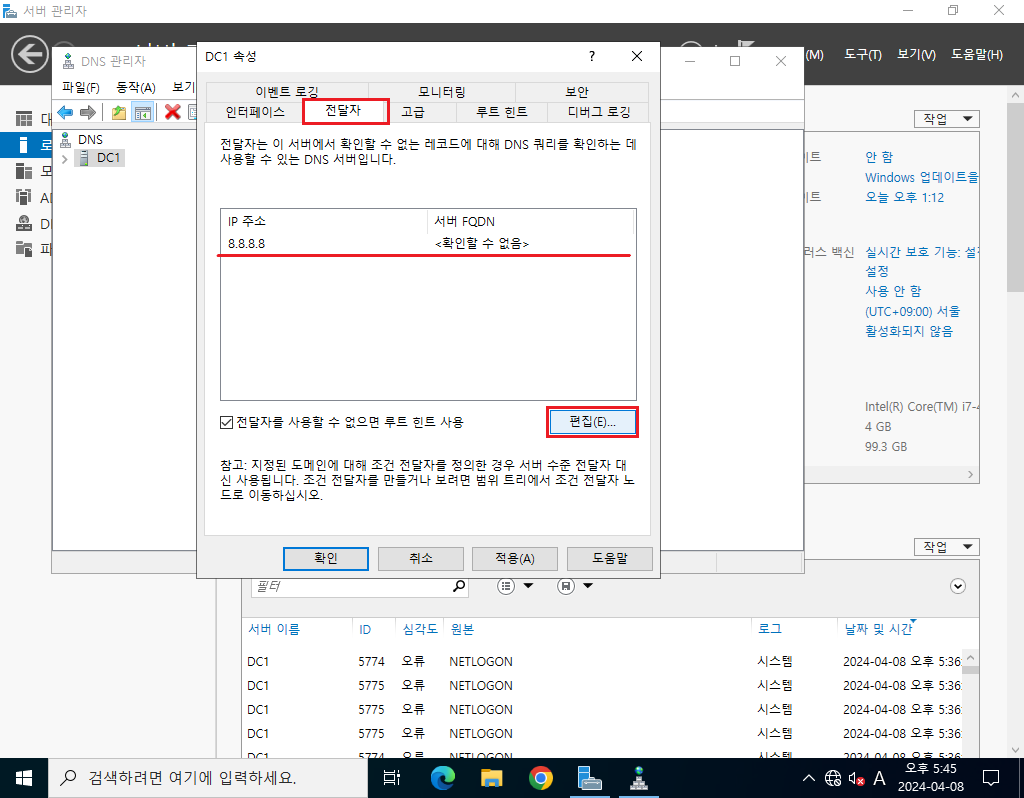

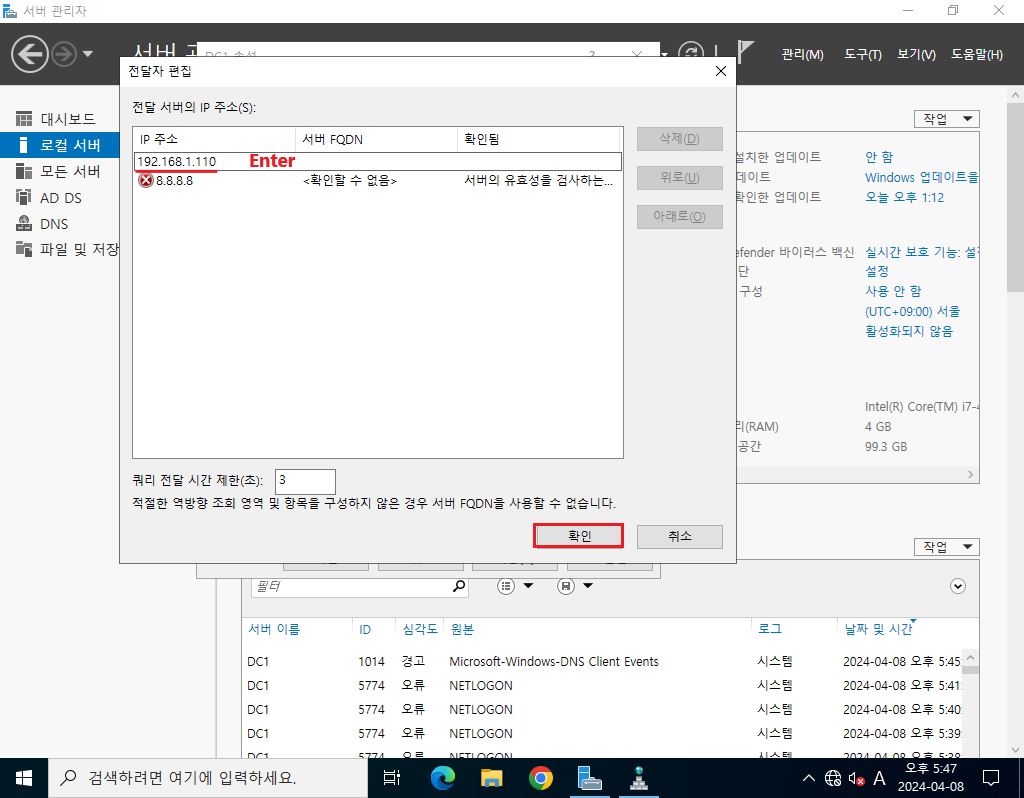

전달자 탭을 선택한 뒤, DC1 기준 192.168.1.110 전달자에 존재하지 않으니, 편집 버튼을 눌러서 추가해주자.

192.168.1.110을 입력한 뒤, 화면을 클릭하거나 Enter를 누르고, 확인 버튼을 누른다.

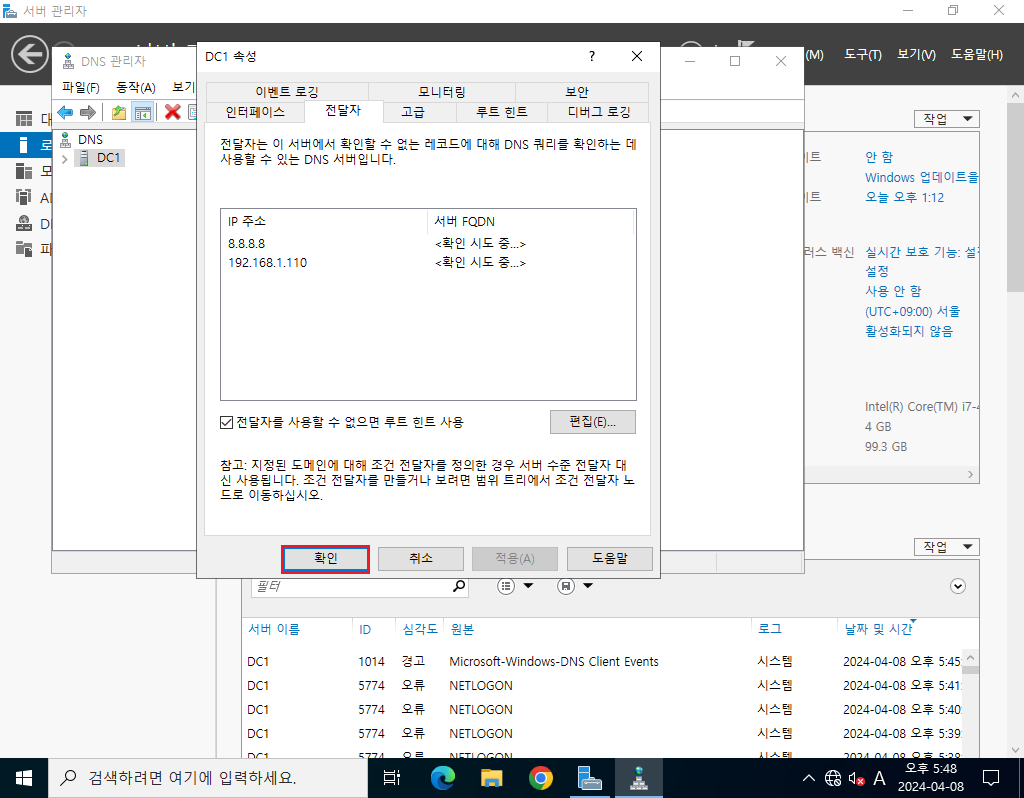

확인 버튼을 누른다.

SVR1에서 같은 과정을 반복한다.

DNS 관리자 창에서 SVR1을 오른쪽 마우스 클릭으로 속성 메뉴를 선택해 전달자 탭을 누른다.

편집 버튼을 누르고 DC1의 IP 주소인 192.168.1.100을 입력한 뒤, 확인 -> 확인 버튼을 연달아 누른다.

이제 Domain Controller의 이중화로 실시간 복제가 이루어지는지 확인해보자.

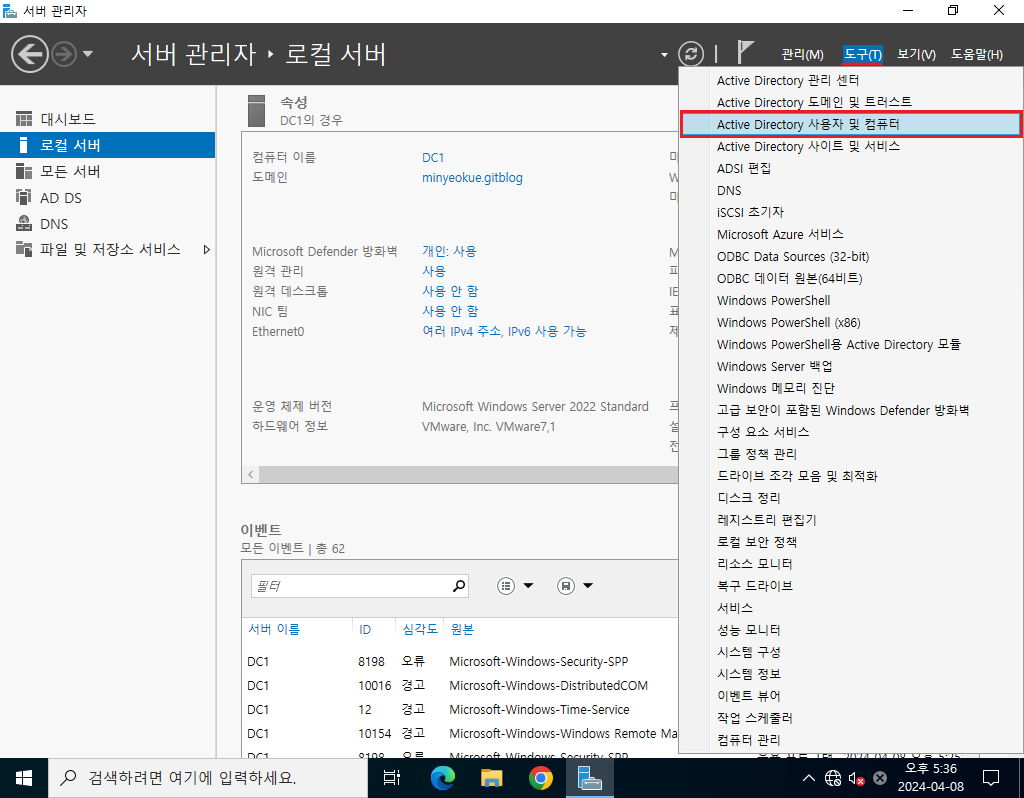

위 사진처럼 도구 탭의 Active Directory 사용자 및 컴퓨터 메뉴를 선택한다.

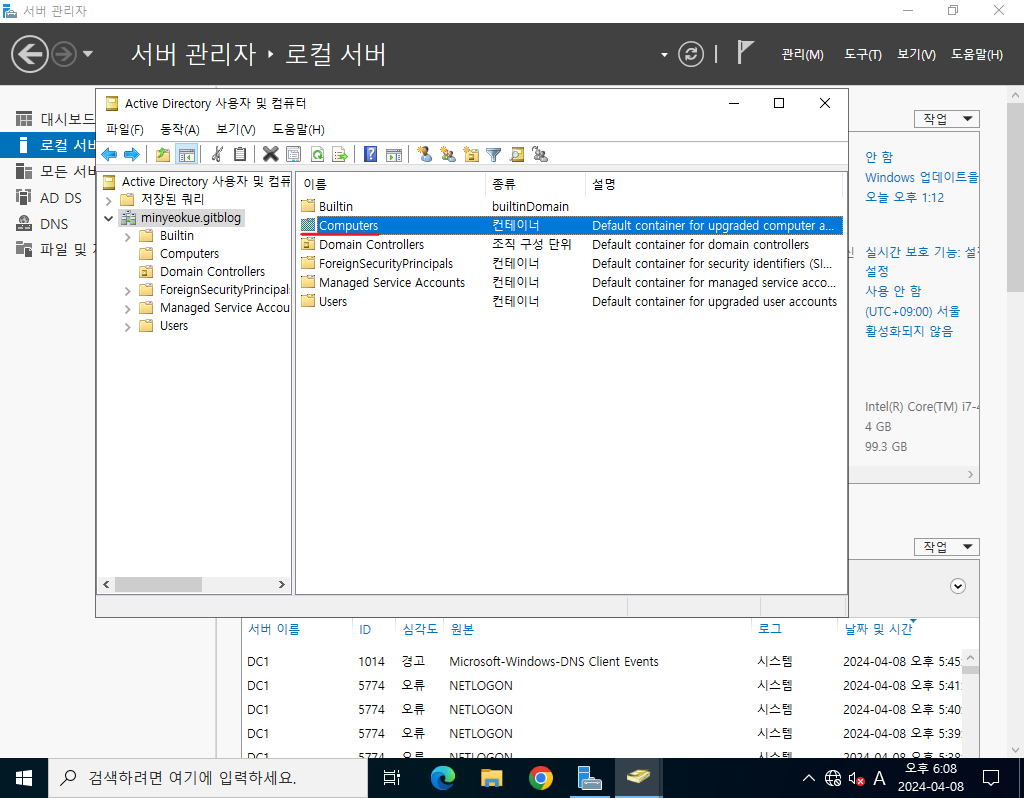

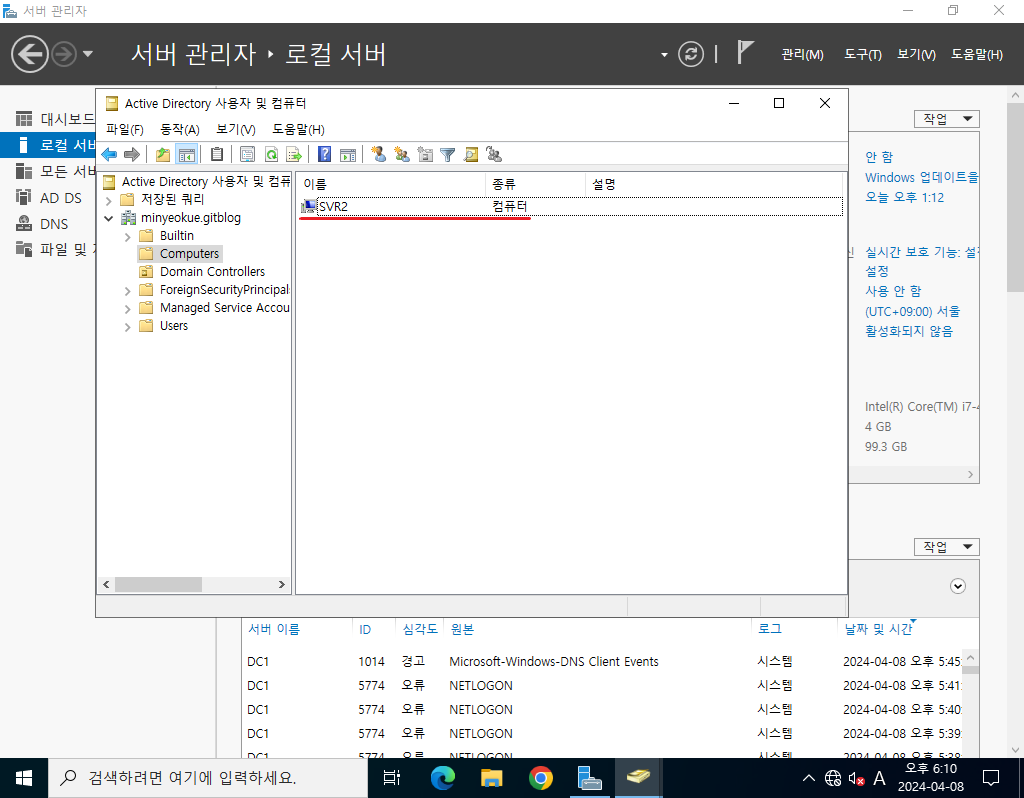

minyeokue.gitblog를 선택하면 나오는 목록들 중 먼저 Computers를 더블 클릭해보자.

위 사진처럼 도메인 서비스에 가입한 SVR2가 나오게 된다.

이곳에서 컴퓨터를 추가하거나 삭제하는 등의 행위가 가능하다.

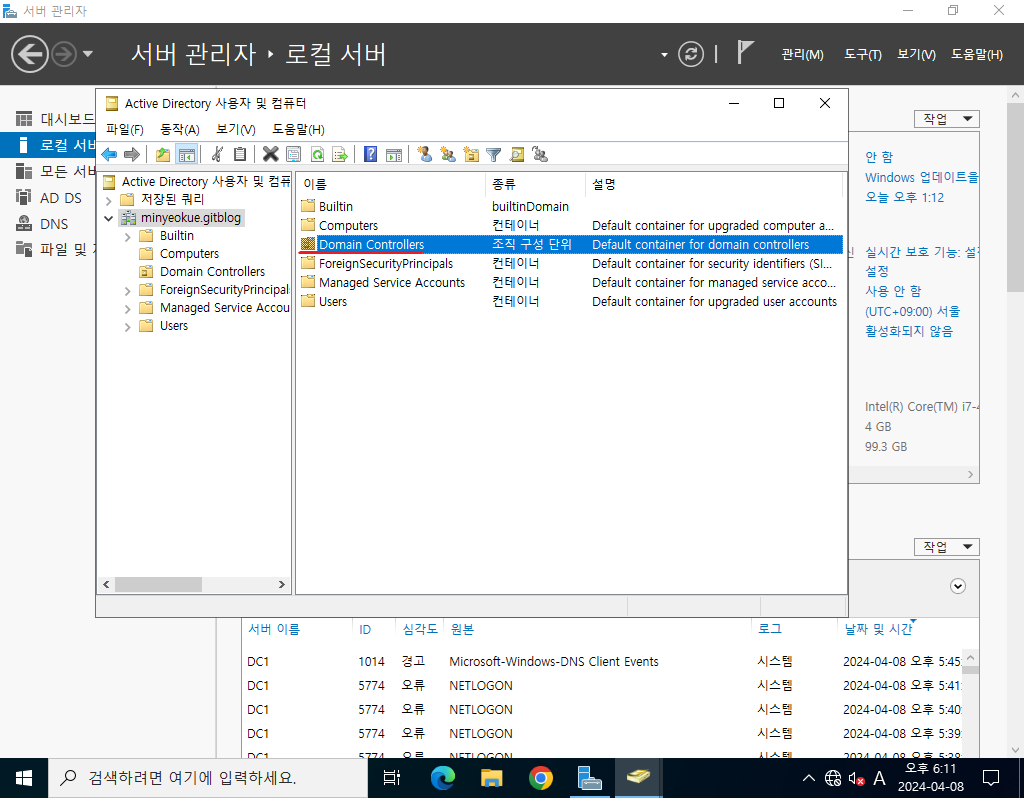

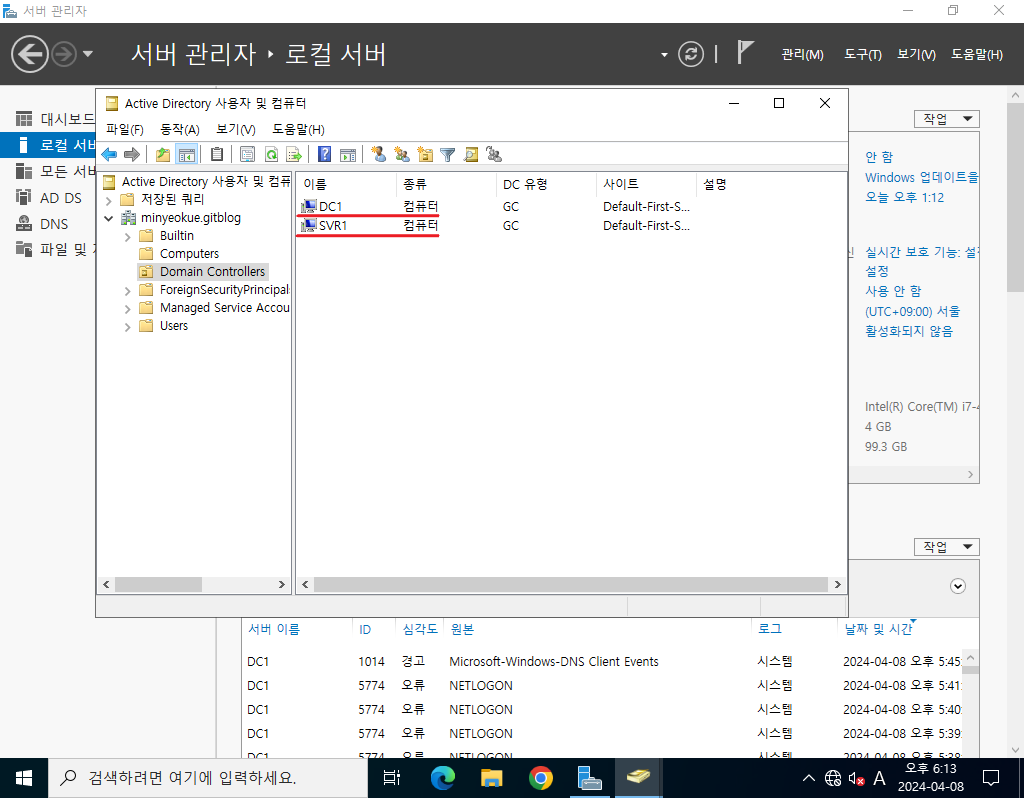

다음은 Domain Controller를 더블클릭 해보자.

지금까지 DC가 2개인 것을 확인할 수 있다.

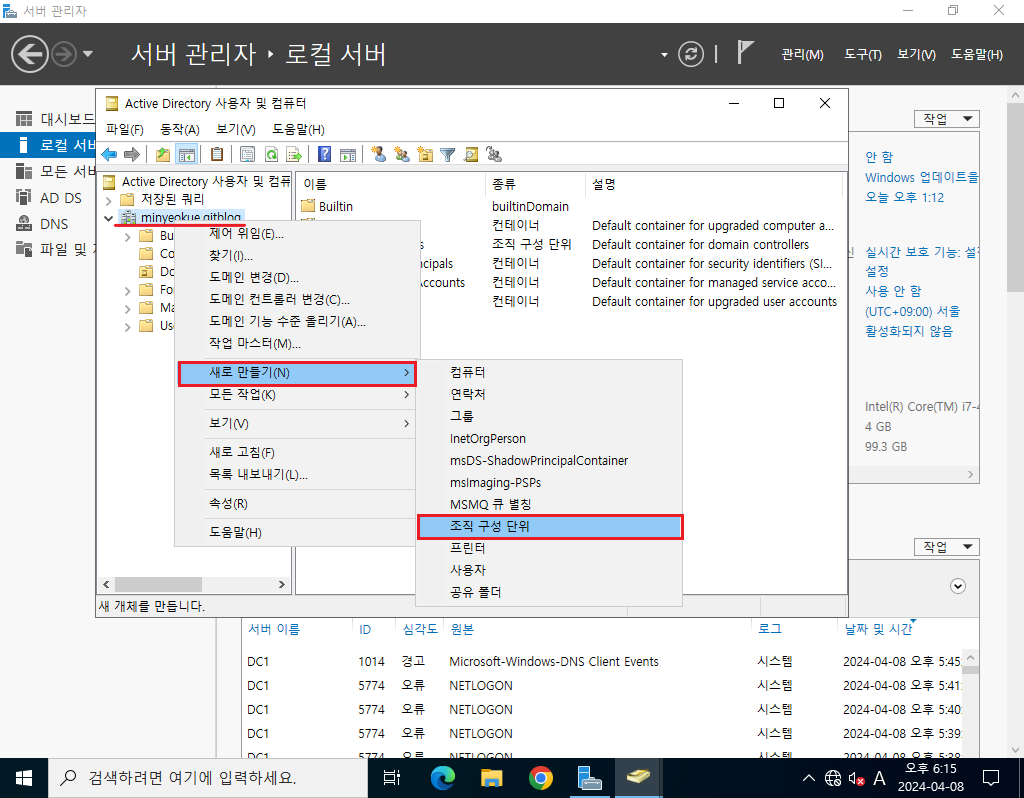

이제 조직 구성 단위라는 것을 생성하고, 그 안에 사용자들을 추가한 뒤 로그인해보도록 한다.

DC1에서 생성했을 때, 복제되어 SVR1에 추가되는지 확인해보도록 한다.

조직 구성 단위(OU)란 Organization Unit의 약자로, Window Server의 강력한 보안 적용 방법인 그룹 정책을 적용할 수 있는 최소 단위이다.

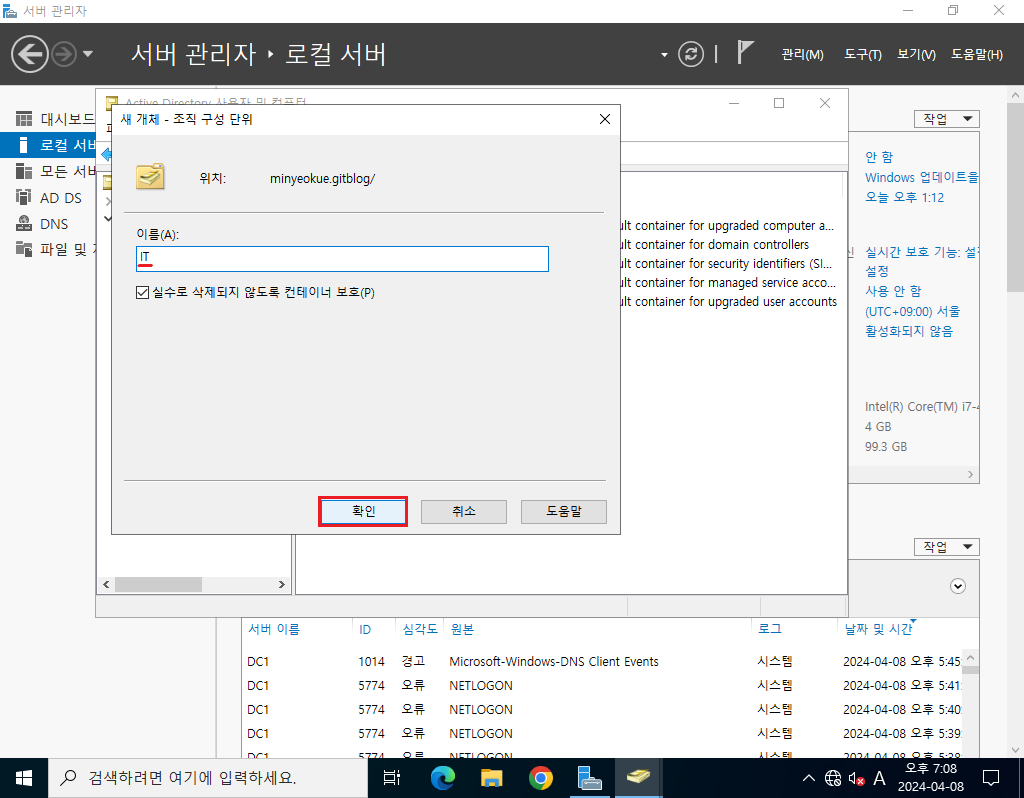

위 사진처럼 이름에 “IT”라고 추가한 뒤, 확인을 누른다.

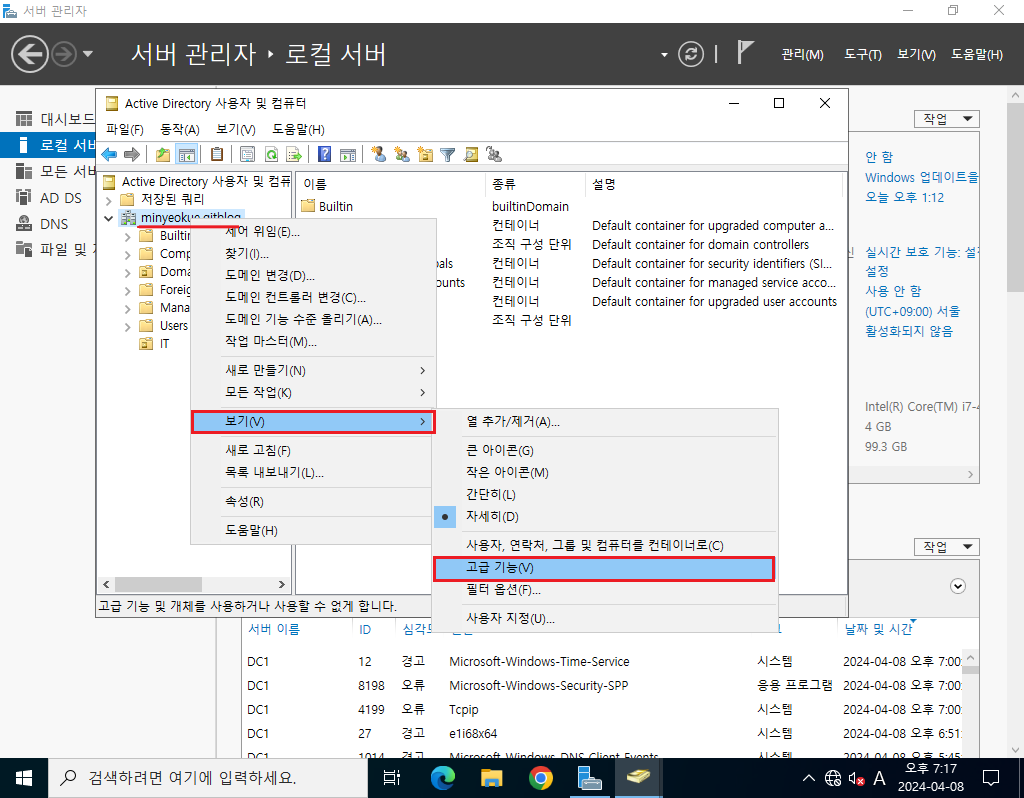

혹시 삭제가 필요하다면, 다음의 과정을 따르도록 한다.

Active Directory 조직 구성 단위 삭제 1

Active Directory 조직 구성 단위 삭제 1

먼저 고급 기능을 활성화한다.

Active Directory 조직 구성 단위 삭제 2

Active Directory 조직 구성 단위 삭제 2

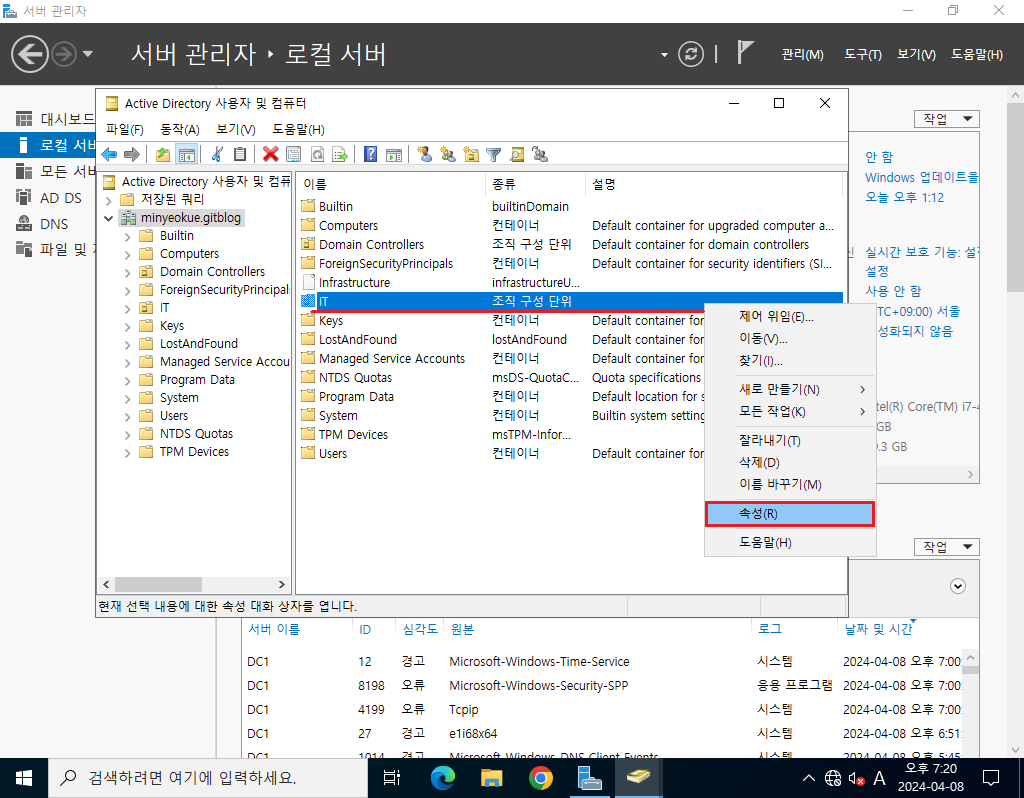

그 이후 숨겨진 그룹, 기능들을 조작할 수 있게 되는데, 삭제하려는 그룹 혹은 단위를 마우스 오른쪽 클릭 -> 속성 메뉴를 선택한다.

Active Directory 조직 구성 단위 삭제 3

Active Directory 조직 구성 단위 삭제 3

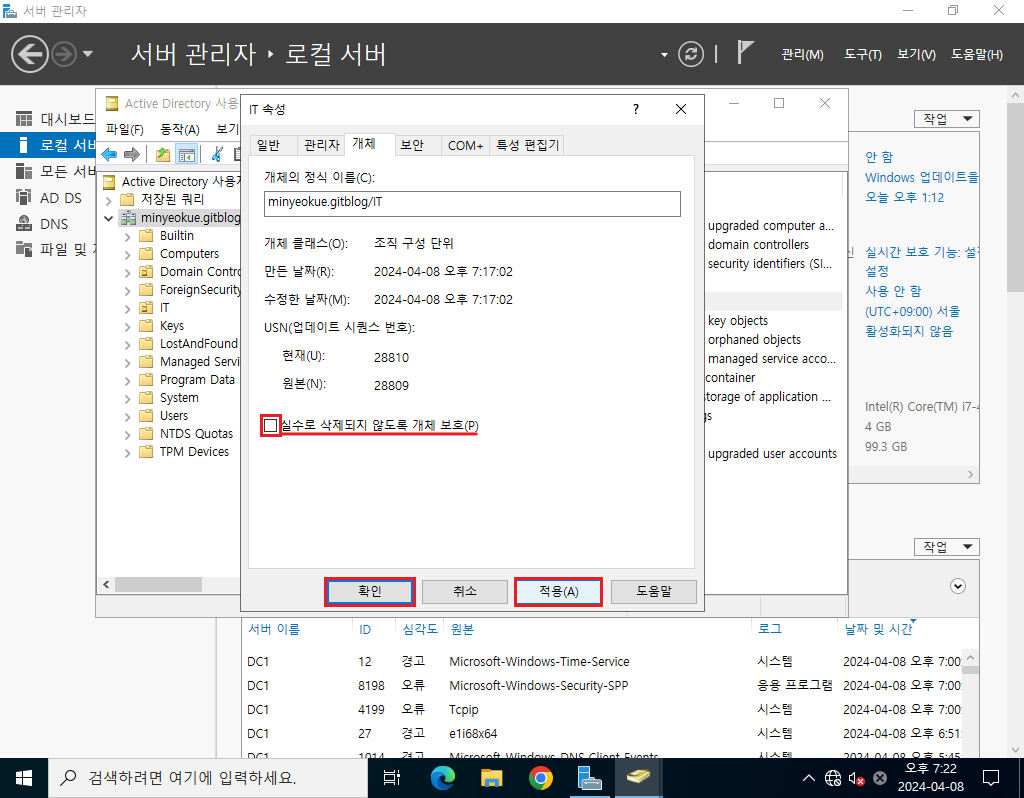

개체 탭에서 실수로 삭제되지 않도록 개체 보호 옵션의 체크를 해제한 뒤, 확인 혹은 적용 버튼을 누른다.

“실수로 삭제되지 않도록 컨테이너 보호”라는 옵션이 기본적으로 체크되어 있다. 이는 상위 디렉토리를 삭제하면 그 안의 모든 것들이 삭제되기 때문이며, 조심히 다뤄야할 부분이다.

이제 “IT” 개체의 삭제가 가능해진다. 삭제는 마우스 오른쪽 클릭으로 삭제 버튼을 눌러서 진행한다.

정보를 알리기 위해 진행한 것이지 삭제를 하려던 것은 아니기 때문에, 필자는 삭제는 하지 않겠다.

IT 부서에 사용자 템플릿을 만들어, 템플릿으로 여러 유저를 복제해서 생성해보겠다.

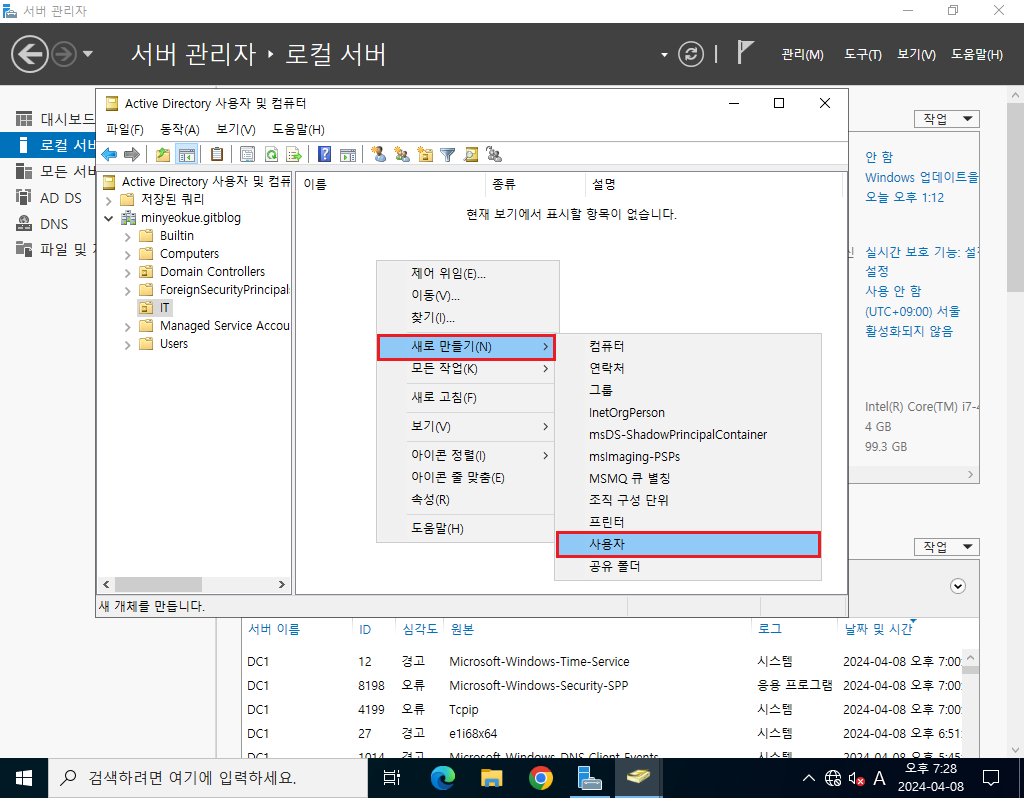

위 사진처럼 새로 만들기 메뉴 -> 사용자 메뉴를 선택.

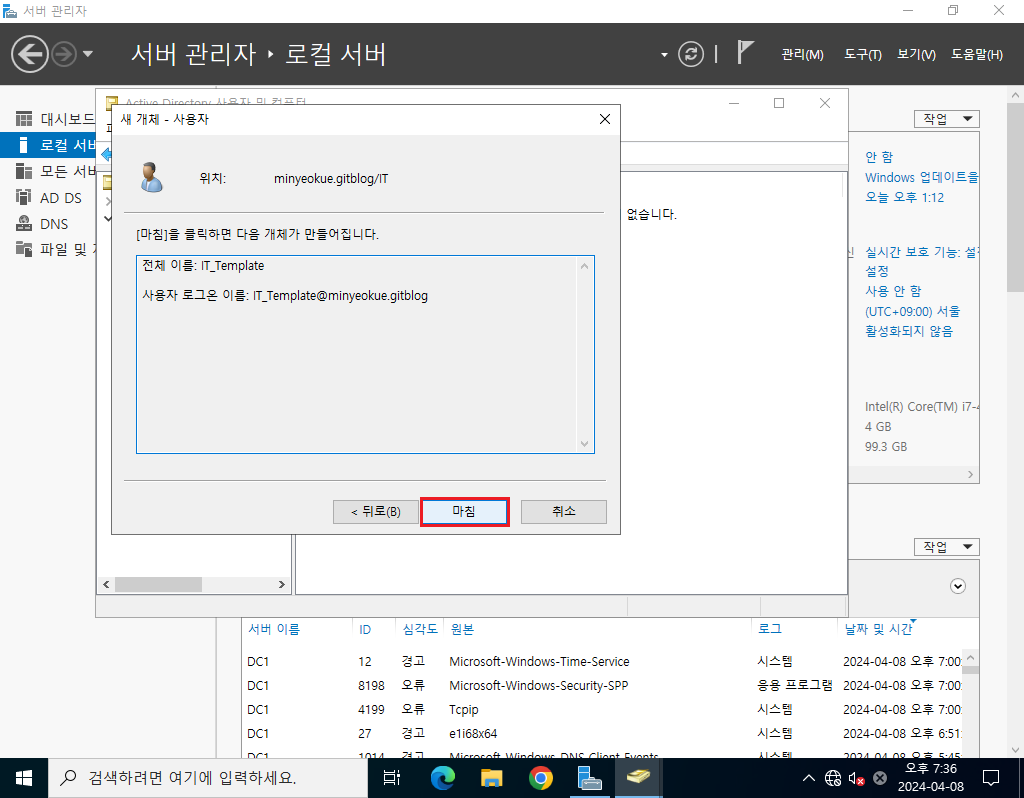

밑줄 친 부분을 작성하면 그 아래 줄도 자동으로 완성된다. 다음 버튼을 누른다.

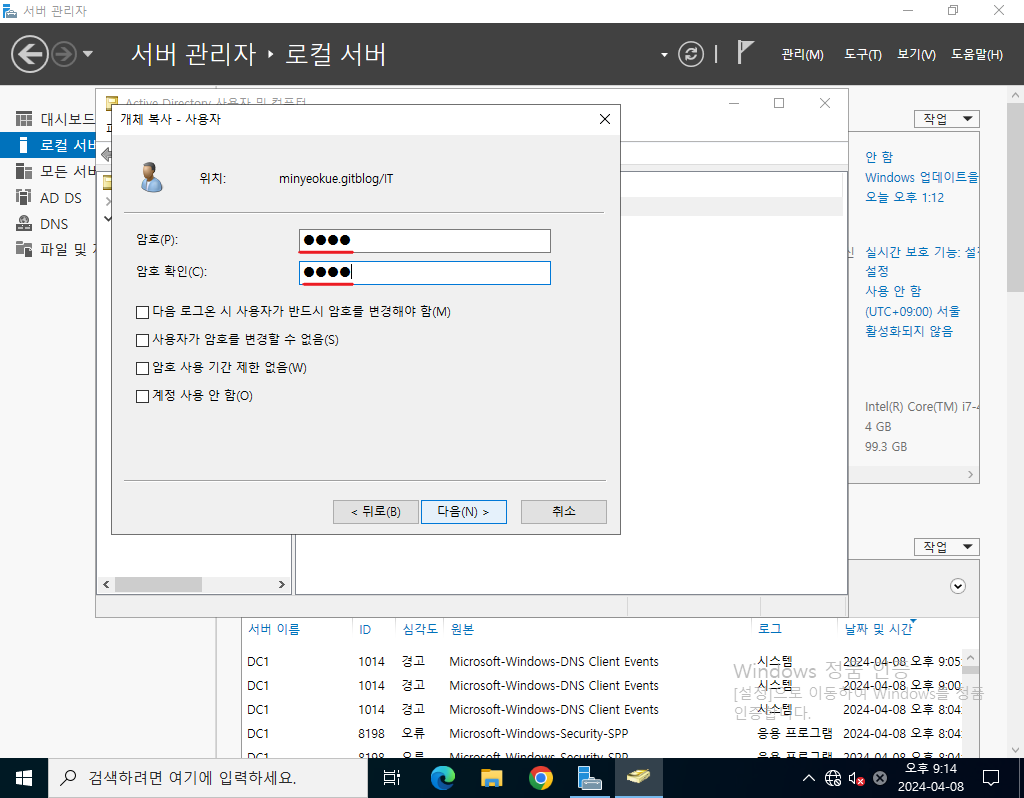

암호의 복잡성을 만족하는 사용자 비밀번호를 입력한 뒤, 다음 로그온 시 사용자가 반드시 암호를 변경해야 함 옵션을 체크 해제한 뒤 다음 버튼을 누른다.

암호의 복잡성이란, 암호를 유추하기 어렵게 만드는 정도를 말한다. 암호 복잡성을 높이면 비인가자의 시스템 접근을 방지하고 침입 공격을 막을 수 있다. 암호의 복잡성을 높이는 방법은 소문자, 대문자, 숫자, 특수문자 중 3가지 이상 종류를 조합하는 것이다. 예를 들어, “1q@”는 숫자, 소문자, 특수문자가 조합된 암호이다.

마침 버튼을 눌러서 사용자 생성을 완료하도록 한다. 그럼 이제 SVR1에 복제되어 생성되는지 확인한다.

정상적으로 복제되었다.

AD 계정 설정

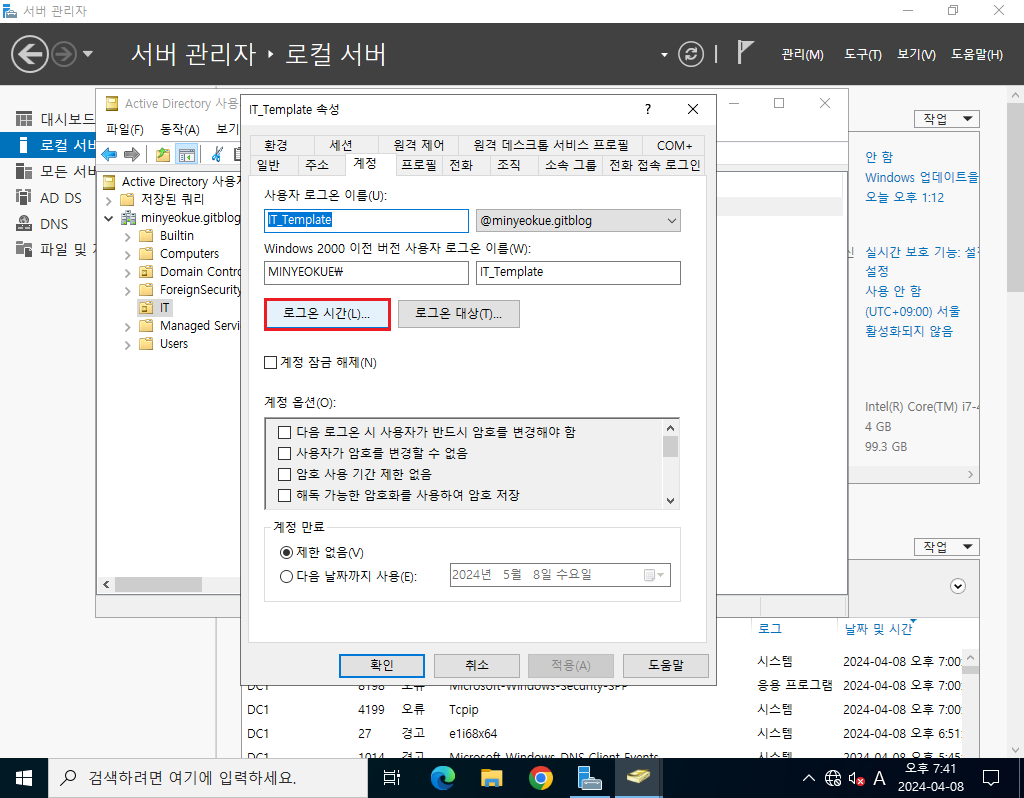

이제 IT_Template 계정을 활용해 기본 설정을 적용시키고, 복제해서 사용자를 생성하겠다.

IT_Template 사용자를 더블클릭 한다.

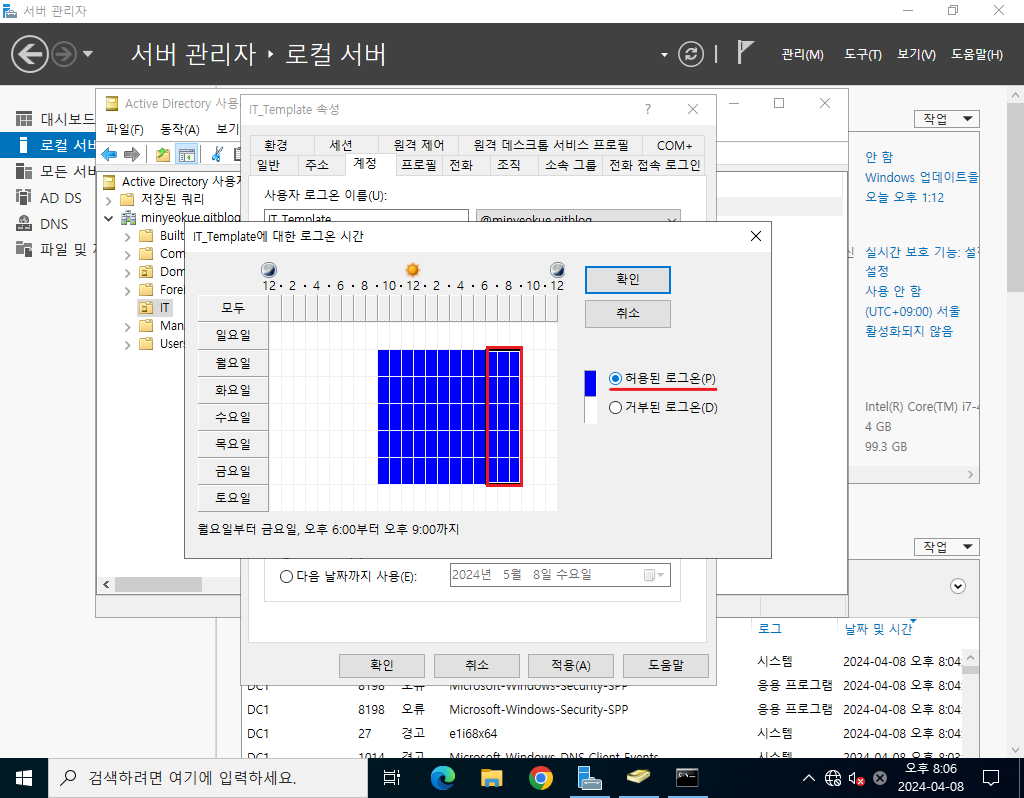

Active Directory 사용자 로그온 시간 설정 1

Active Directory 사용자 로그온 시간 설정 1

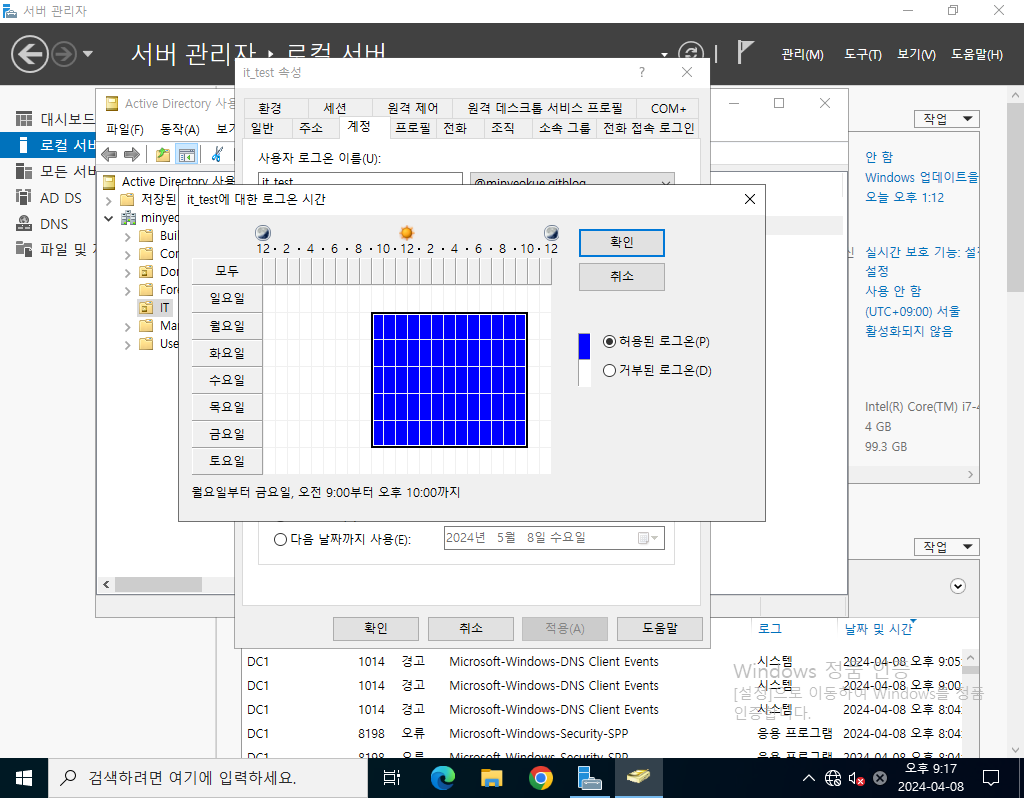

IT 부서의 사용자들의 로그온 시간을 조절해보겠다.

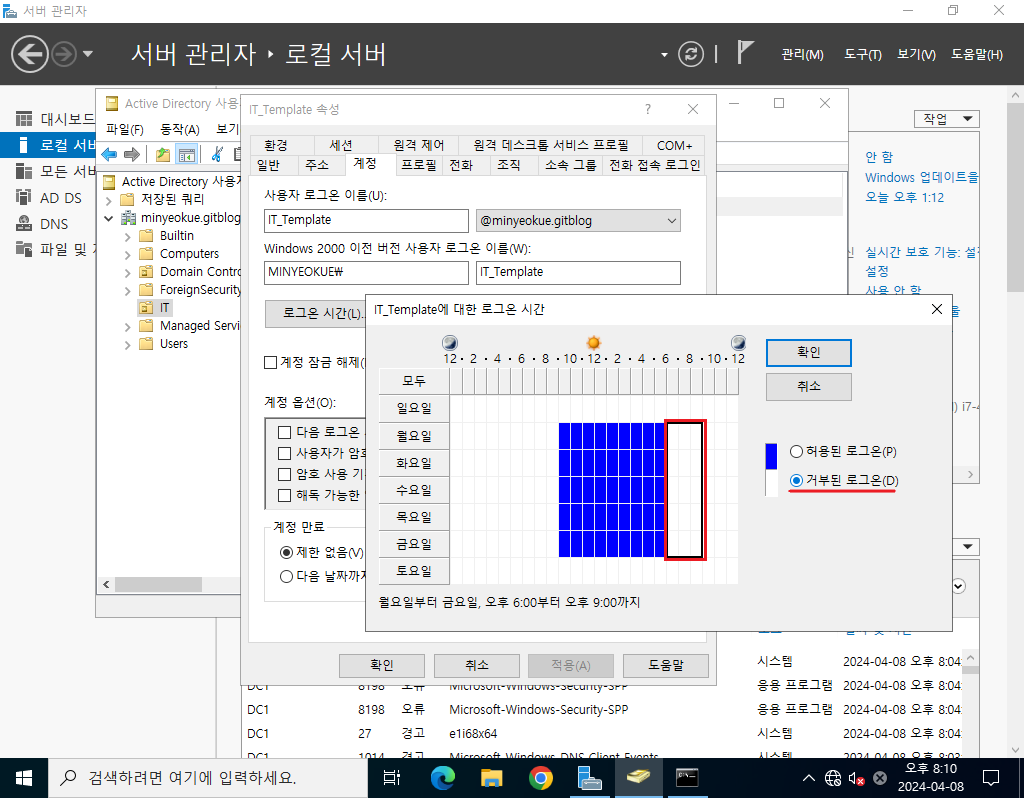

Active Directory 사용자 로그온 시간 설정 2

Active Directory 사용자 로그온 시간 설정 2

위 사진처럼 조절하게 되면 IT_Template에서 복제되어 생성된 사용자들은 월요일부터 금요일까지 오전 9시부터 오후 9시까지만 로그온이 가능하다.

잠시 SVR2로 로그인하여 확인해보겠다. SVR2는 도메인 가입이 완료된 상태이다.

Active Directory 사용자 로그온 테스트 1

Active Directory 사용자 로그온 테스트 1

오후 9시까지 로그온이 가능하기 때문에 정상적으로 로그인 되었다.

이제 시간을 줄여서 다시 시도해보겠다.

Active Directory 사용자 로그온 테스트 2

Active Directory 사용자 로그온 테스트 2

확인 및 적용 버튼을 누른 뒤 나온다. 다시 로그온하는 테스트를 진행한다.

Active Directory 사용자 로그온 테스트 3

Active Directory 사용자 로그온 테스트 3

오후 8시 12분에 진행한 테스트는 사용 계정 시간 제한으로 로그인할 수 없다고 나오게 된다.

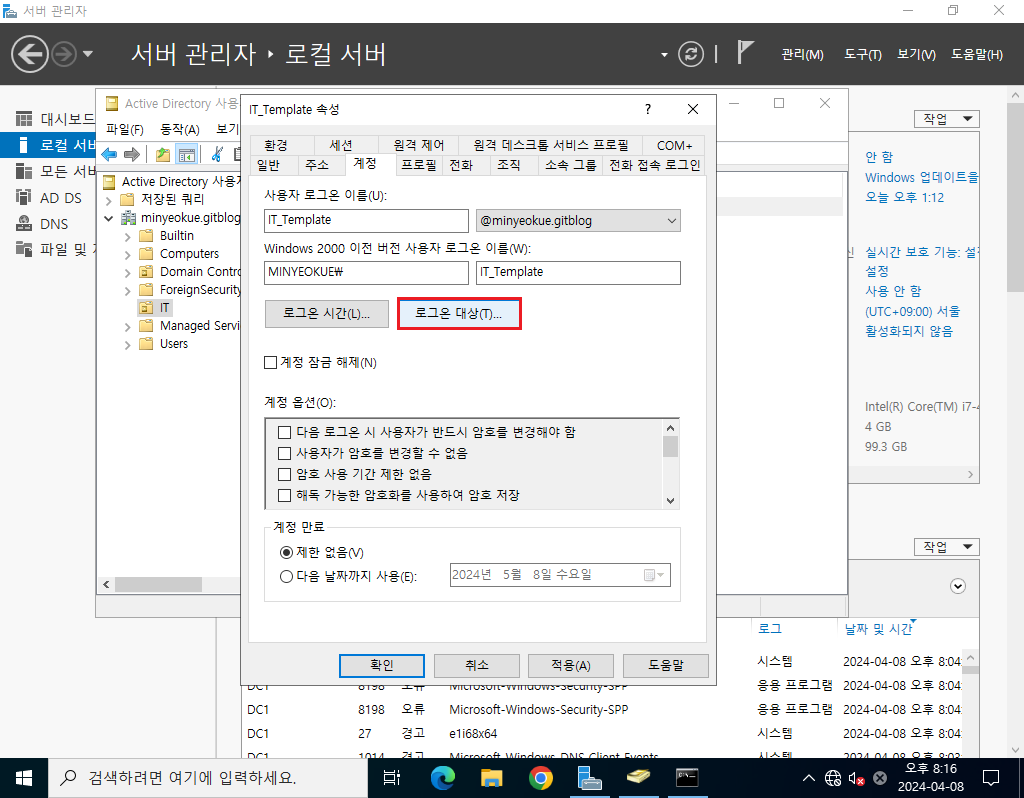

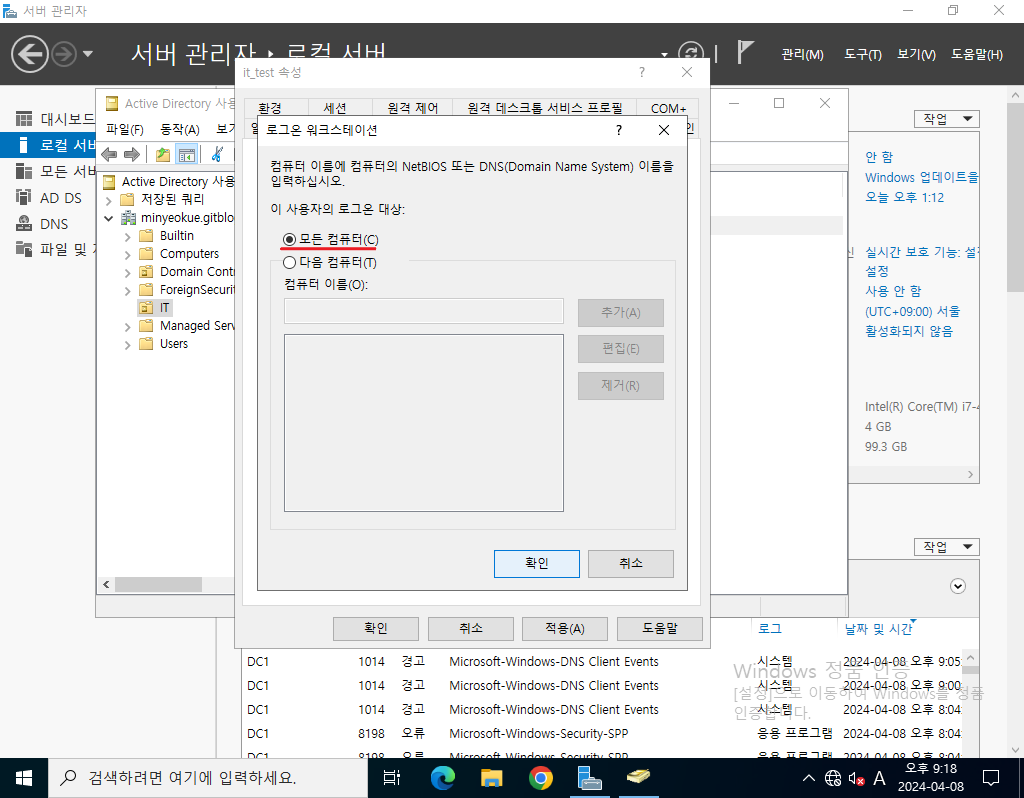

로그온 할 수 있는 컴퓨터를 지정해보록 하자. 다시 IT_Template 계정을 더블 클릭해서 계정 탭으로 돌아온다.

Active Directory 사용자 로그온 대상 설정 1

Active Directory 사용자 로그온 대상 설정 1

로그온 대상 버튼을 누른다.

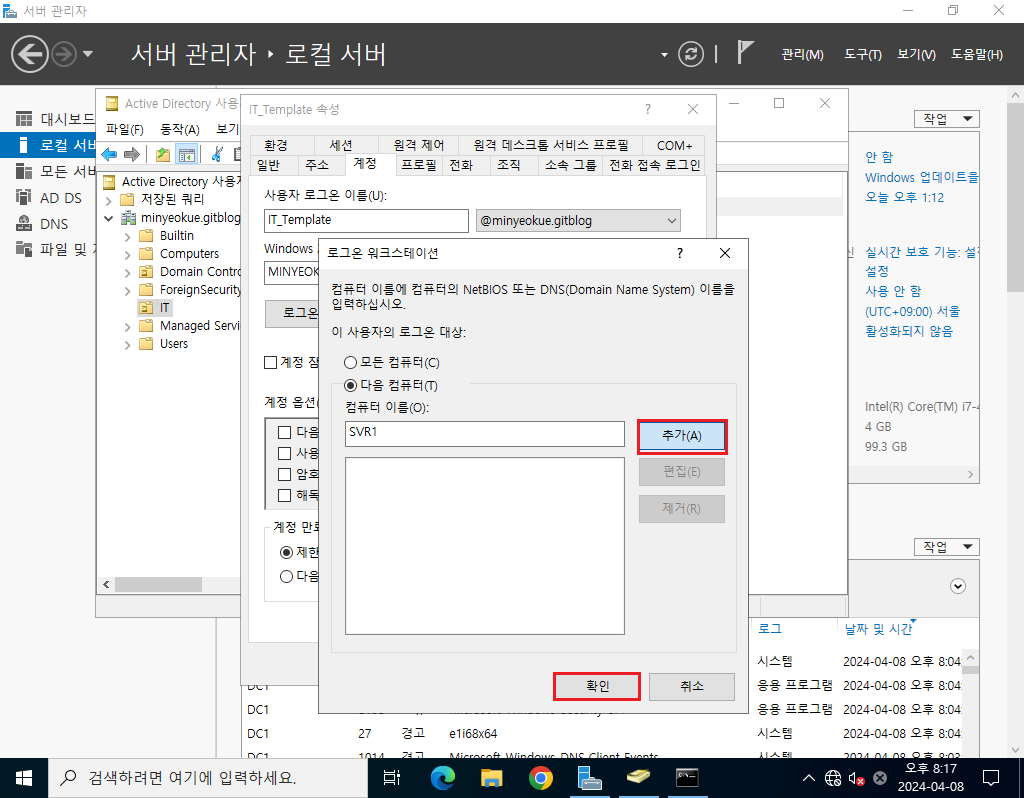

Active Directory 사용자 로그온 대상 설정 2

Active Directory 사용자 로그온 대상 설정 2

SVR1을 입력하고 추가 -> 확인 버튼을 누른다.

적용 및 확인 버튼을 누른 뒤 SVR2에서 로그인이 불가능한지 테스트한다.

Active Directory 사용자 로그온 대상 테스트

Active Directory 사용자 로그온 대상 테스트

이 PC를 사용할 수 없도록 사용자 계정이 구성되어 있습니다라는 문구와 함께 로그인할 수 없다.

그룹 정책

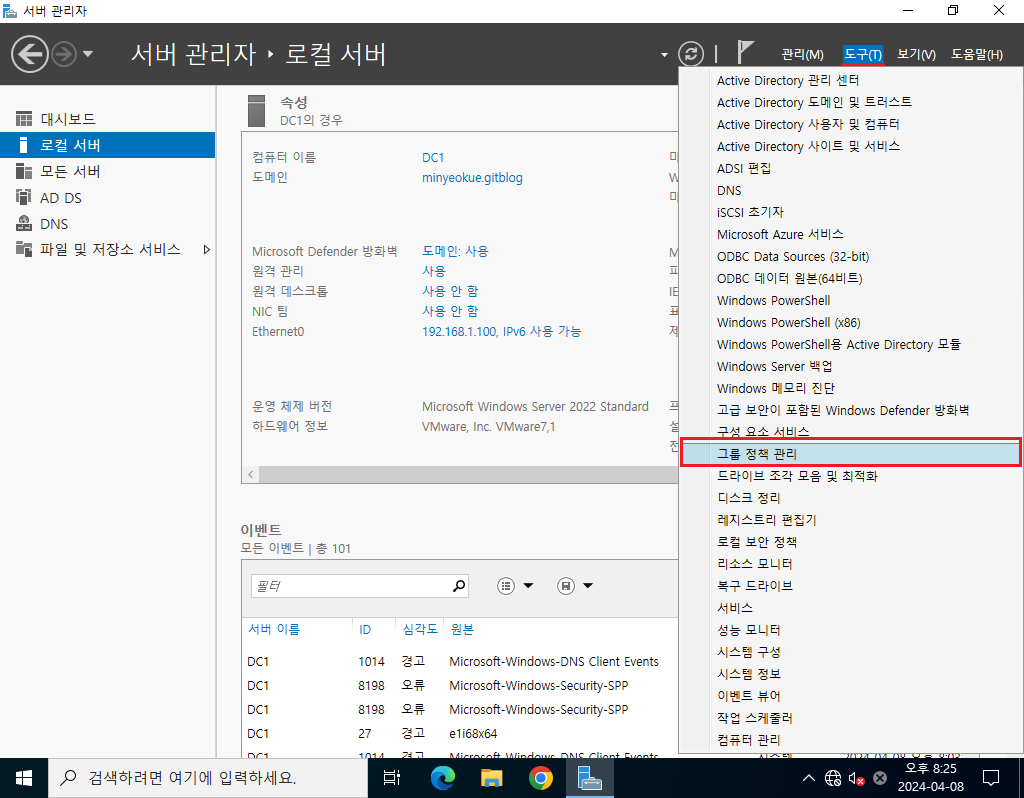

도구 -> 그룹 정책 관리 메뉴를 선택한다.

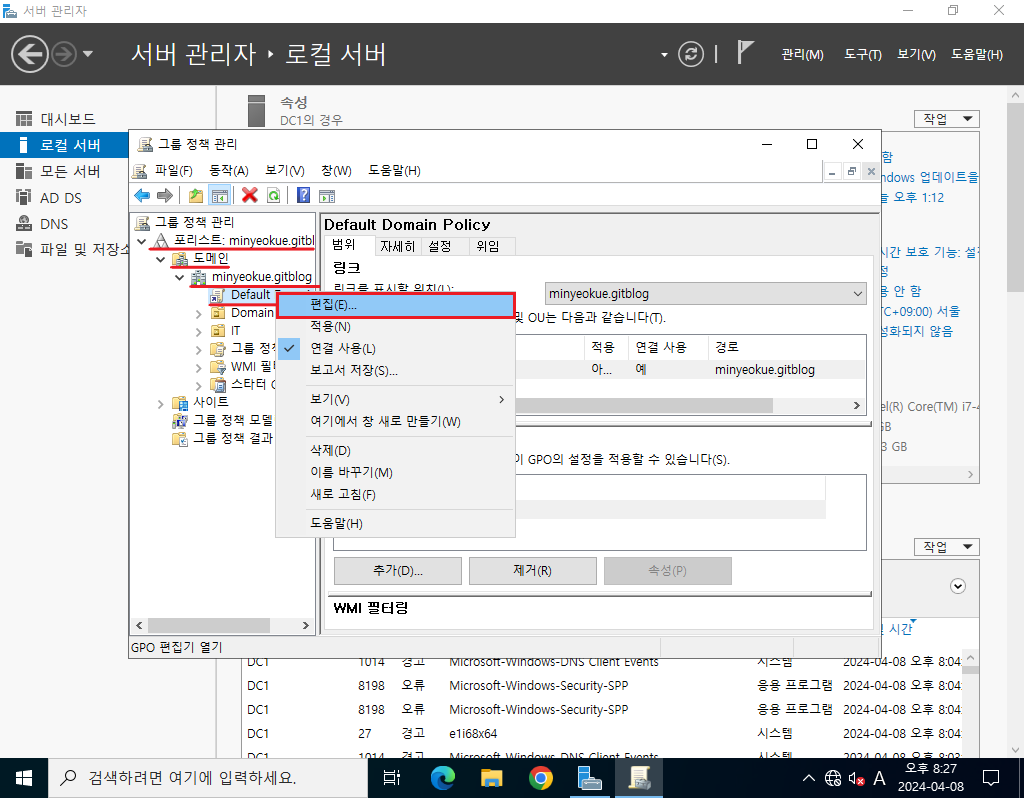

그룹 정책 관리 창에서 포리스트 확장 -> 도메인 확장 -> minyeokue.gitblog 확장 -> Default Domain Policy 우측 마우스 클릭 -> 편집 메뉴를 선택한다. 그러면 그룹 정책 관리 편집기 창이 뜨게 된다.

혹은

Window 키 + R단축키로 실행 창을 띄운 뒤, 입력창에gpmc.msc를 입력하면 그룹 정책 관리 창으로 바로 갈 수 있다.

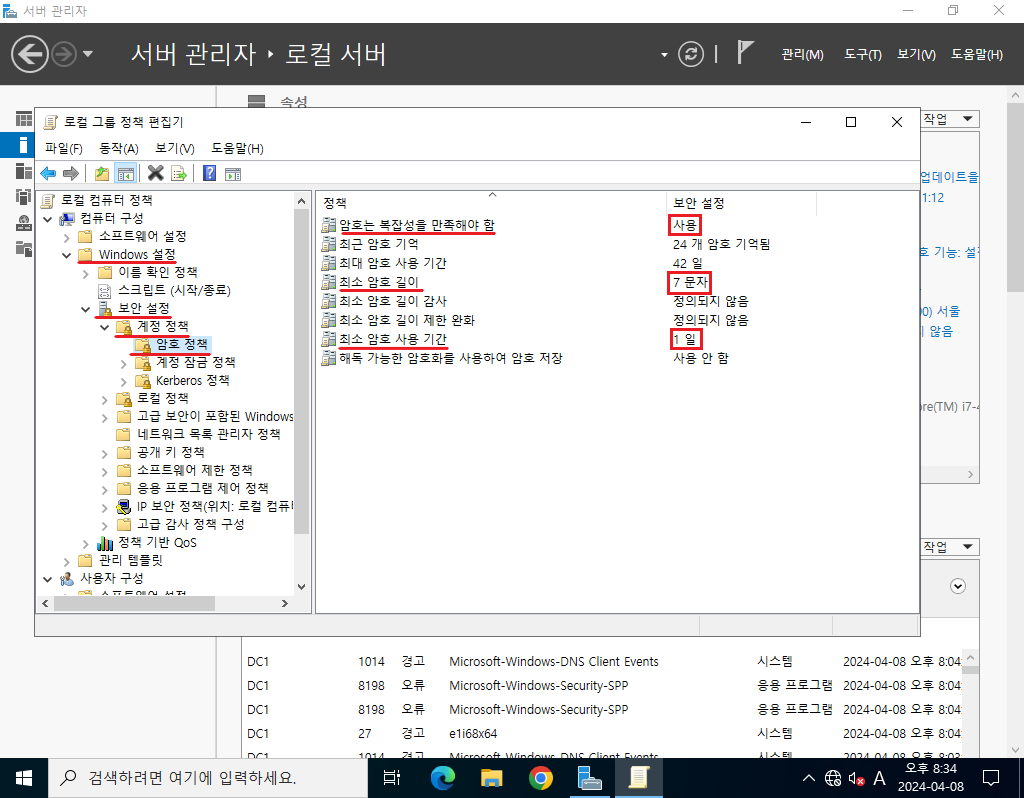

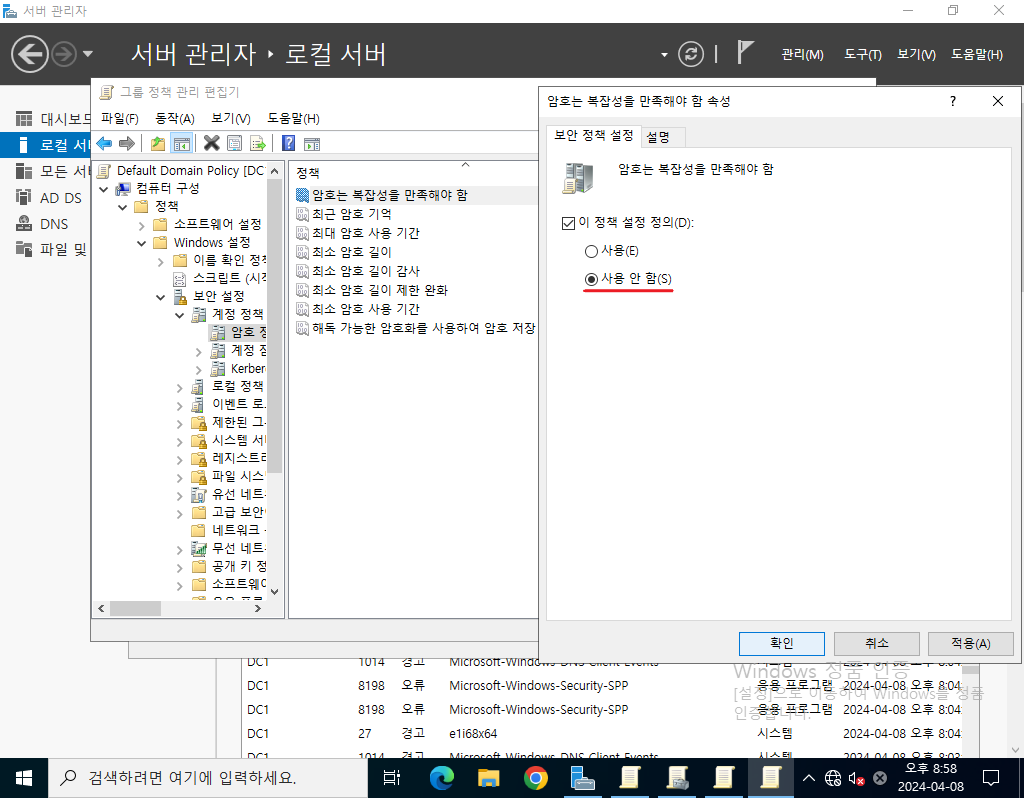

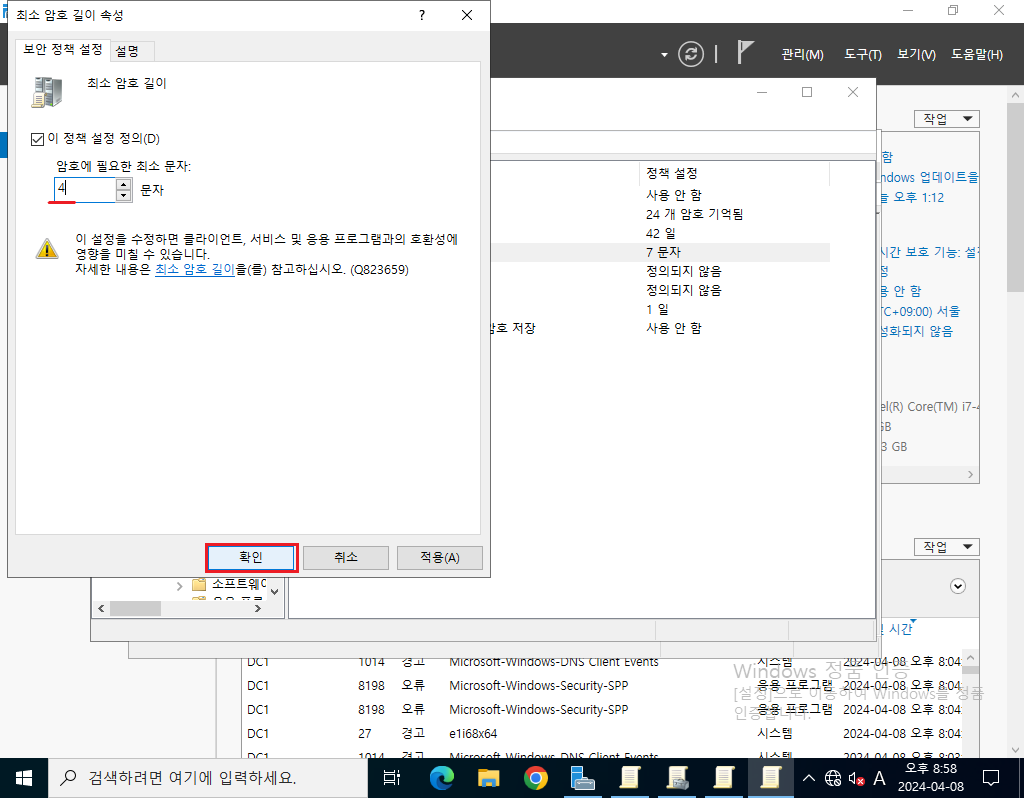

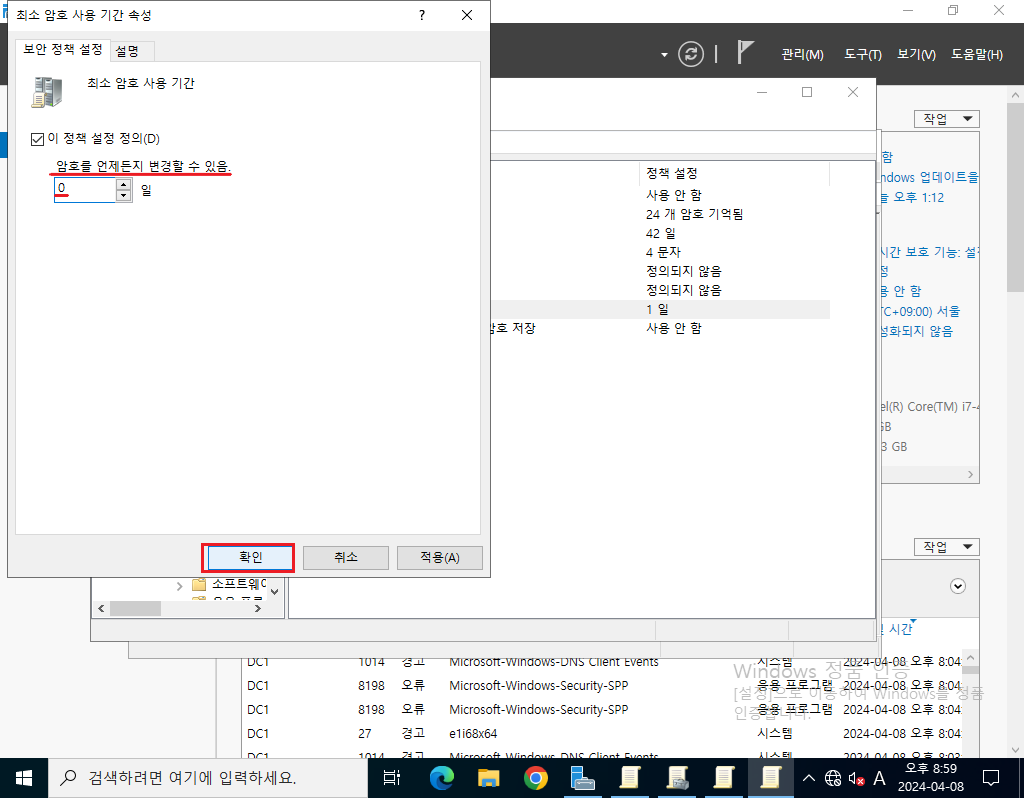

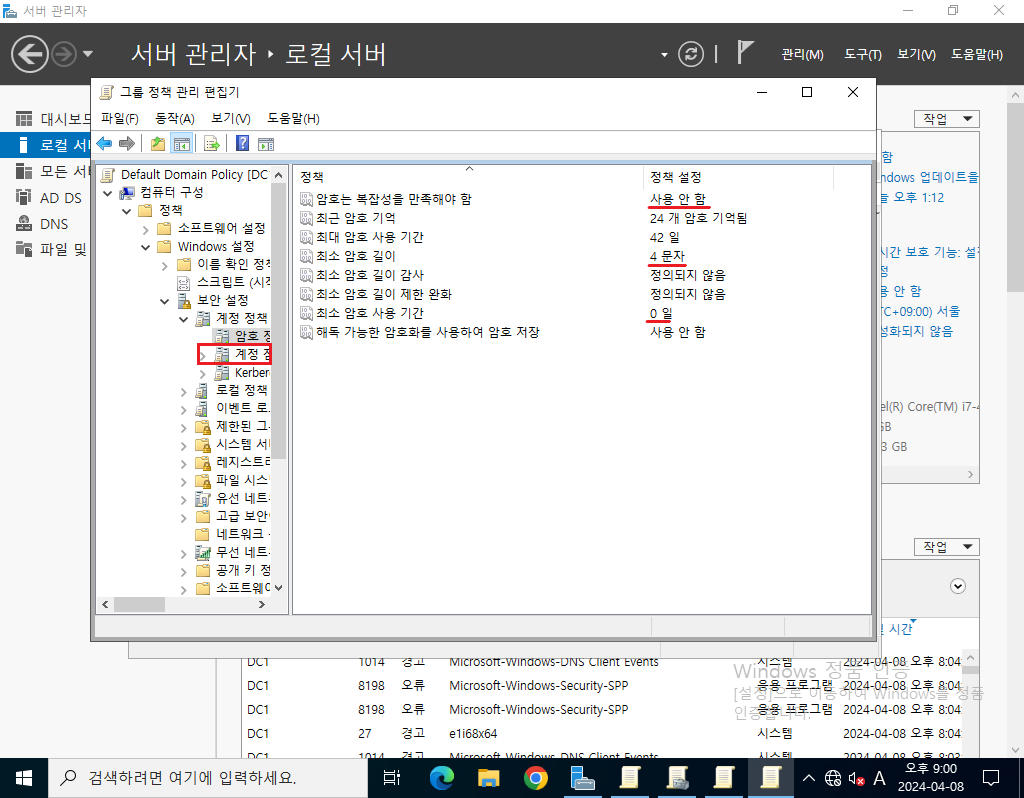

암호 정책 : 암호의 복잡성 X, 암호 최소 길이 4자 이상, 암호 최소 사용 기간 0

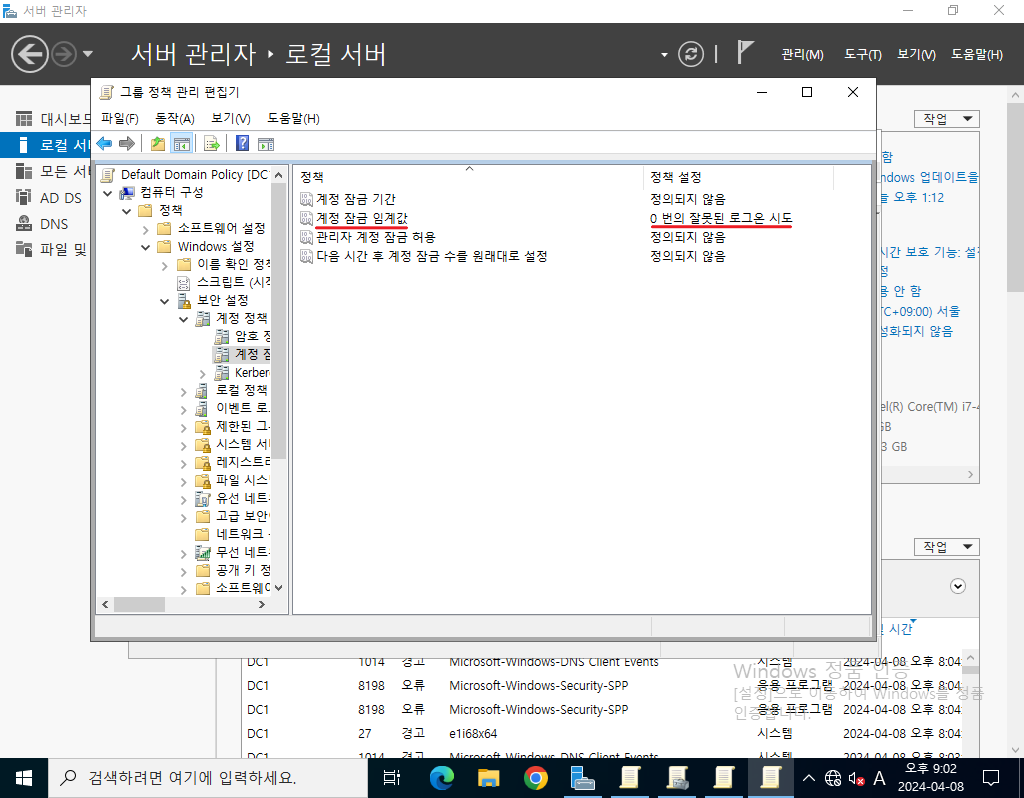

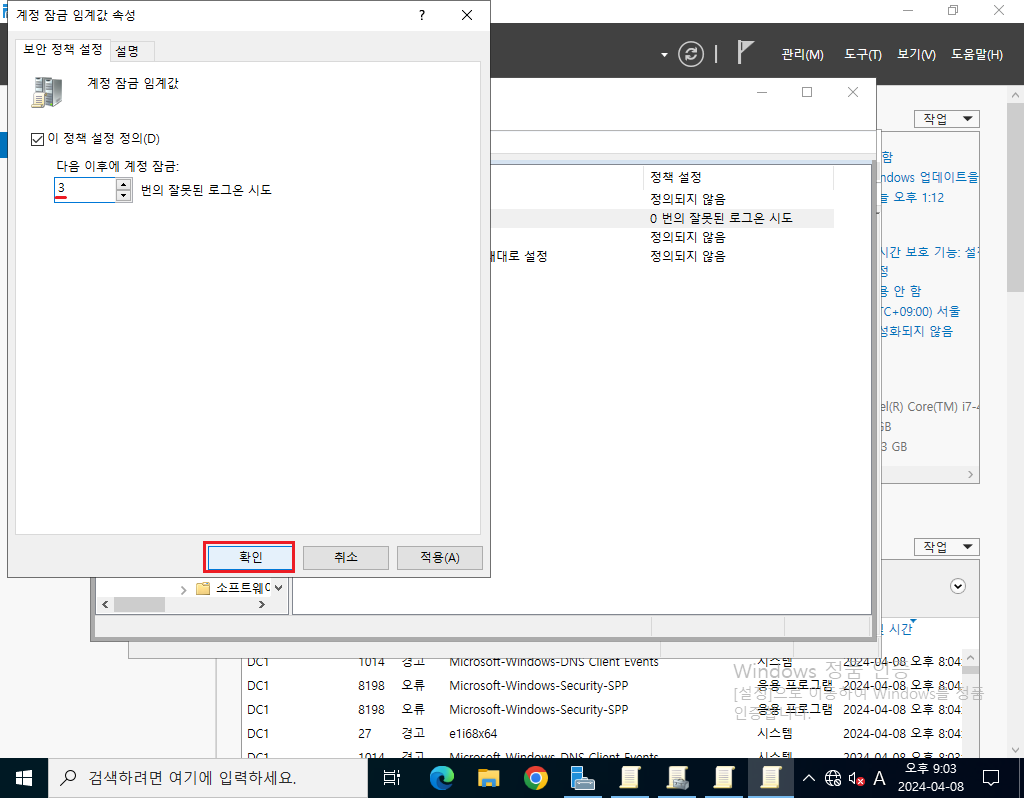

계정 정책 : 계정 잠금 임계값 3

위 사항들을 적용시켜 보겠다.

컴퓨터 구성 메뉴의 Windows 설정 -> 보안 설정 확장 -> 계정 정책 확장 -> 암호 정책 메뉴를 선택하면 우리가 수정해야 하는 로컬 그룹 정책들이 나오게 된다.

위의 정책들을 적용시킨다.

암호 정책은 설정이 완료되었다.

바로 아래의 계정 잠금 정책을 선택한다.

해당 설정을 변경한다.

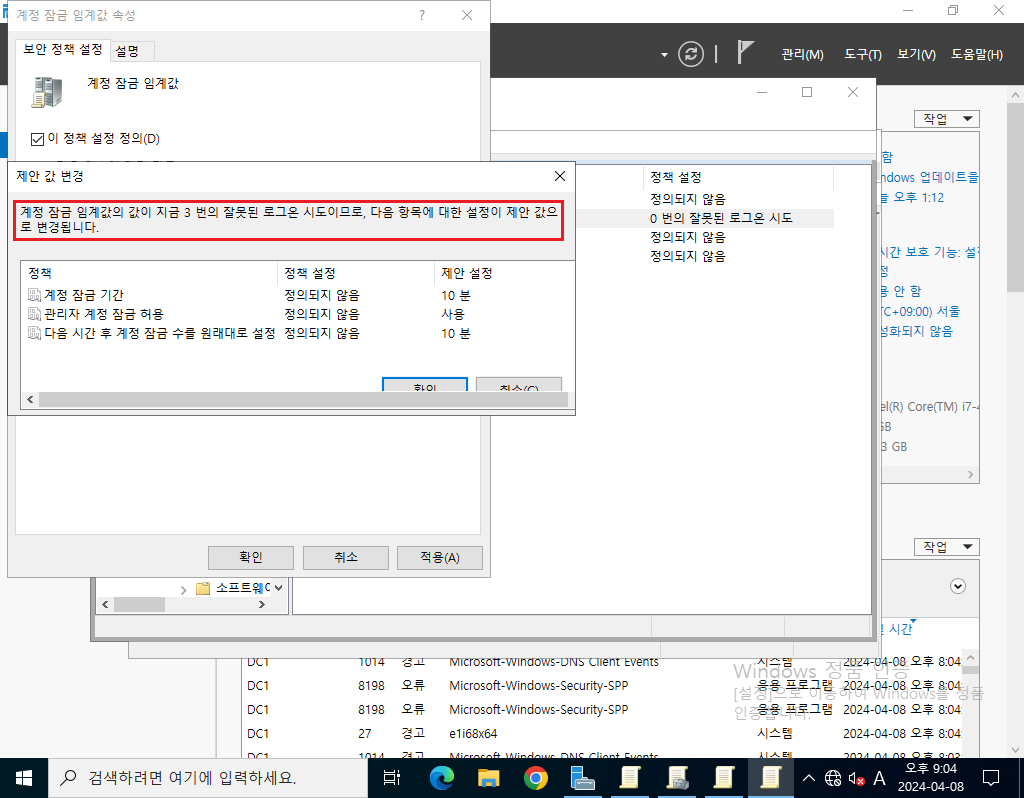

확인 버튼을 누르게 되면 다음 사진의 창이 자동으로 뜨게 된다.

키보드의 Enter를 누른다.

적용하고자 하는 설정들이 완료되었다.

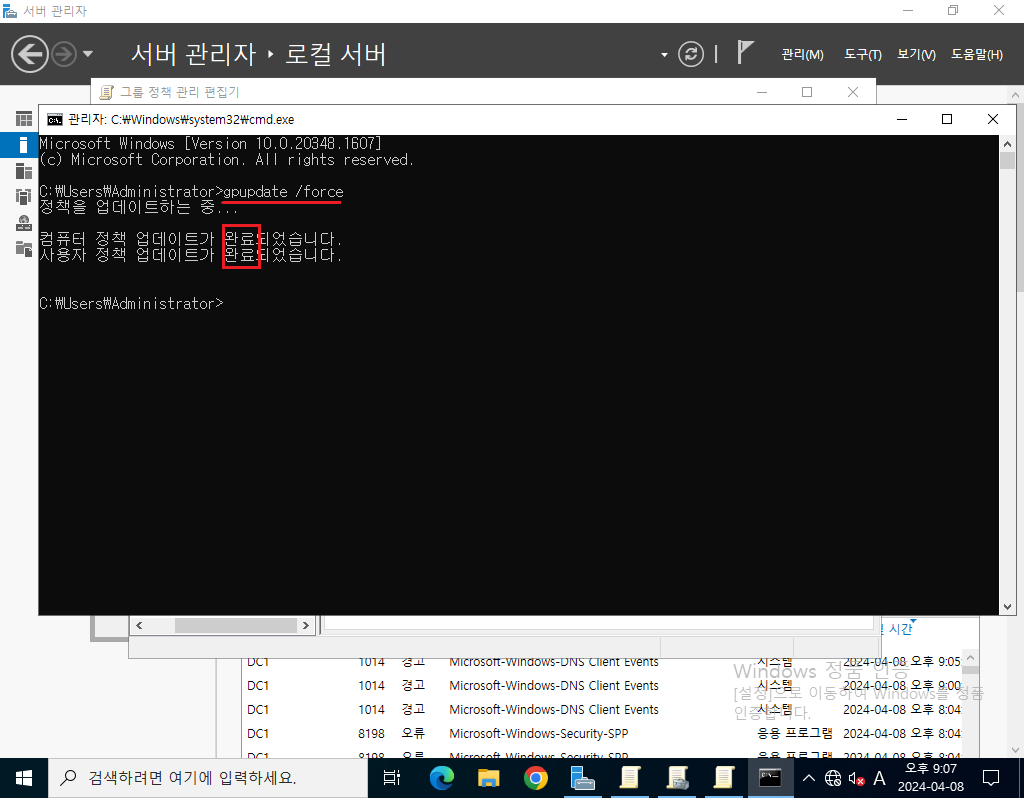

Window 키 + R을 입력해 실행창을 띄워 cmd를 입력한다.

gpupdate /force 명령어를 명령 프롬프트에 입력한다. 변경된 정책을 강제로 업데이트하는 명령어이다.

잠시 기다리면 정책 업데이트를 진행한다.

이제 변경된 암호 정책과 계정 정책으로 사용자를 생성한다.

도구 탭의 Active Directory 사용자 및 컴퓨터 메뉴 선택 혹은 실행창에서 dsa.msc를 입력한다.

그룹 정책 테스트

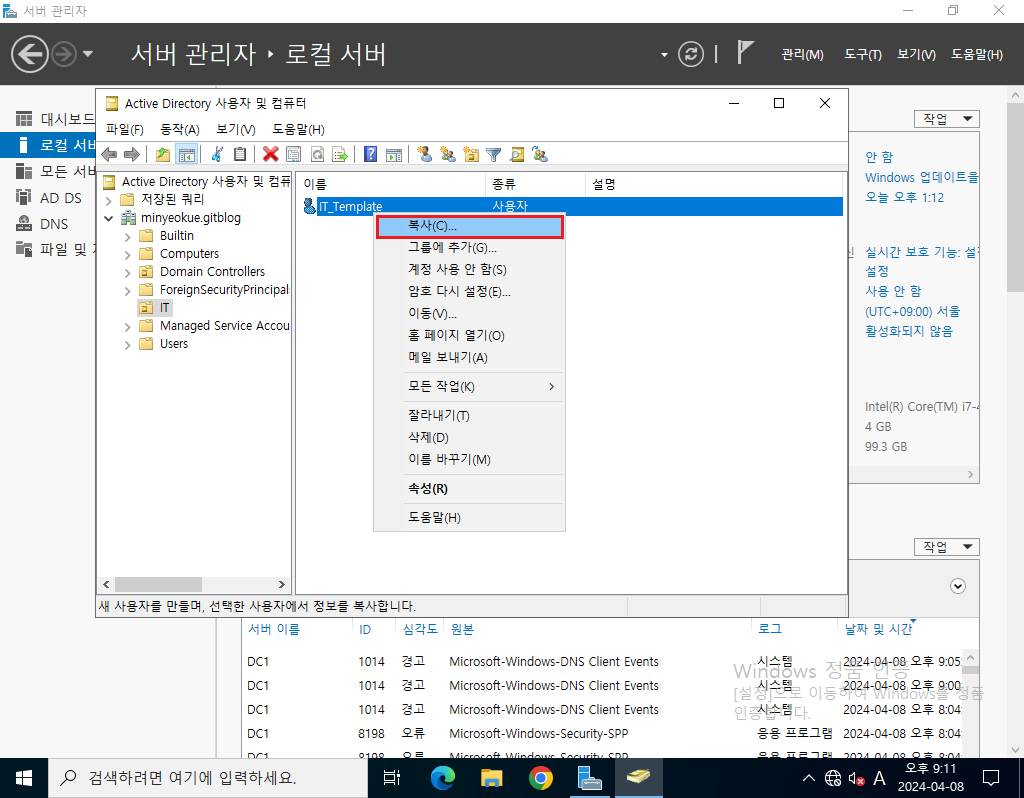

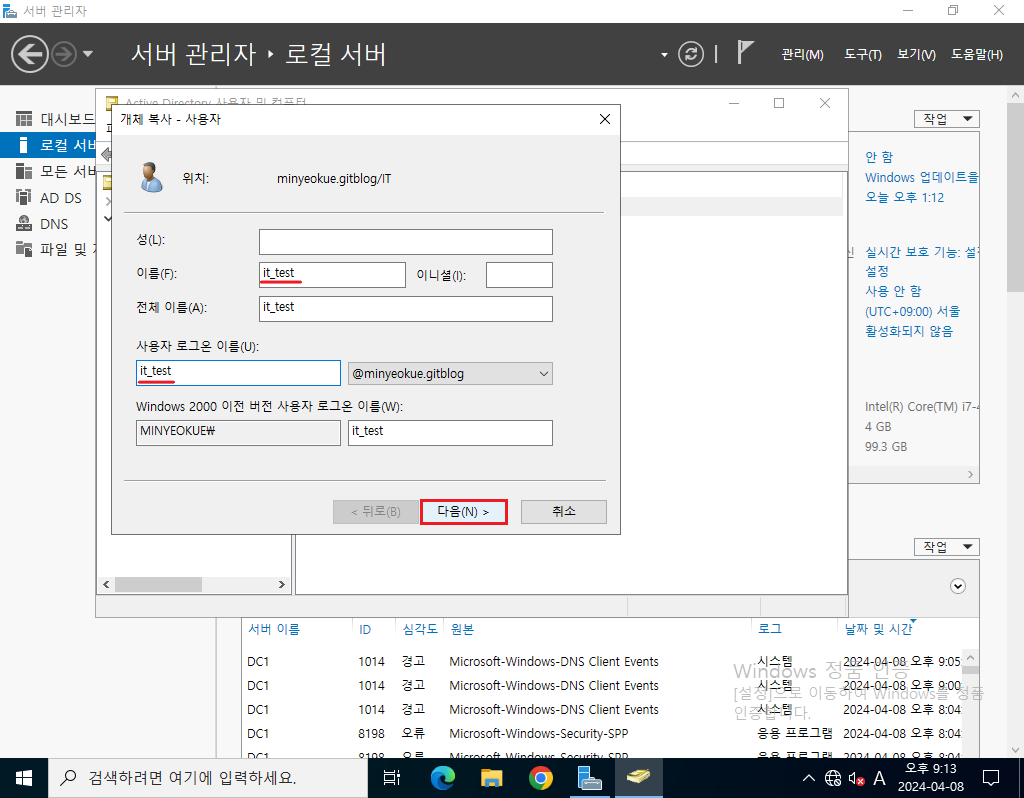

IT_Template를 복사해 계정을 생성하도록 하겠다.

다만, 로그온 대상과 로그온 시간을 조정할 필요는 있어보인다.

Active Directory 변경된 그룹 정책 테스트 1

Active Directory 변경된 그룹 정책 테스트 1

it_test라는 계정을 생성한다. 암호는 ‘1234’로 하겠다.

Active Directory 변경된 그룹 정책 테스트 2

Active Directory 변경된 그룹 정책 테스트 2

Active Directory 변경된 그룹 정책 테스트 3

Active Directory 변경된 그룹 정책 테스트 3

다음 -> 마침 버튼을 누른다.

암호를 4자로 줄이는 것이 가능한 동시에 암호의 복잡성을 만족하지 않았는데, 정상적으로 진행되었다.

Active Directory 변경된 그룹 정책 테스트 4

Active Directory 변경된 그룹 정책 테스트 4

로그온 시간을 변경하였다.

Active Directory 변경된 그룹 정책 테스트 5

Active Directory 변경된 그룹 정책 테스트 5

로그온 대상을 변경한 뒤 적용 및 확인 버튼을 누른다.

SVR2에서 확인해보자.

먼저 3번의 로그온 시도 이후 잠금이 되는 것을 확인한다.

Active Directory 변경된 그룹 정책 테스트 6

Active Directory 변경된 그룹 정책 테스트 6

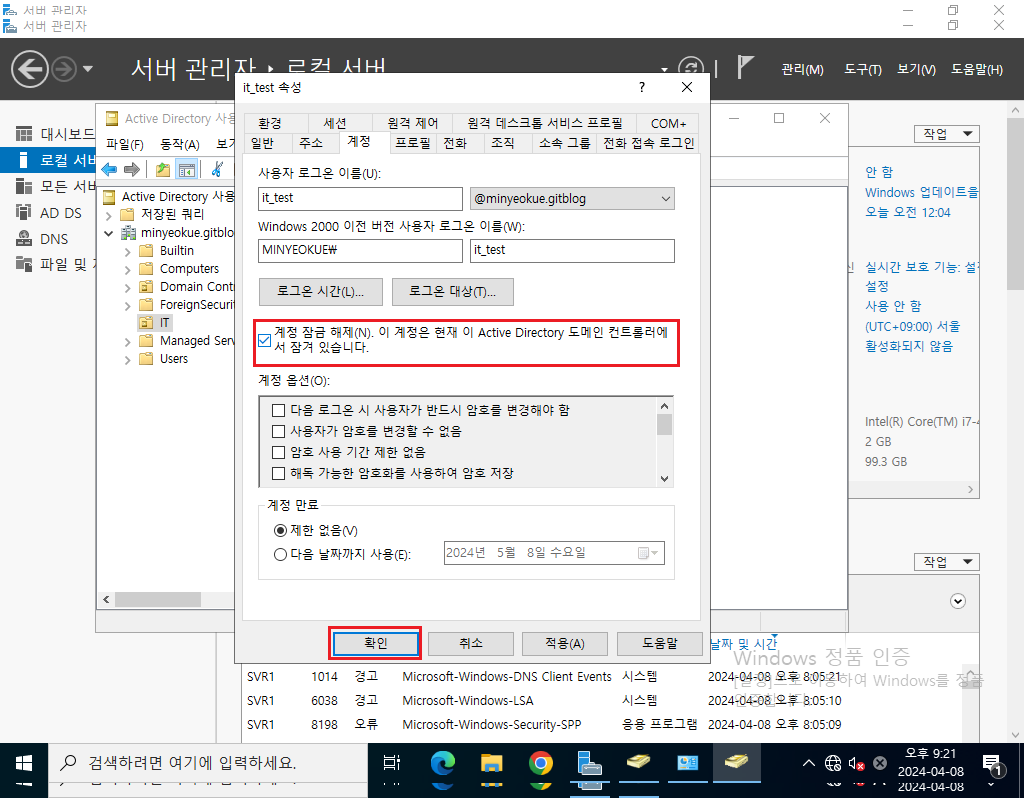

이제 계정이 잠금되었다. 복제 DC인 SVR1에서 계정의 잠금을 해제한다.

Active Directory 변경된 그룹 정책 테스트 7

Active Directory 변경된 그룹 정책 테스트 7

강조된 계정 잠금 해제 체크박스를 선택한 뒤, 적용 및 확인 버튼을 누른다.

테스트를 진행한다.

Active Directory 변경된 그룹 정책 테스트 8

Active Directory 변경된 그룹 정책 테스트 8

정상적으로 로그인 되었다.

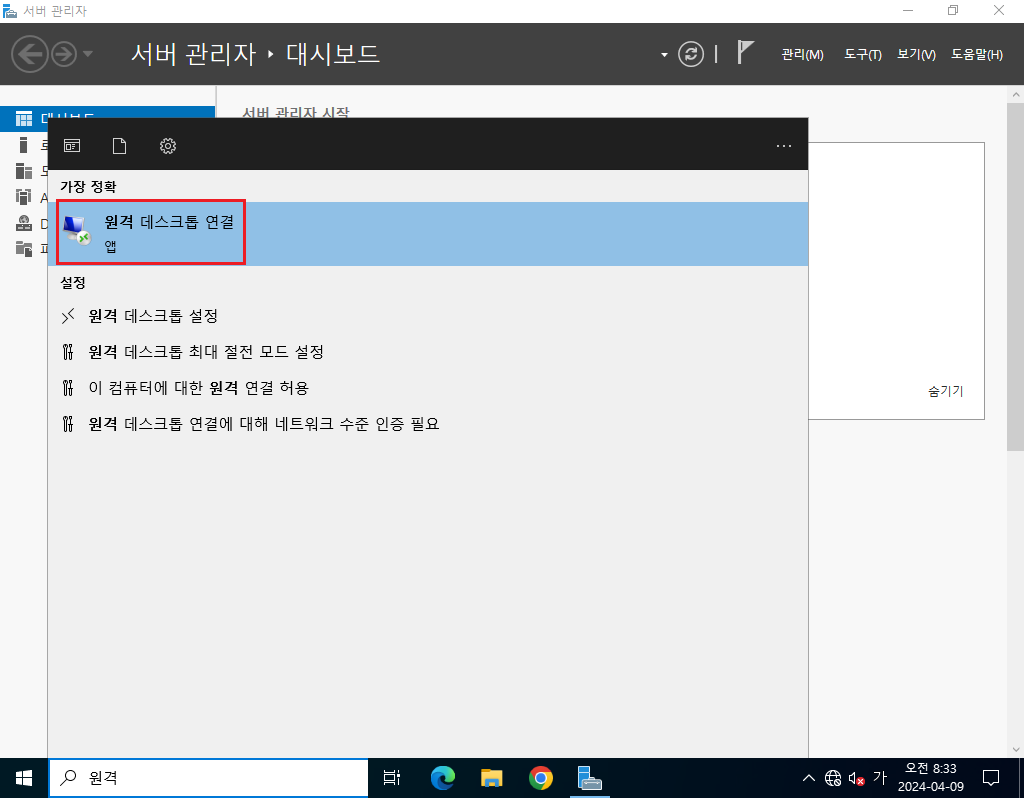

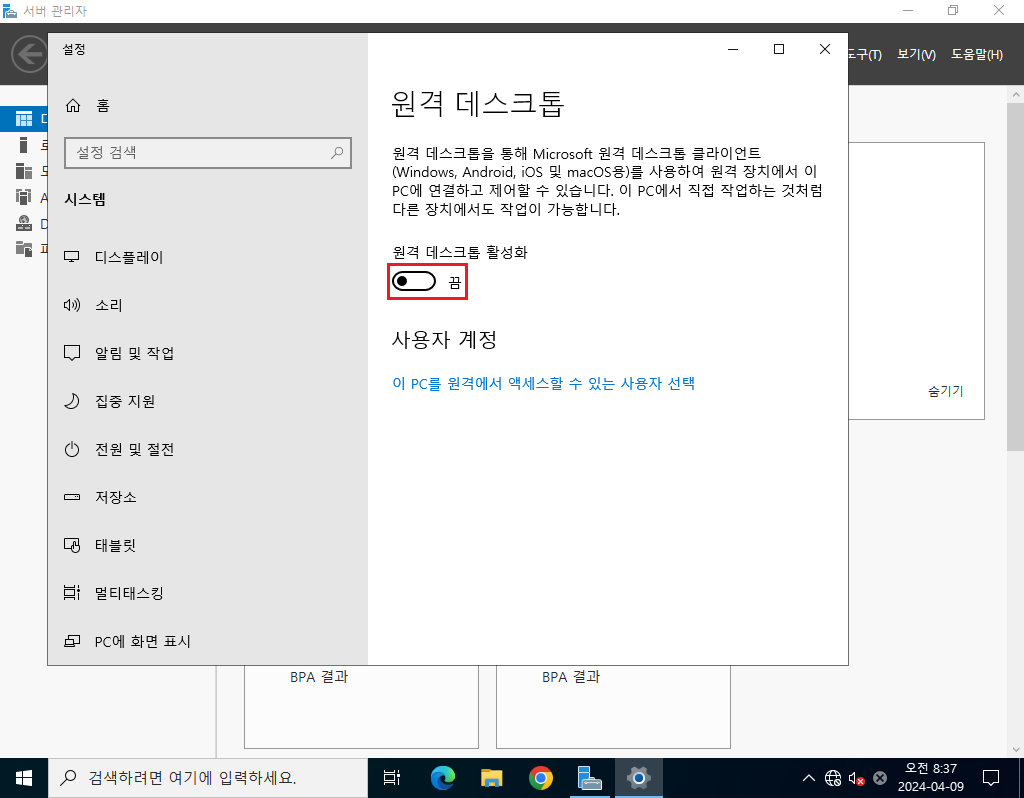

원격 데스크톱 설정

DC1에 원격 데스크톱 연결을 할 수 있도록 설정한다.

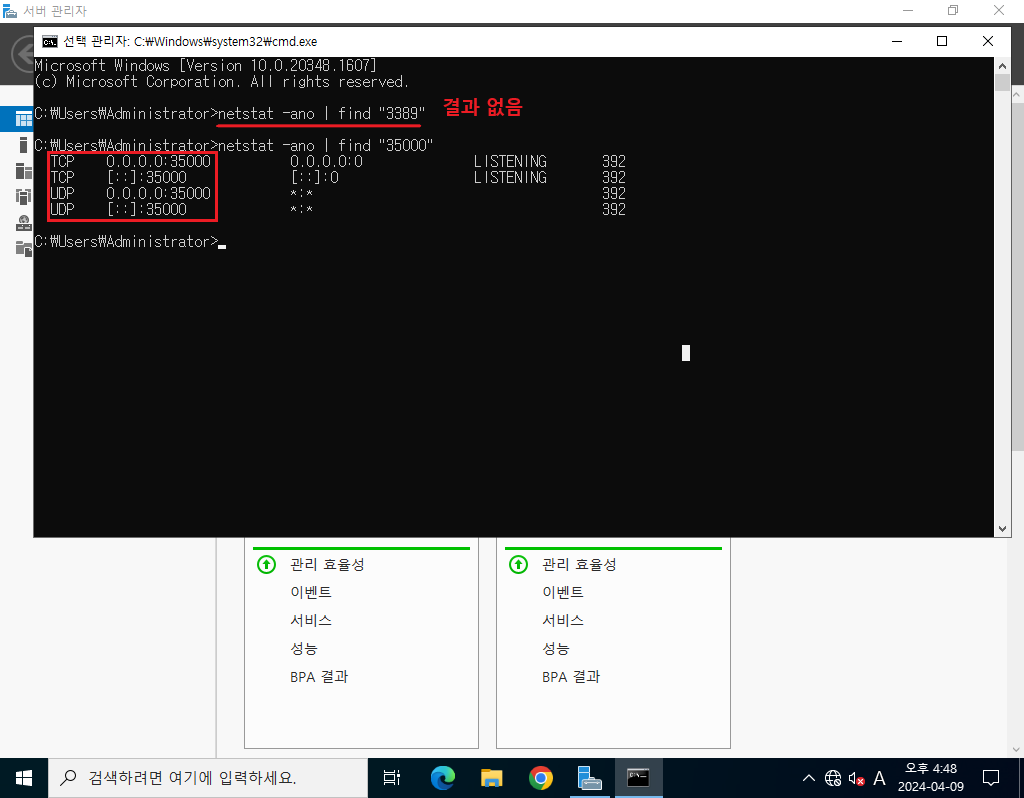

원격 데스크톱 연결의 포트는 3389번이지만, 이것을 35000번으로 바꾼다.

먼저 원격 데스크톱 기능을 활성화하도록 한다.

해당 앱을 선택한다.

현재 원격 데스크톱이 비활성화된 상태이다. 강조된 부분을 클릭해 활성화해준다.

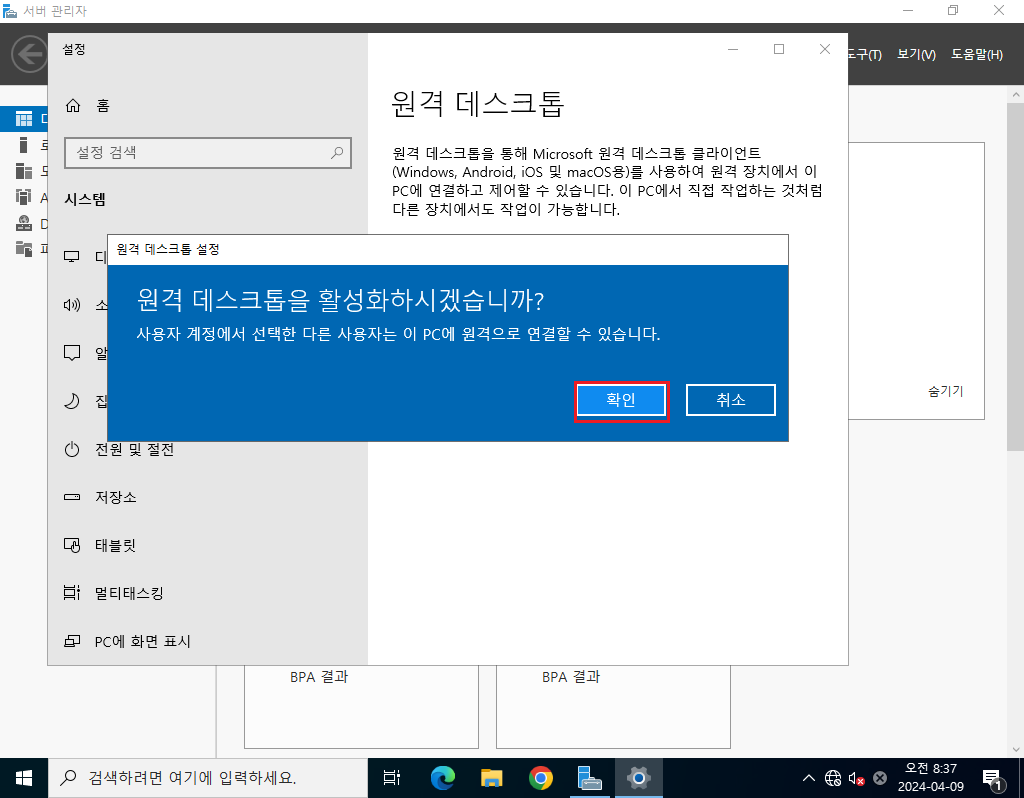

창이 하나 팝업되는데 확인 버튼을 눌러준다.

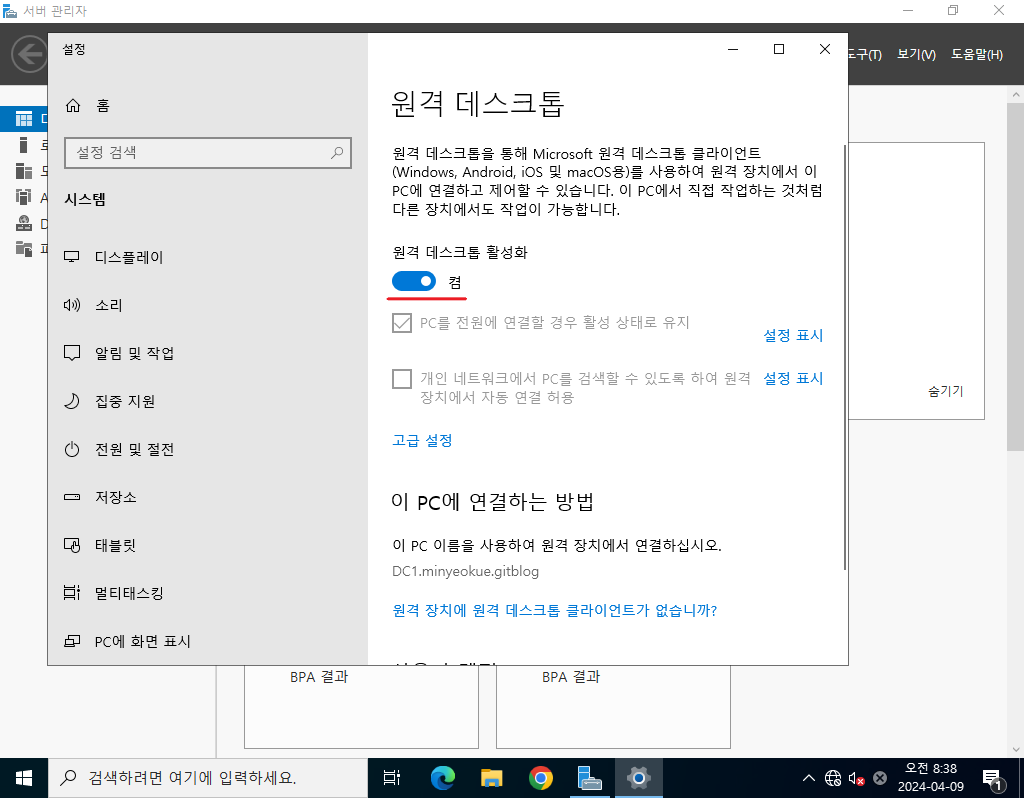

이제 외부에서 원격 데스크톱 연결이 가능한 상태가 되었다.

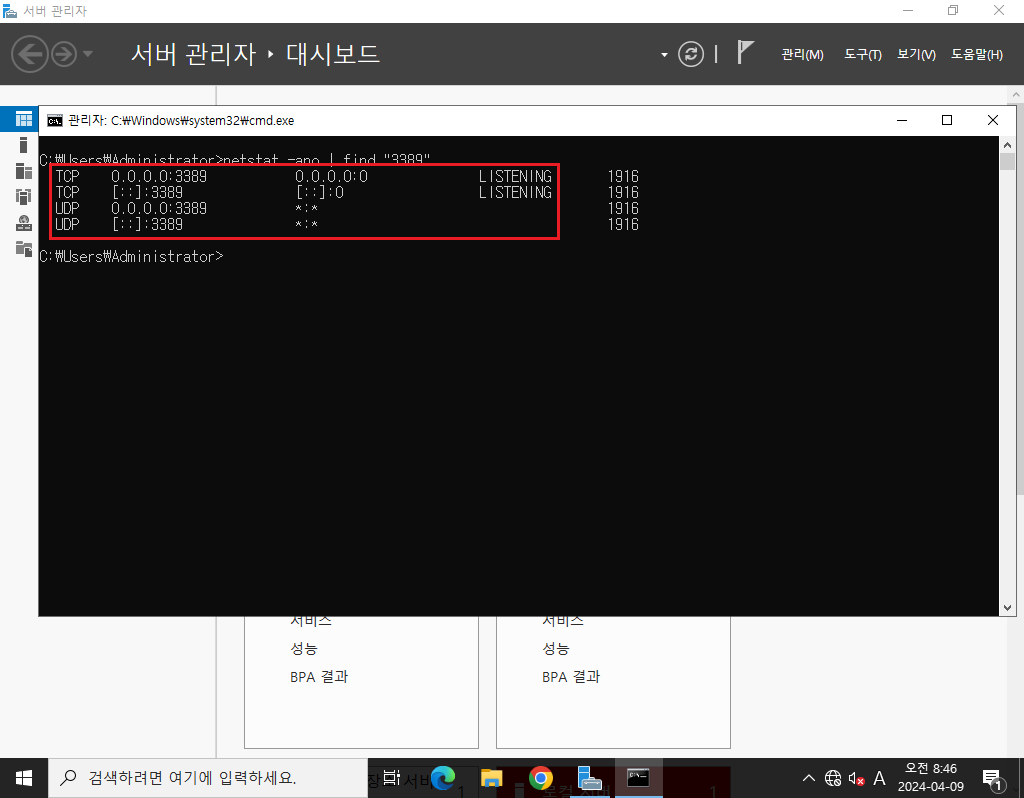

현재 3389번 포트의 연결이 들어오면 원격 데스크톱을 활성화할 수 있도록 설정된 상태이다. 테스트를 진행한다.

원격 데스크톱 테스트

SVR1에서 테스트를 진행하도록 한다.

정상적으로 연결이 완료되었다.

이제 포트번호를 35000으로 바꾸도록 한다.

원격 데스크톱 포트 번호 변경

Window 실행창을 Window 키 + R로 실행시켜 regedit을 입력한다.

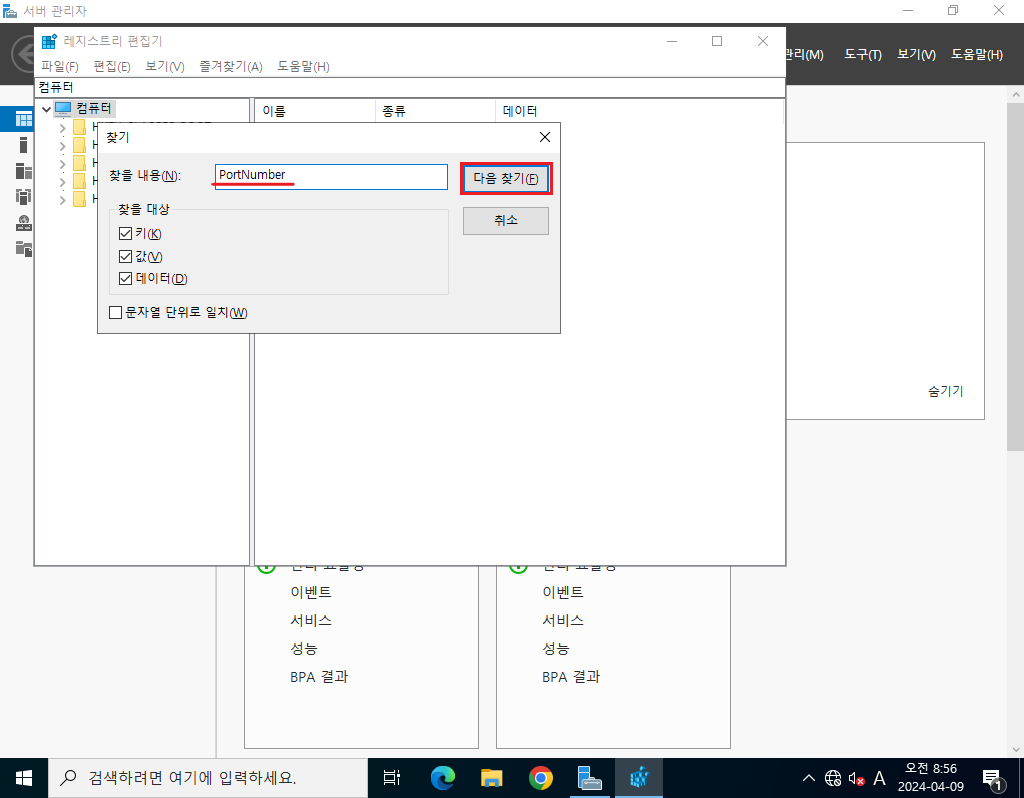

여기에서 ‘Ctrl + F’ 키를 입력해 찾기 창을 띄운다.

PortNumber를 입력하고 다음 찾기를 누른다. 약간 시간이 걸릴 것이다.

찾기가 진행된 상태에서 F3 키를 누르면 다음 찾기로 진행된다.

컴퓨터\HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Terminal Server\WinStations\RDP-Tcp라는 굉장히 찾기 어려운 경로에 존재하고 있다.

위 사진처럼 10진수로 바꿔서 3389를 35000으로 변경한다.

3389의 결과를 찾았을 때는 없고, 35000 포트 번호가 신호 대기중이라는 사실을 확인했다.

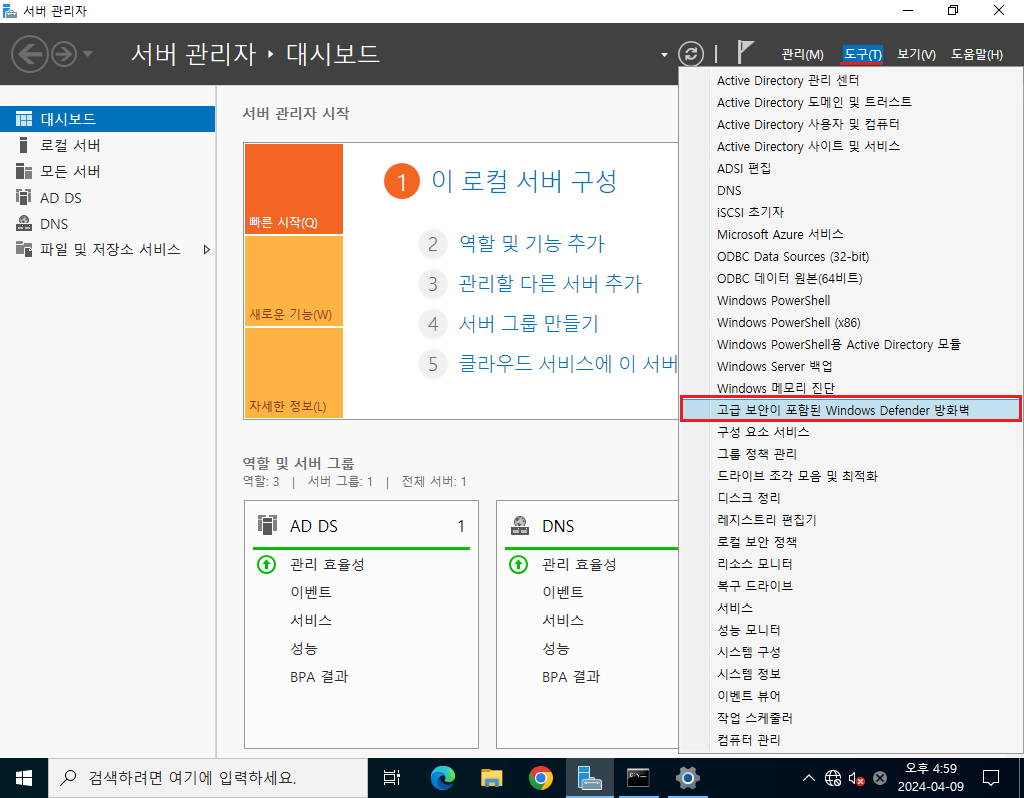

원격 데스크톱 연결 방화벽 설정

외부에서 접근할 때도 35000번으로 들어올 수 있도록 방화벽 인바운드 규칙을 설정한다.

원격 데스크톱 Windows Defender 방화벽 위치

원격 데스크톱 Windows Defender 방화벽 위치

서버 관리자의 방화벽으로 들어갈 수 있는 위치이다.

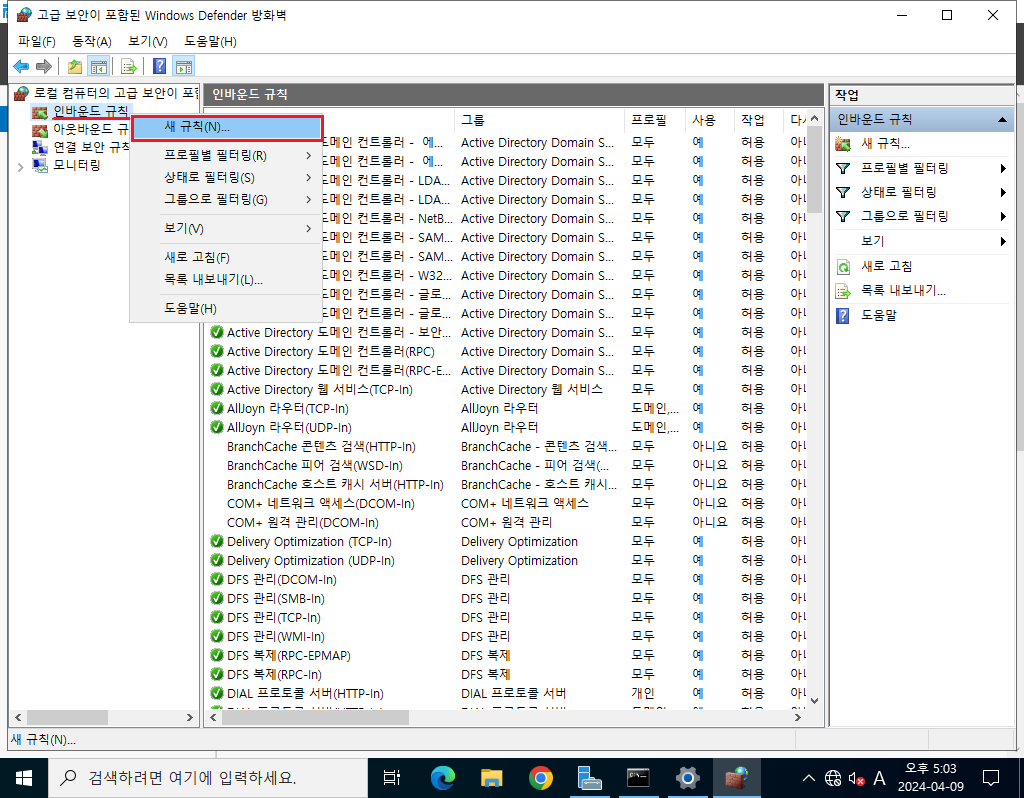

원격 데스크톱 Windows Defender 방화벽 인바운드 규칙 1

원격 데스크톱 Windows Defender 방화벽 인바운드 규칙 1

위 사진처럼 인바운드 규칙에서 오른쪽 마우스 클릭으로 새 규칙 메뉴를 선택한다.

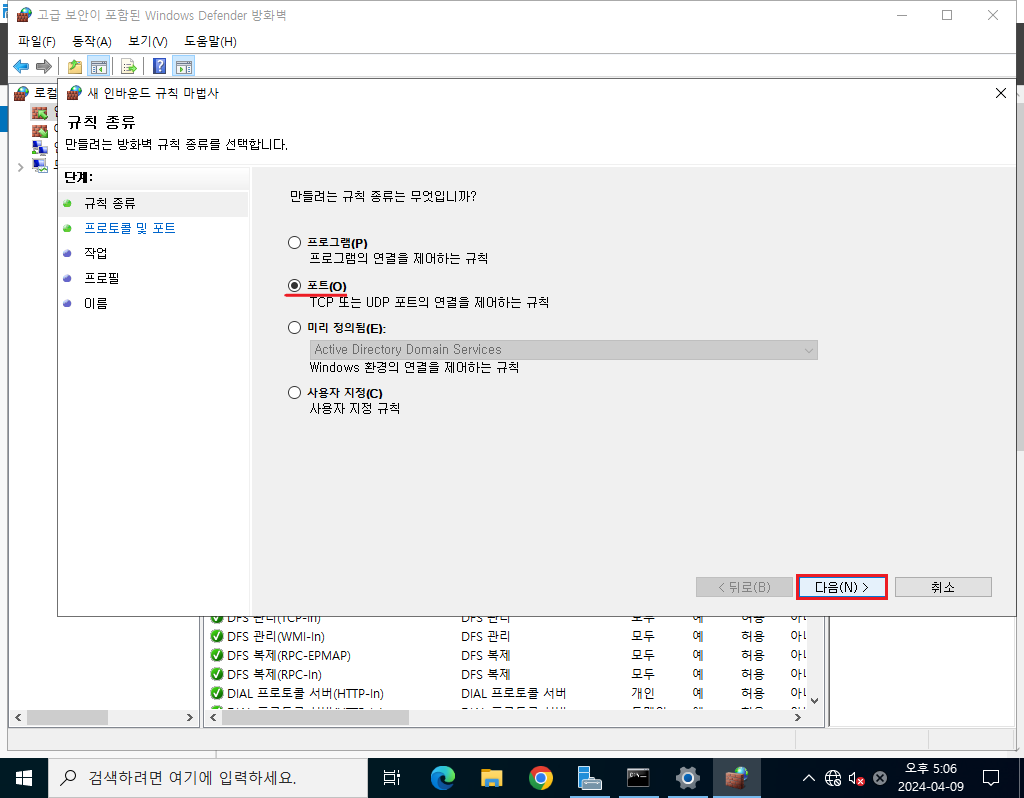

원격 데스크톱 Windows Defender 방화벽 인바운드 규칙 2

원격 데스크톱 Windows Defender 방화벽 인바운드 규칙 2

특정 포트를 지정하는 것이기 때문에, 위 사진처럼 라디오버튼을 체크한 뒤 다음 버튼을 누른다.

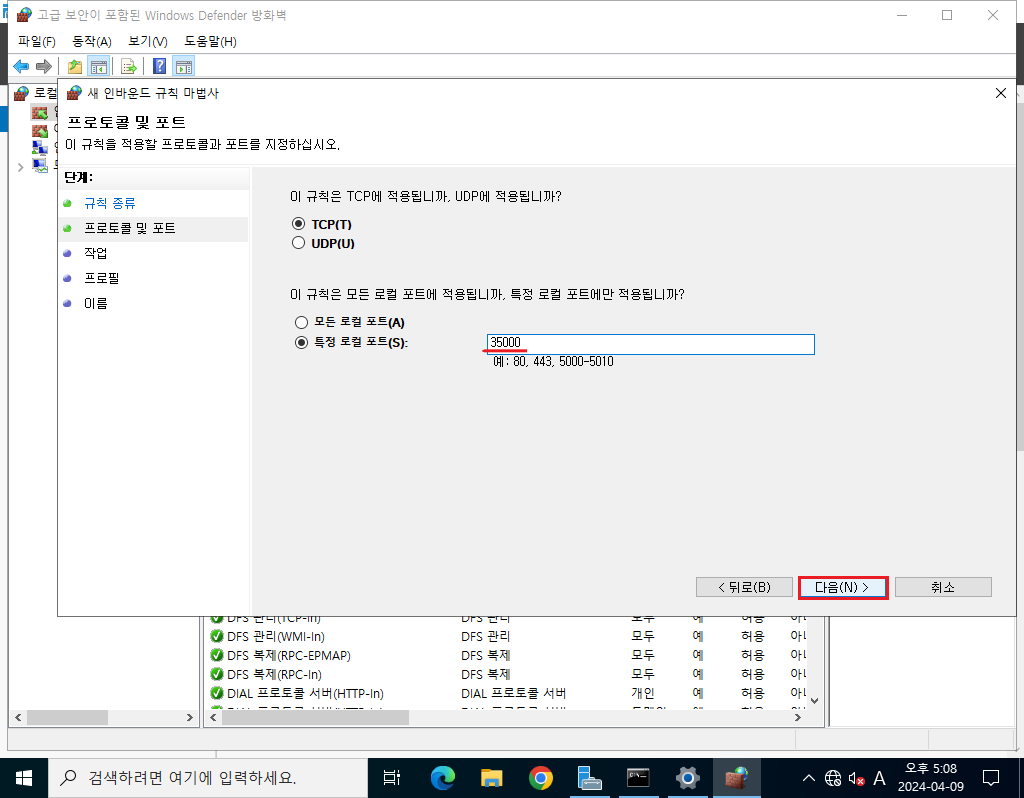

원격 데스크톱 연결은 TCP 프로토콜을 통해서 연결된다.

원격 데스크톱 Windows Defender 방화벽 인바운드 규칙 3

원격 데스크톱 Windows Defender 방화벽 인바운드 규칙 3

원격 데스크톱 Windows Defender 방화벽 인바운드 규칙 3

원격 데스크톱 Windows Defender 방화벽 인바운드 규칙 3

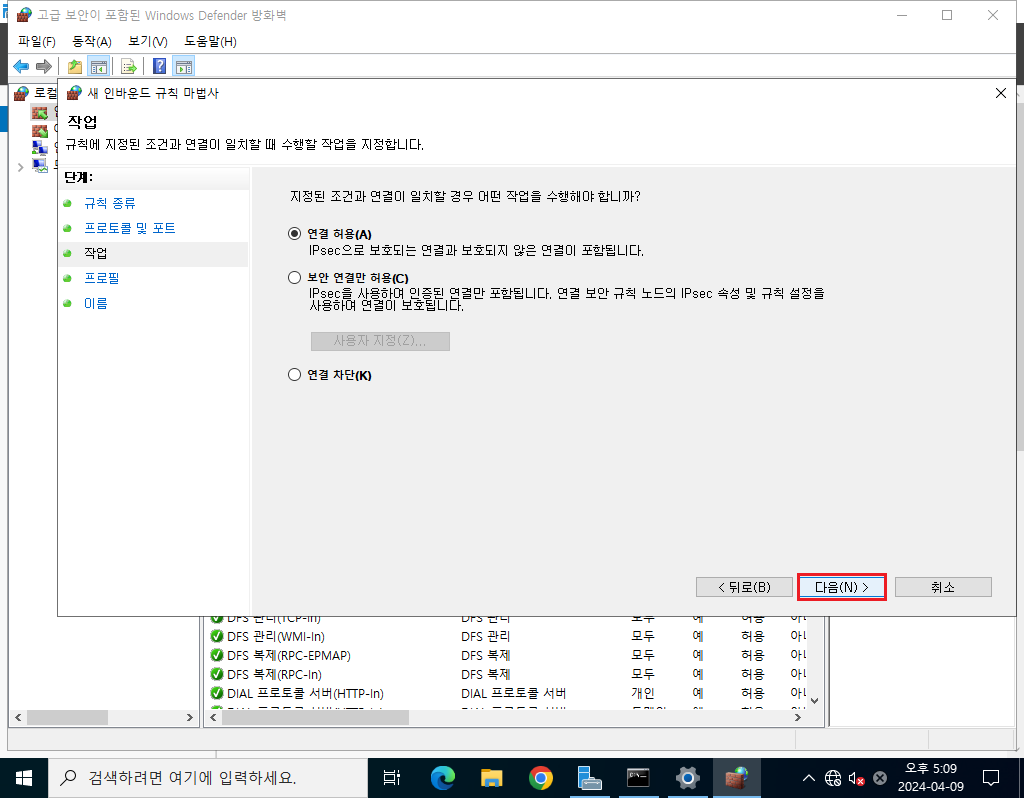

35000번 포트로 들어오는 신호를 허용할 것이기 때문에, 위 사진처럼 연결 허용을 체크하고 다음 버튼을 누른다.

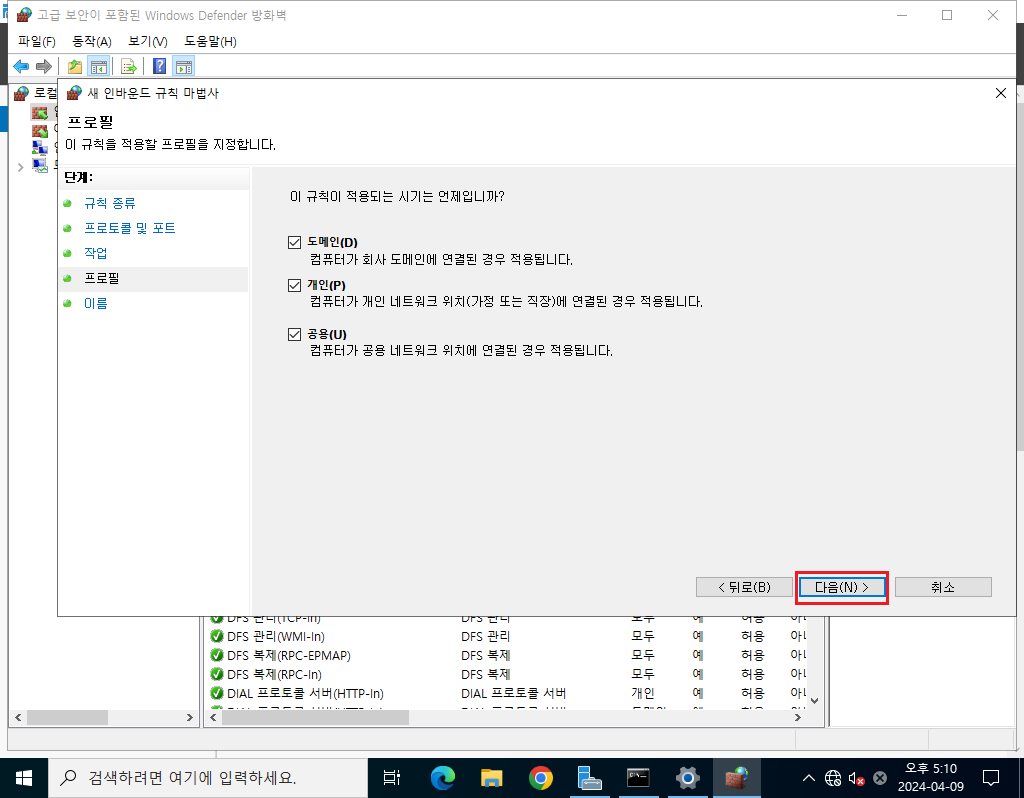

원격 데스크톱 Windows Defender 방화벽 인바운드 규칙 4

원격 데스크톱 Windows Defender 방화벽 인바운드 규칙 4

위 사진처럼 다음 버튼을 누른다.

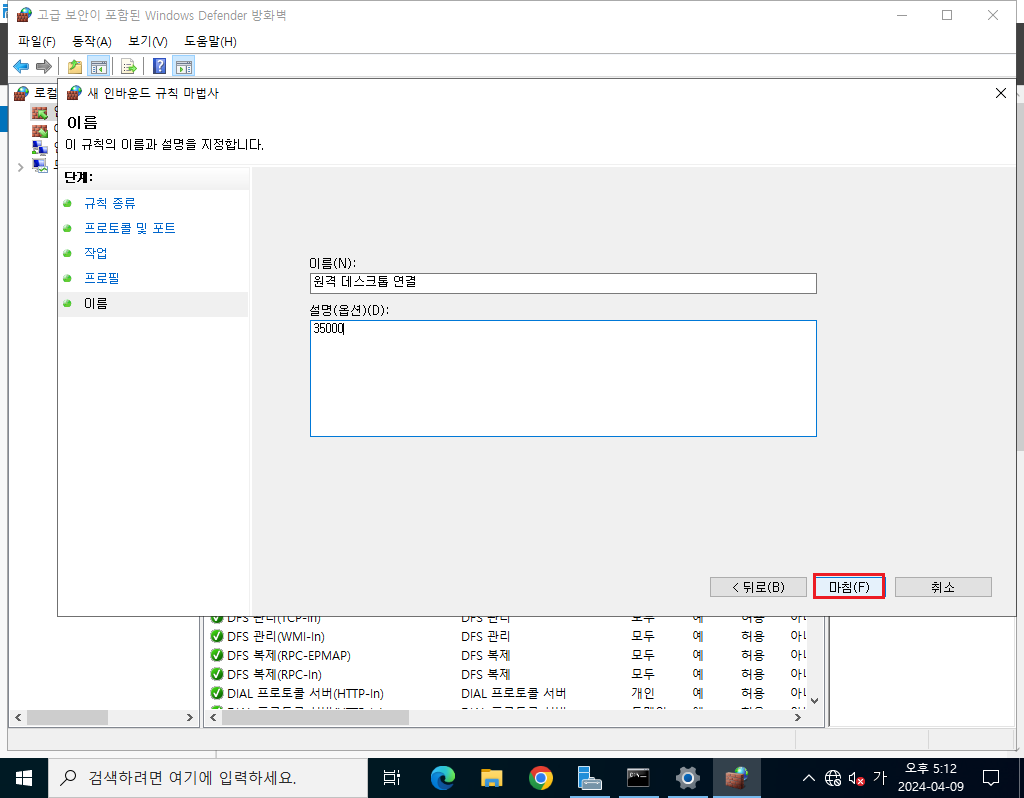

원격 데스크톱 Windows Defender 방화벽 인바운드 규칙 설정 완료

원격 데스크톱 Windows Defender 방화벽 인바운드 규칙 설정 완료

인바운드 규칙이 정렬되는 목록에 어떤 제목으로 표현될지 적는 부분이다. 위 사진처럼 설정한 뒤 마침 버튼을 누른다.

이제 인바운드 규칙 맨 위 목록에 “원격 데스크톱 연결”이라는 우리가 생성한 규칙이 생겼을 것이다.

시나리오 상 원격 데스크톱 연결을 위한 모든 설정이 완료되었으니 테스트를 진행한다.

원격 데스크톱 연결 테스트

정상적으로 진행되었다. 같은 세션으로의 로그인이 허가되지 않기 때문에 원래 연결되고 있었던 VMware에서 로그아웃되고 원격 데스크톱 연결이 세션을 차지한다.

리눅스 웹 서버 가상 호스트

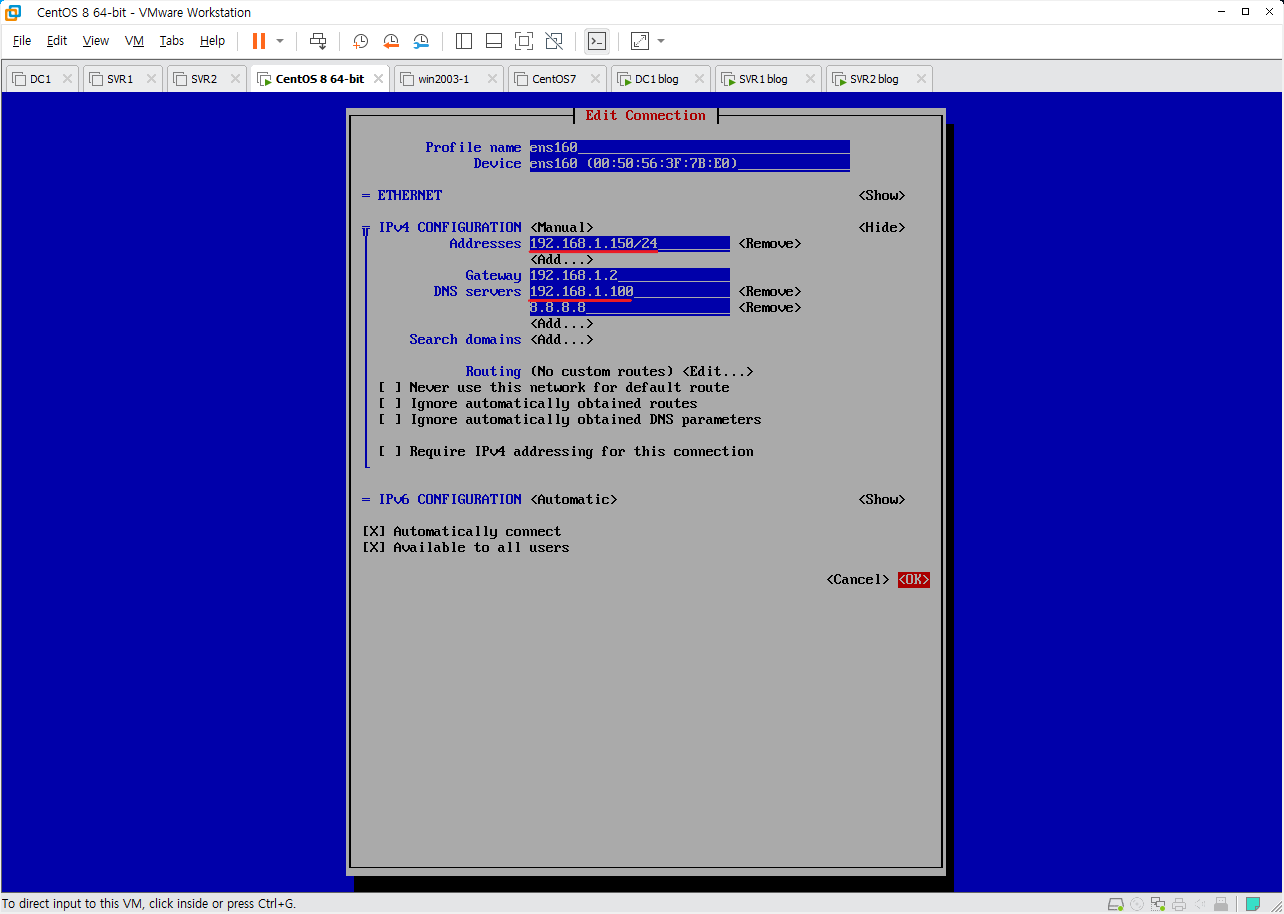

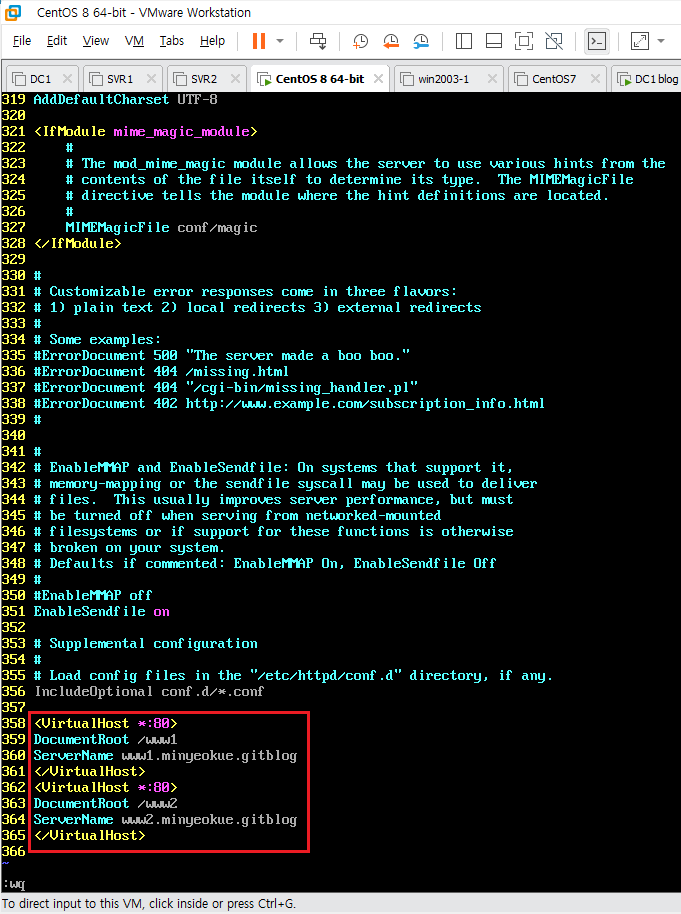

CentOS8에 웹 서버 패키지를 설정하고, 가상호스트 www1.minyeokue.gitblog, www2.minyeokue.gitblog에 접속해보자.

먼저 위 사진처럼 IP를 설정한다. DNS 서버를 DC1으로 설정한 뒤 랜카드를 활성화하기 위해 nmcli con up ens160 명령어를 입력한다. 자신의 CentOS 환경의 랜카드 이름을 입력한다.

패키지를 설치할 수 있는지 확인하기 위해 외부 인터넷과의 통신을 확인했다.

yum -y install httpd 명령어를 입력해 웹 서버 패키지를 설치한다.

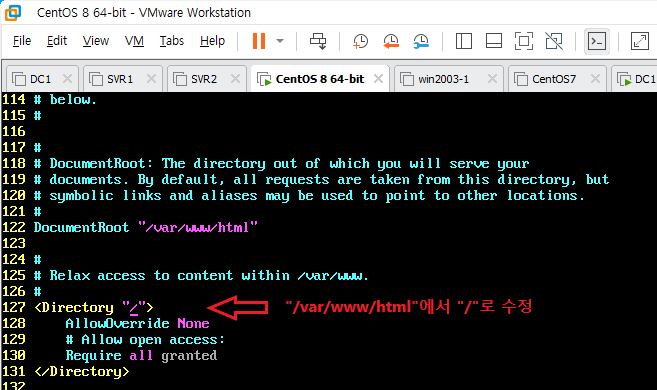

설치가 완료되면, 리눅스 최상위 디렉토리 “/”를 웹 서버가 접근할 수 있도록 설정 파일을 수정해 권한을 부여한다.

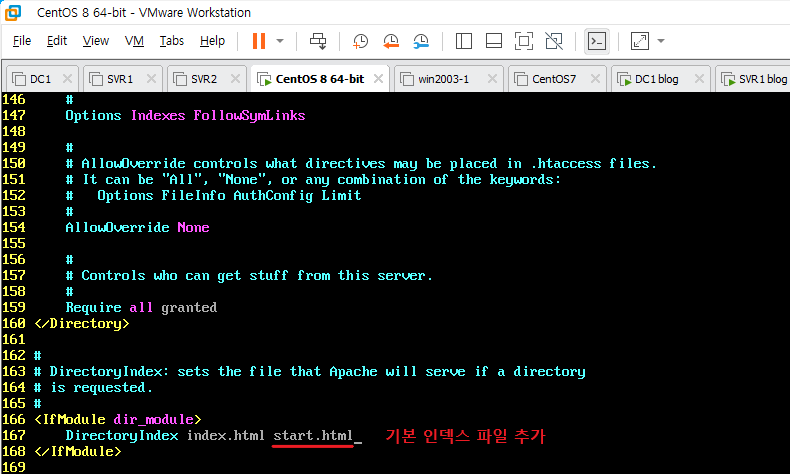

/www1/index.html를 만들고, /www2/start.html를 만들도록 하자.

먼저 /www1, /www2 디렉토리를 생성하도록 한다.

mkdir /www1 /www2 명령어를 입력해 2개의 디렉토리를 생성한다.

리디렉션을 통해 echo "www1 site", echo "www2 site"의 출력을 /www1/index.html, /www2/start.html의 입력으로 전환한다.

이제 Apache 웹 서버의 설정 파일 /etc/httpd/conf/httpd.conf을 수정한다.

설정 파일의 수정은 이것으로 끝이다. 이제 웹 서버를 가동시키기 위해 systemctl enable --now httpd 명령어를 입력해 리부팅해도 자동으로 웹 서버가 시작되도록 한다.

리눅스에서 설정 변경을 진행하면

systemctl restart [서비스명]을 진행해줘야 적용된다.

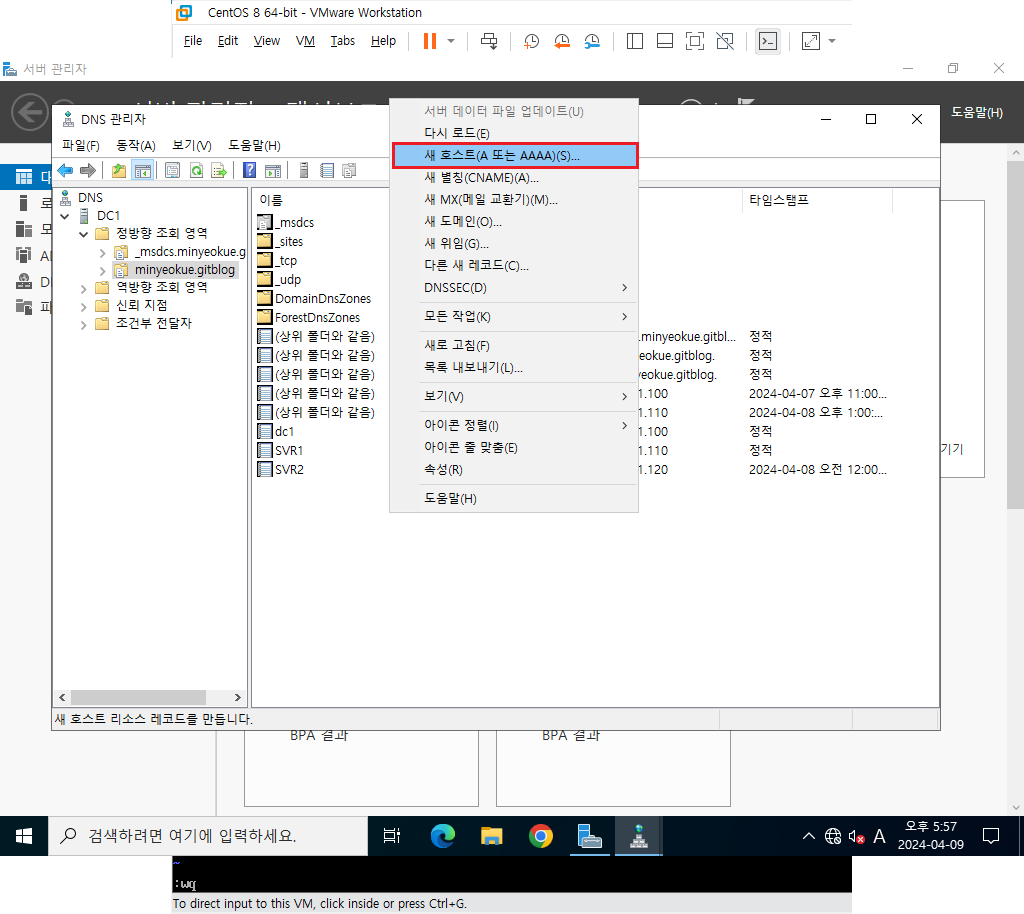

이제 DC1의 DNS에서 작업을 이어간다.

가상 호스트인 www1, www2를 DNS에서 호스트 추가를 진행한다.

위 사진처럼 도구 탭에서 DNS 관리자 메뉴를 선택하는 방법과, 실행창에서 dnsmgmt.msc 명령어를 입력하는 방법이 있다.

DNS 관리자 minyeokue.gitblog 정방향 영역

DNS 관리자 minyeokue.gitblog 정방향 영역

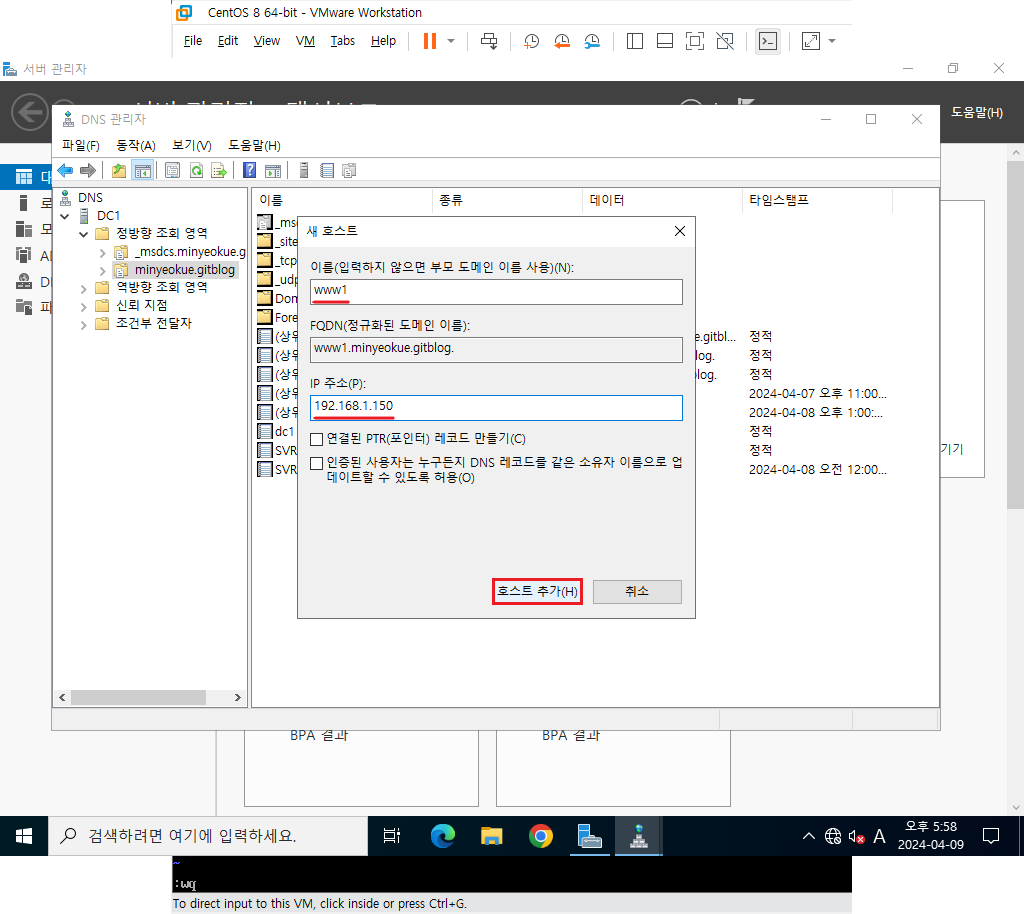

DNS 관리자 minyeokue.gitblog 호스트 추가

DNS 관리자 minyeokue.gitblog 호스트 추가

위 사진처럼 호스트를 추가하고, www2도 같은 IP에 추가하도록 한다.

웹 서버 가상 호스트를 DNS에 추가했으니, SVR2에서 확인할 때 도메인 이름으로 웹 서버 접근이 가능할 것이다.

리눅스 웹 서버 가상 호스트 테스트

가상 호스트를 DC1에 DNS 쿼리를 통해 접근하는 것이 성공적으로 이루어졌다.